Questa mattina un Giudice Federale ha intimato ad Apple di soddisfare le richieste dell’FBI finalizzate allo sblocco del PIN impostato sull’iPhone 5C sequestrato dopo la strage di San Bernardino. Apple ha risposto poco dopo che – pur comprendendone le ragioni investigative e potendolo tecnicamente fare – non ha nessuna intenzione di supportare l’FBI nello sblocco dell’iPhone.

Questa mattina un Giudice Federale ha intimato ad Apple di soddisfare le richieste dell’FBI finalizzate allo sblocco del PIN impostato sull’iPhone 5C sequestrato dopo la strage di San Bernardino. Apple ha risposto poco dopo che – pur comprendendone le ragioni investigative e potendolo tecnicamente fare – non ha nessuna intenzione di supportare l’FBI nello sblocco dell’iPhone.

Dal punto di vista della mobile forensics – attività che chi svolte perizie informatiche pratica per il recupero dati dai cellulari anche se protetti da password o PIN – la questione è interessante perché gli argomenti portati dall’FBI sono tecnicamente avanzati e confermano quanto già noto circa le protezioni dei dispositivi iOS dalla versione 8 in poi.

Il documento con il quale ‘FBI richiede il supporto di Apple nello sblocco del codice PIN dell’iPhone 5C sequestrato a un presunto autore della strage di San Bernardino è pubblico e visionabile a questo link [WBM] persino nella sua versione completa di 40 pagine [WBM] .

Le richieste dell’FBI ad Apple dimostrano conoscenza della mobile forensics e sono sostanzialmente quelle di fornire “assistenza tecnica ragionevole per supportare gli operatori delle Forze dell’Ordine nell’ottenere i dati di accesso al dispositivo iPhone 5C posto in sequestro“. Sottolineiamo che con questo documento l’FBI non chiede ad Apple di crackare la password, il PIN o l’encryption dell’iPhone né di produrre d’ora in iPhone con backdoor, come alcune voci stanno riportando. In realtà, ad Apple viene richiesto di scrivere e firmare digitalmente un firmware – una versione di iOS customizzata e personalizzata da caricare sullo smartphone in questione tramite modalità DFU – con le seguenti caratteristiche:

- Il firmware deve bypassare o disabilitare la funzione di auto cancellazione del contenuto dell’iPhone dopo 10 tentativi di inserimento PIN falliti, che può essere stata attivata dal proprietario (si suppone quindi che l’FBI, per evitare di attivare la funzione di wipe, non abbia proceduto con i tentativi);

- Il firmware deve permettere all’FBI di inserire in modo automatico i vari PIN che verranno utilizzati per il brute force (inserirli a mano richiederebbe giorni per 4 cifre o anni/secoli/millenni per password complesse) ma tramite inserimento automatico mediante connessione via cavo alla porta di connessione, bluetooth, wifi o qualunque altro protocollo (es. via TCP/IP, etc…);

- Il firmware deve permettere all’FBI di eseguire i tentativi di inserimento PIN senza inserire delle attese artificiose tra un PIN e il successivo, al momento gestite via software.

L’FBI precisa che Apple può, volendo, fare in modo che tale firmware (che alcuni hanno già battezzato FBiOS, la versione di iOS per l’FBI) possa essere eseguito soltanto sul dispositivo in sequestro, un Apple iPhone 5C, modello A1532, P/N MGFGZLL/A, S/N FFMNQ3MTG2DJ, IMEI:358820052301412, rete Verizon.

L’immagine del firmware (SIF, Software Image File) dovrà quindi essere caricata in RAM tramite la modalità DFU (Device Firmware Update) che non va ad intaccare il contenuto della flash del cellulare ma ne permette l’accesso. Una volta caricata, l’FBI si occuperà di eseguire i tentativi di brute force destinati a trovare il PIN con cui sono stati cifrati i contenuti dell’iPhone, operazione facilitata dal fatto che l’iPhone non si bloccherà dopo pochi tentativi e non cancellerà il contenuto della memoria.

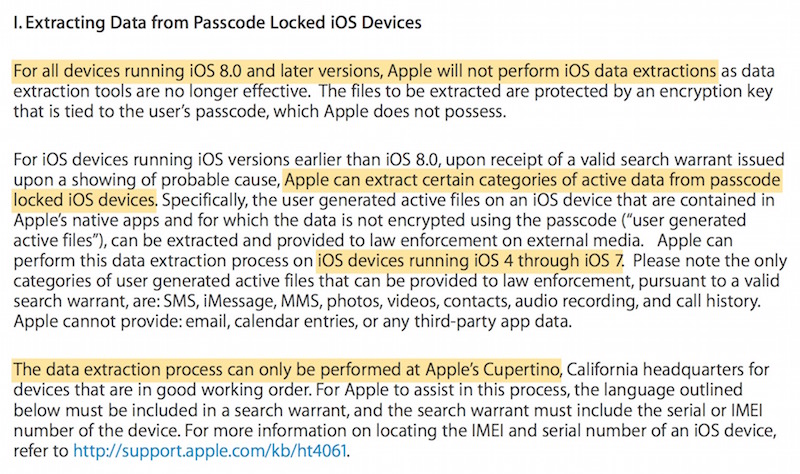

Chi svolge attività di perizia informatica sui cellulari e smartphone sa che in passato, sugli iPhone 4, era possibile caricare un firmware in RAM tramite DFU in grado di bypassare il PIN ed eseguire il recupero dati dall’iPhone tramite acquisizione fisica. Dall’iPhone 4s in poi Apple ha irrobustito il sistema di protezione dei dati fino ad arrivare, con iOS 8, a bloccare completamente qualunque possibilità di sblocco del dispositivo anche se richiesto dalle Forze di Polizia o Autorità Giudiziaria. Nello stesso documento, Apple specifica che l’estrazione dati su dispositivi con iOS dalla versione 4 alla 7 permette, in ogni caso, di fornire soltanto alcuni tipi di dati, come SMS, messaggi iMessage, MMS, foto, video, contatti, registrazione audio ed elenco chiamate. Anche sui dispositivi compatibili con lo sblocco del PIN, Apple non è mai stata in grado di fornire email, appuntamenti di calendario e dati relativi ad applicazioni di terze parti, come Whatsapp, Telegram, etc…

Dal punto di vista tecnico, come sottolinea ZDZiarski nel suo blog, le richieste dell’FBI sono tecnicamente realizzabili, dato che l’iPhone 5C non possiede ancora il chip A7 che forzerebbe un ritardo via hardware “Secure Enclave” nell’inserimento del PIN, non eliminabile quindi via software e il meccanismo di eliminazione forzata dei contenuti (in realtà della chiave di cifratura, master key) sembra essere disabilitabile via software.

Inoltre, dalla richiesta dell’FBI intuiamo che l’iPhone 5C ha probabilmente una versione di iOS successiva alla 8, perché altrimenti è noto che la società Cellebrite fornisce un servizio di sblocco del PIN iPhone e iPad compatibile con tali dispositivi. Per usufruire del loro servizio è necessario recarsi presso il centro Cellebrite in Germania oppure richiedere la visita a domicilio dei tecnici, in ogni caso è possibile forzare il PIN degli iPhone con iOS 8. Certamente non è presente una versione di iOS 7, dato che altrimenti Apple avrebbe fornito il supporto per l’estrazione e il recupero dati così come ha fatto per le indagini della Procura di Milano o quelle sullo sblocco del PIN dello smartphone di Pistorius o, più facilmente, gli investigatori avrebbero utilizzato la tecnica già nota da tempo che permette di sbloccare iPhone protetti da PIN anche se disabilitati, a patto che appunto possiedano a bordo la versione di iOS 7 o alcune versioni iniziali iOS 8.

Alla richiesta dell’FBI Apple ha però risposto che non è intenzionata a fornire quanto richiesto [WBM], poiché l’esistenza di un tale firmware – anche se inizialmente creato appositamente per un solo modello di cellulare – metterebbe a rischio la sicurezza di tutti i suoi clienti e dei tecnici stessi.

La lettera, firmata da Tim Cook, si chiude dicendo che Apple crede che le intenzioni dell’FBI siano certamente buone, ma sarebbe sbagliato da parte del Governo forzarli a inserire una backdoor nei loro prodotti e come la richiesta dell’FBI possa minare le libertà che il Governo è invece votato a proteggere.