Domenica 21 settembre 2025 è andato in onda su ItaliaUno di Mediaset il servizio de Le Iene nel quale come consulente tecnico e perito informatico forense ho aiutato la Iena Filippo Roma a capire se dei messaggi di posta elettronica ricevuti fossero originali integri oppure manipolati e falsi.

La domanda cui ho risposto è stata quella che tipicamente viene posta nei quali vengono prodotte come prova informatica delle email, cioè “Come posso verificare se una mail è autentica e originale oppure se è stata manipolata ed è quindi falsa?”.

Senza entrare nel merito del contesto nel quale non è opportuno che mi pronunci – essendo un perito informatico forense e non un giurista – nel servizio andato in onda su Mediaset, come Consulente Informatico de Le Iene ho analizzato alcuni messaggi di posta elettronica ricevuti da una persona, che erano stati disconosciuti e dichiarati falsi da un’altra.

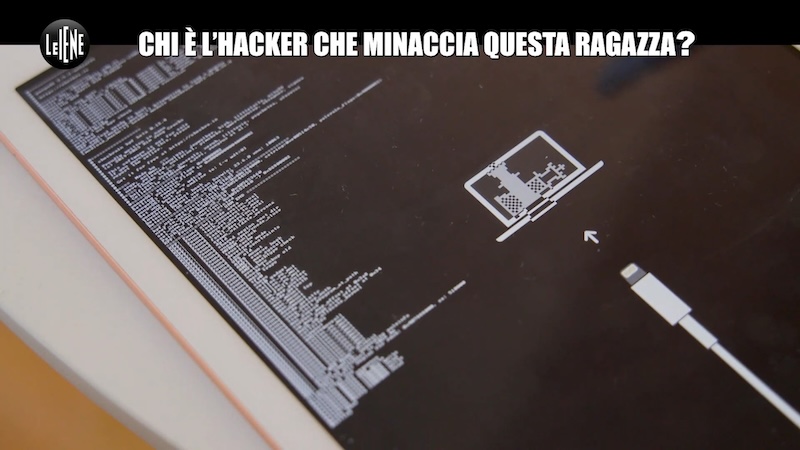

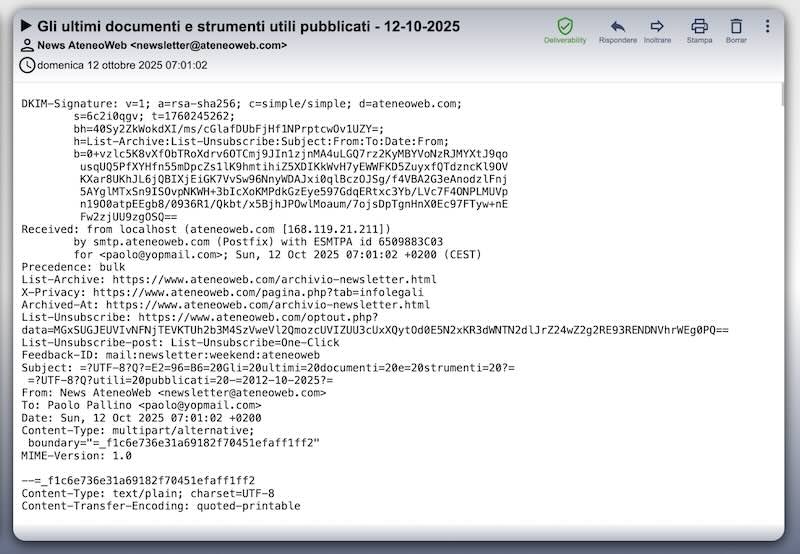

Come consulente informatico per Le Iene ho condotto l’analisi non su stampe cartacee o pdf dei messaggi – assolutamente da evitare come prova digitale perché possono essere creati o manipolati artificiosamente – bensì sul dato “grezzo”, cioè sui messaggi completi di header RFC822 che tipicamente vengono esportati da webmail o programmi di posta in formato EML, MSG o TXT.

Per fare un esempio, questo è ciò su cui si può basare una perizia informatica su email con valutazione dell’integrità di un messaggio di posta elettronica.

Come Consulente Informatico de Le Iene ho quindi proceduto alla verifica dell’originalità o manipolazione di mail fornite al fine di confermare che non si trattasse di falsi creati con Photoshop o email manipolate per modificarne il contenuto.

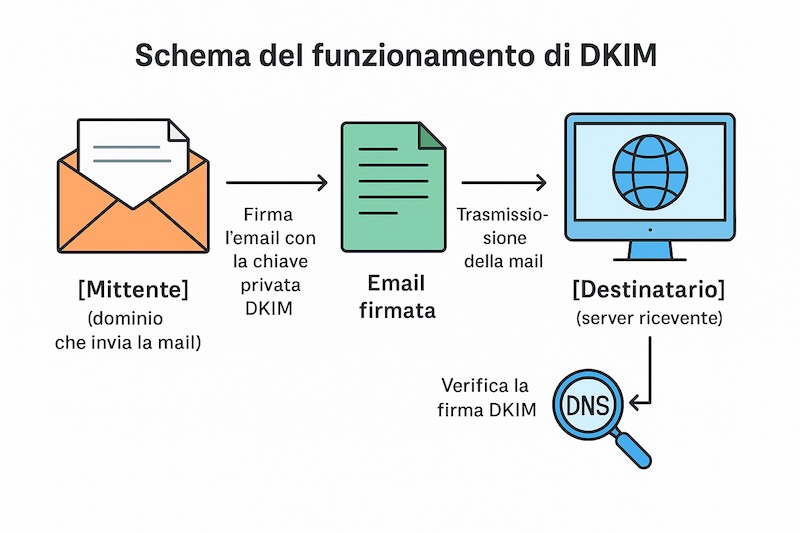

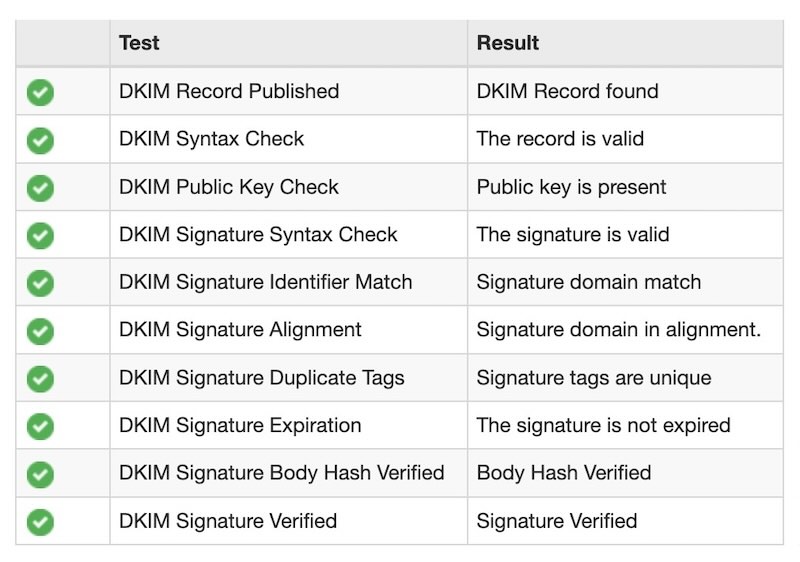

Partendo dal “codice sorgente” di un messaggio, avendo ove possibile anche accesso alla mailbox, è possibile infatti operare diverse analisi, tra le quali l’analisi della firma DKIM apposta dal server sulle email inviate.

Il protocollo DKIM (DomainKeys Identified Mail) permette ai server mittente di apporre una firma digitale su specifici campi della mail (mittente, destinatario, oggetto, data e altri campi ma soprattutto sul testo. Un controllo positivo garantisce che né i campi né il testo siano stati alterati dopo l’invio o siano comunque originali. Un’email creata artificiosamente impostando come mittente un indirizzo Gmail, ad esempio, non può essere firmata dal server Google e quindi la verifica DKIM risulterà negativa.

In aggiunta, ARC (Authenticated Received Chain) fornisce ulteriori garanzie sulla catena di inoltro del messaggio di posta elettronica, dato che spesso le mail vengono inoltrate tramite forward o gestite mediante liste d’inoltro.

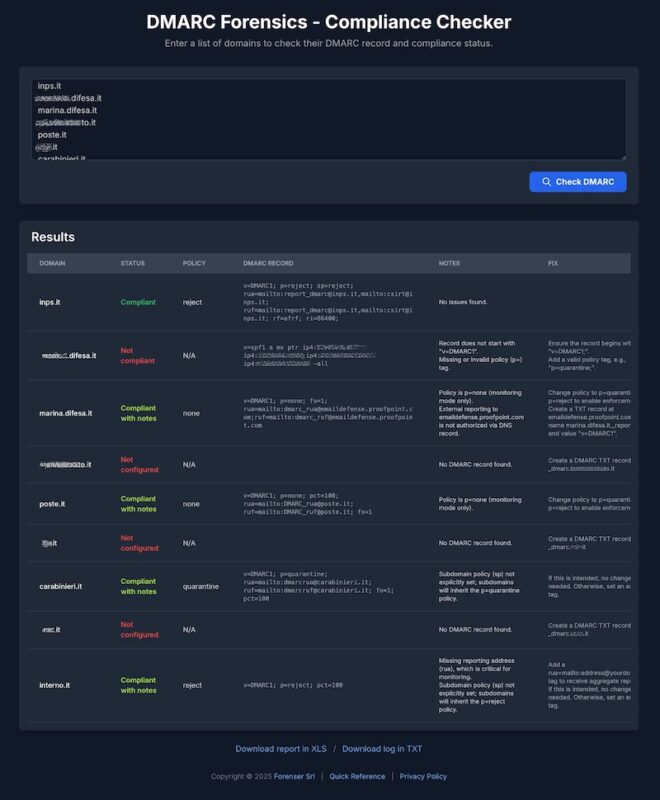

L’analisi forense delle firme DKIM permette di verificare eventuale manipolazione, falsificazione o spoofing dei messaggi di posta elettronica. lo spoofing consiste nella impersonificazione d’indirizzi email di terzi creando mail inviate apparentemente forgiate con il mittente “falso”, così che chi riceve i messaggi sia persuaso di averli ricevuti dai mittenti immediatamente visibili nell’intestazione “Da” o “From” mentre invece sono messaggi di posta falsificati e artefatti ad hoc.

Esistono diversi servizi che permettono d’inviare “spoofed email”, cioè email con mittente che impersona un indirizzo di terzi, uno dei più noti è Emkei, utilizzabile da chiunque per provare a inviare una mail con il proprio indirizzo e verificare se a destinazione l’email viene scartata o accettata dalla mailbox. Nell’ambito delle truffe informatiche molto spesso poi vengono spesso direttamente modificate le email nella mailbox di ricezione, stampate o artefatte senza necessità di utilizzare la tecnica dello spoofing.

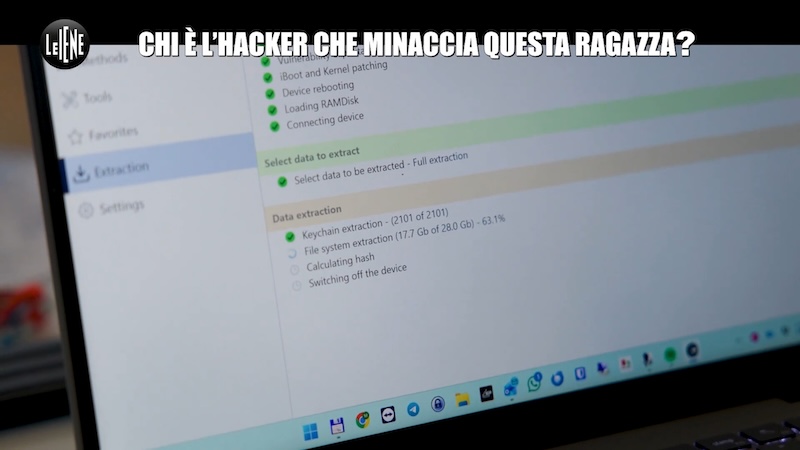

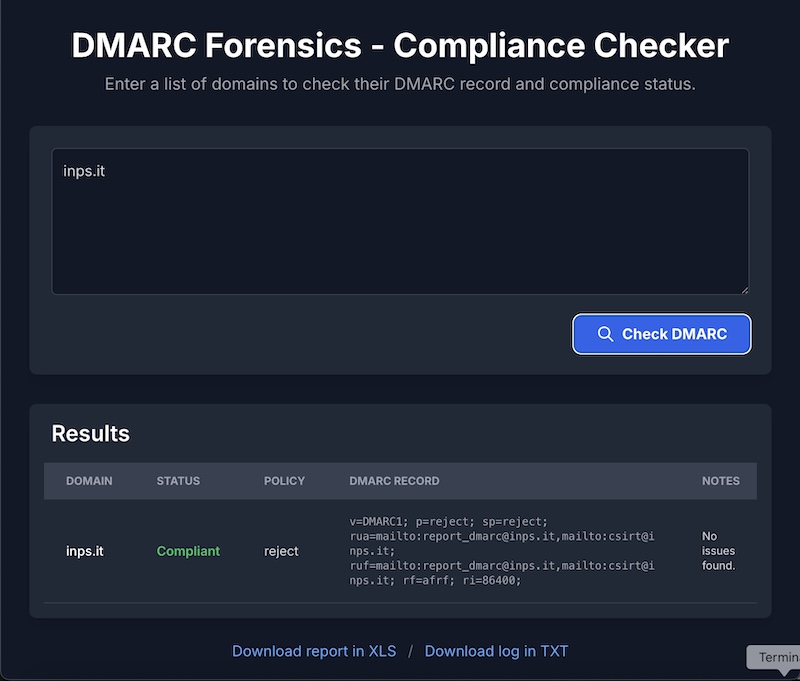

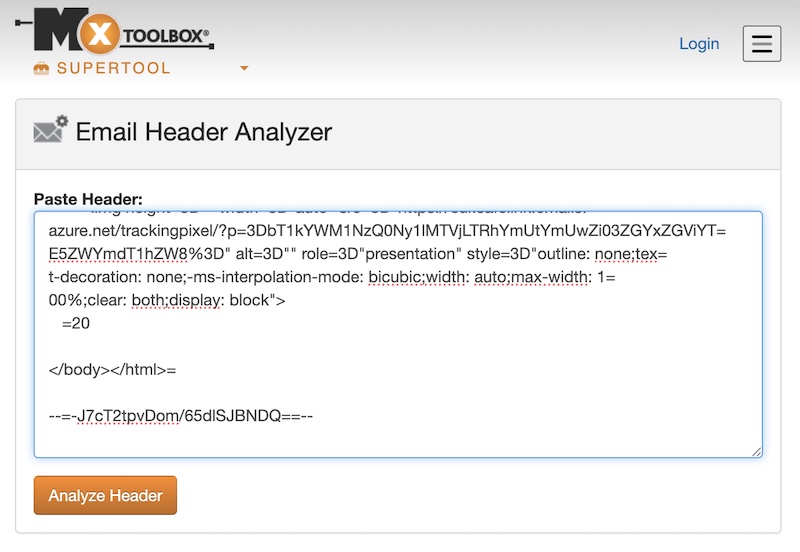

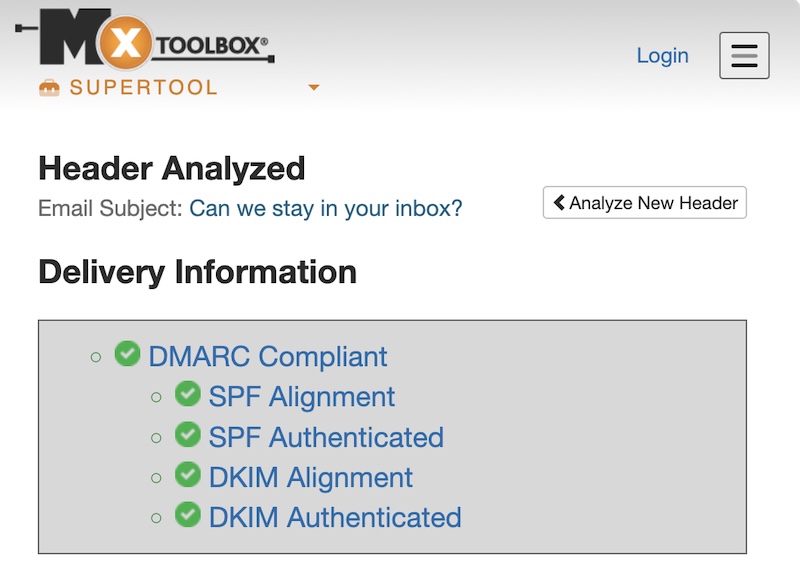

Esistono diversi metodi per la verifica della firma DKIM nelle email, per valutarne l’integrità e l’originalità, quello mostrato nel servizio dove ho svolto l’attività di consulente informatico per Le Iene è il servizio MXtoolbox Email Header Analyzer.

MXtoolbox è una suite di servizi dedicati alla posta elettronica e da di essi si trova l’analizzatore d’intestazioni – o header – RFC 822. Si tratta di un servizio online sul quale è possibile incollare nel campo di testo l’intestazione di un messaggio di posta elettronica ma in realtà la verifica completa può essere operata soltanto incollando l’intero contenuto del sorgente del messaggio di posta, non soltanto l’header.

Una volta incollato il contenuto del codice sorgente messaggio (integralmente, non soltanto l’header) si otteranno delle spunte in corrispondenza delle varie verifiche SPF, DMARC e DKIM.

In base alle spunte verdi è possibile valutare se i vari parametri sono corretti e in particolare se la firma DKIM risulta verificata e quindi autentica in base al selector indicato nel messaggio stesso, cioè al riferimento del dominio che ha inviato o gestito l’invio del messaggio di posta elettronica, che deve ovviamente coincidere con quello del mittente.

Nel caso migliore tutte le spunte interne alla verifica DKIM sono verdi, a significare che l’email è originale, autentica ed effettivamente inviata dall’indirizzo che risulta essere indicato nel campo mittente.

Accedendo direttamente alla mailbox, è poi possibile estrarre la data di ricezione interna (INTERNALDATE) e l’identificativo univoco (UID) assegnato dal server a ogni messaggio: le incoerenze – soprattuto con altri messaggi inviati o ricevuti nella stessa giornata – possono suggerire manipolazioni o importazioni sospette di messaggi.

Non va sottovalutato poi il campo Message-ID è un identificatore unico che dovrebbe seguire logiche ben precise, spesso legate al dominio mittente o a timestamp codificati. Confrontare il Message-ID con campi come In-Reply-To consente di scoprire anomalie nella ricostruzione del thread.

Confrontare più messaggi appartenenti alla stessa conversazione consente inoltre di notare discrepanze nei riferimenti temporali o negli identificativi dei messaggi, segnalando possibili manipolazioni. Allo stesso modo, gli header contengono date in diversi formati, inclusi quelli basati su EpochTime. Incoerenze tra i vari timestamp possono rivelare alterazioni o inserimenti anomali nel flusso delle comunicazioni.

La struttura multipart MIME di un messaggio può contenere testo semplice, HTML, immagini inline e allegati. Analizzare i MIME boundaries permette di scoprire manipolazioni, omissioni o inserimenti sospetti.

Gli allegati, a loro volta, possono essere sottoposti a analisi forense: metadati EXIF in immagini o documenti Office possono rivelare autori, software utilizzati o date di creazione non coerenti con quanto dichiarato.

Infine è strategico, per verificare se un messaggio di posta elettronica è originale o alterato, non sottovalutare i campi TO, CC e BCC: è infatti possibile individuare destinatari ulteriori, contattarli e acquisire copie indipendenti dello stesso messaggio rafforza l’attendibilità dell’analisi.

In ultimo, in ambito d’indagine informatica e OSINT, è importante verificare se nei messaggi EML o MSG sono presenti campi personalizzati detti X-Fields, che possono fornire indizi preziosi sul percorso di consegna, sullo spam scoring o sul software utilizzato, talvolta persino sull’indirizzo IP del mittente.

Perché serve la copia forense della mailbox

Tutte queste analisi hanno un punto in comune: non possono essere eseguite su una semplice stampa PDF o uno screenshot. Per una perizia informatica solida e incontestabile né disconoscibile è necessario acquisire quantomeno i messaggi di posta con i loro header RFC822 completi (cioè il file TXT, EML o MSG integrale) ma è raccomandabile poter procedere tramite copia forense della mailbox all’estrazione diretta dal cloud anche dei metadati.

Le tecniche di email forensics richiedono infatti che le email o la mailbox oggetto di analisi siano il più possibile complete di header rfc822, metadati, dettagli e log tipicamente presenti all’interno di una copia forense, un takeout o una esportazione forense dei dati sui quali successivamente operare una analisi forense.

Solo così si può attribuire – talvolta, non sempre – integrità probatoria anche in assenza di firme DKIM e si può ricostruire con precisione il ciclo di vita del messaggio.

Dal servizio de Le Iene per il quale ho fatto da consulente tecnico e perito informatico per illustrare come riconoscere un messaggio di posta elettronica vero e originale da uno falso e artefatto emerge chiaramente l’importanza di una perizia informatica di acquisizione forense e analisi dei messaggi in ambito di dispute ove esistono prove digitali consistenti in email o PEC.

Consigliamo quindi, in ambito di processi penali o civili, di conferire incarico a un professionista – ad esempio un consulente informatico forense – per l’esecuzione di copia forense a valore legale e per utilizzo in Tribunale dei messaggi di posta elettronica, con successiva analisi, validazione e certificazione dell’originalità e integrità dell’intestazione header RFC822 e del contenuto.

Per questo motivo, la perizia informatica sulle mailbox resta uno strumento essenziale non solo in tribunale, ma anche in contesti aziendali e investigativi dove la verità di un messaggio può fare la differenza.

Nell’era in cui le e-mail rappresentano prove cruciali in indagini penali, civili e commerciali, affidarsi a verifiche superficiali può infatti compromettere l’intero procedimento. L’analisi forense delle e-mail non si limita a leggere un testo, ma entra nei dettagli tecnici più nascosti per stabilire, con metodo scientifico, se un messaggio sia autentico, integro e affidabile.