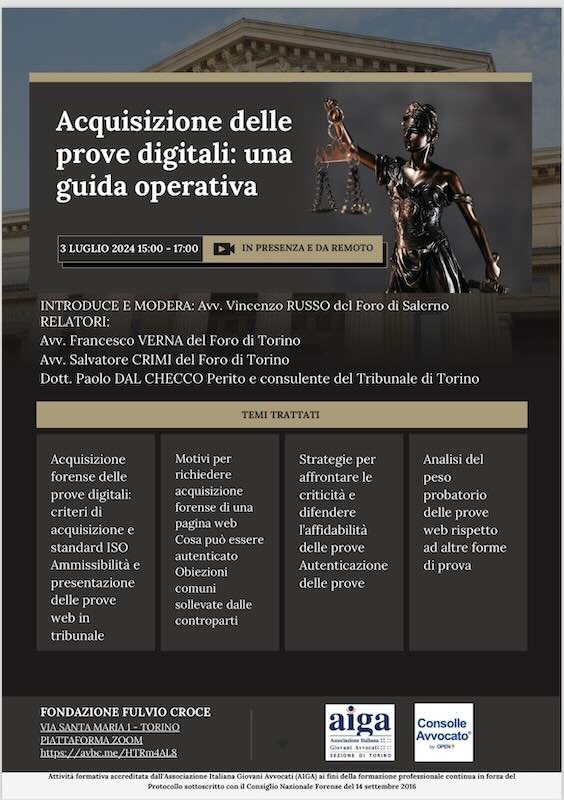

Mercoledì 3 luglio 2024 dalle ore 15:00 alle ore 17:00 si terrà, da remoto e in presenza presso la sala della Fondazione Fulvio Croce in Via Santa Maria 1, a Torino, il seminario dal titolo “Acquisizione delle prove digitali: una guida operativa” organizzato da AIGA Torino – Associazione Italiana Giovani Avvocati – in collaborazione con Consolle Avvocato.

Introduce e modera la conferenza su digital forensics e acquisizione della prova informatica l’Avv. Vincenzo Russo, del Foro di Salerno, con i seguenti relatori:

- Avv. Francesco Verna, del Foro di Torino

- Avv. Salvatore Crimi, del Foro di Torino

- Dr. Paolo Dal Checco, Consulente Informatico Forense

I temi trattati durante durante il seminario sull’acquisizione delle prove digitali sono i seguenti:

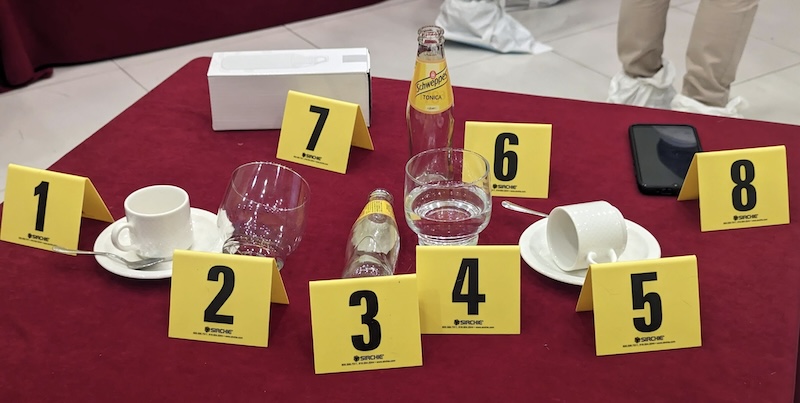

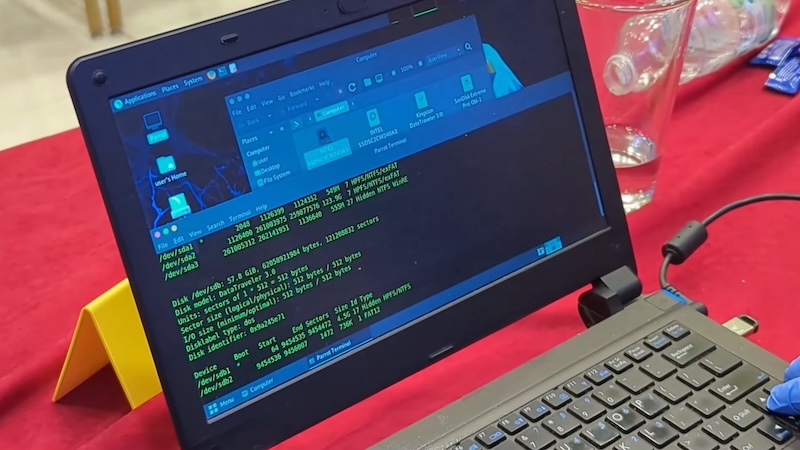

- Acquisizione forense tramite perizia informatica delle prove digitali, criteri di acquisizione e standard ISO di ammissibilità e presentazione delle prove web in Tribunale

- Motivi per richiedere una perizia informatica di acquisizione forense di una pagina web, cosa può essere autenticato, obiezioni comuni sollevate dalle controparti

- Strategie per affrontare le criticità e difendere l’affidabilità delle prove, autenticazione delle prove

- Analisi del peso probatorio delle prove web rispetto ad altre forme di prova informatica

L’attività formativa è accreditata dall’Associazione Italiana Giovani Avvocati (AIGA) ai fini della formazione professionale continua in forza del Protocollo sottoscritto con il Consiglio Nazionale Forense del 41 settembre 2016.

La brochure dell’evento sull’informatica forense e l’acquisizione della prova è scaricabile dal seguente link.