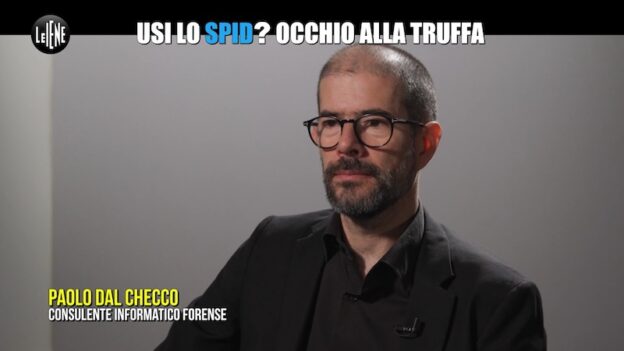

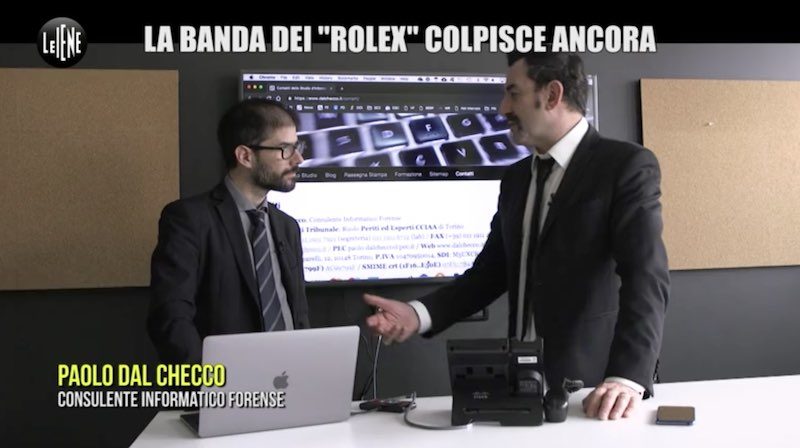

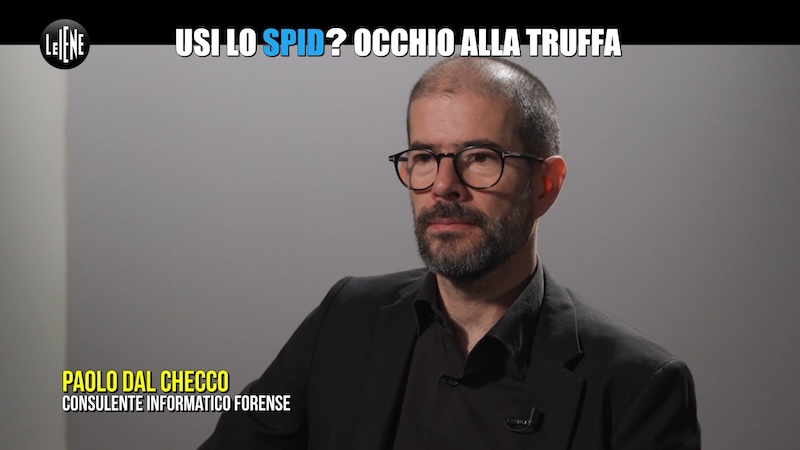

Sono onorato di aver nuovamente collaborato come consulente informatico per Le Iene al servizio TV di Luigi Pelazza, andato in onda il 3 giugno 2025 su Italia Uno, intitolato “Usi lo SPID? Occhio alla Truffa”. Un’inchiesta che ha messo in luce una vulnerabilità critica che riguarda tutti noi e la nostra identità digitale basata sul sistema SPID.

Lo SPID è ormai la nostra identità online, indispensabile per un’ampia gamma di servizi: scaricare certificati, pagare le tasse, prenotare visite mediche, iscrivere i figli a scuola e persino ricevere la pensione o l’assegno universale per i figli. Purtroppo, proprio la sua centralità lo rende un bersaglio primario per i criminali, che lo utilizzano per compiere truffe basate sul fatto che è possibile creare un clone di uno SPID senza che il soggetto cui è intestato lo SPID ne abbia contezza.

Durante il servizio al quale ho partecipato come consulente tecnico de Le Iene abbiamo esplorato insieme a Luigi Pelazza casi sconcertanti, come quello di Mario, che si è ritrovato il suo cassetto fiscale completamente svuotato: un credito d’imposta di 800.000 euro è sparito nel nulla.

La cosa più allarmante che emerge dal servizio in cui ho prestato servizio in qualità di consulente informatico forense per Le Iene è che gli accessi fraudolenti sono avvenuti tramite uno SPID intestato a lui stesso, ma non quello originale attivato nel 2020. Incredibilmente, dagli atti risulta che altri tre SPID clone sono stati creati utilizzando i suoi documenti, senza che Mario ricevesse alcuna notifica via email o cellulare.

Questa frode informatica ha evidenziato una grave criticità: non esiste un database generale e unico che monitori tutte le attivazioni SPID. Di conseguenza, nonostante denunce ripetute alla Guardia di Finanza e alla Polizia Postale, le attività fraudolente non si sono fermate, con accessi continui alle società che Mario rappresenta e manipolazione di crediti fiscali, inclusi quelli per il sisma bonus. L’Agenzia delle Entrate, in questi casi, sembra non essere in grado di monitorare autonomamente e deve essere avvisata dalla persona che ha subito il problema.

La “truffa del doppio SPID” ha già colpito – come frode informatica – migliaia di persone, dai beneficiari di bonus ristrutturazioni a quelli che aspettavano la tredicesima e persino molti studenti che si sono visti sottrarre i 500€ della carta cultura.

Come fanno i i truffatori a ottenere i nostri documenti? I metodi sono vari e sempre più sofisticati:

- Dark web: I documenti possono essere reperiti in mercati illegali online.

- Phishing: Messaggi ingannevoli, come il tipico “Il tuo profilo INPS va aggiornato perché è scaduto. Rinnova i dati per evitare la sospensione”, spingono le vittime a cliccare su link malevoli e a caricare foto fronte/retro della carta d’identità, della tessera sanitaria e persino selfie con la patente. Siti web fatti “benissimo” con finti messaggi di errore rendono la truffa ancora più credibile.

- Casella di posta elettronica: Spesso, senza rendercene conto, abbiamo inviato foto dei nostri documenti (carta d’identità, codice fiscale, a volte anche carta di credito) via email. Questi documenti possono rimanere per anni nella casella di posta, rendendoli accessibili a chiunque riesca a violarla.

Una delle caratteristiche più problematiche di questo sistema è che non si viene avvisati se qualcuno attiva uno SPID a nostro nome. Sebbene l’AGID (Agenzia per l’Italia Digitale) supervisioni i 12 fornitori di SPID e abbia multato alcune società per aver accettato documenti falsi o usato sistemi di identificazione non autorizzati, la frammentazione del sistema rende difficile una visione d’insieme utile a rilevare correlazioni tra identità sospette. La possibilità di avere più SPID, nata da una concezione tecnica ormai superata, persiste, sebbene lo SPID stia per essere sostituito dal wallet europeo entro un anno, che servirà anche per comprare biglietti aerei o fare contratti all’estero.

Cosa possiamo fare per proteggerci? Sebbene il servizio de Le Iene nel quale ho presato servizio come consulente tecnico abbia evidenziato che una protezione totale sia difficile, al massimo si possono fare due cose:

- Verificare gli accessi recenti: Connettetevi regolarmente ai siti dove utilizzate lo SPID (es. INPS o qualsiasi altro servizio) e controllate la data e l’ora dell’ultimo accesso. Se non coincidono con un vostro utilizzo, è possibile che qualcuno abbia clonato il vostro SPID.

- Contattare i fornitori SPID: Inviate una mail (meglio se PEC) a tutti i 12 fornitori ufficiali di SPID per chiedere se risultano attive più identità digitali intestate a voi. Questo è un vostro diritto e hanno l’obbligo di rispondere.

Qui trovate un elenco dei contatti dei 12 provider SPID accreditati in Italia (si ringrazia Matteo Flora che, nel suo video Youtube, ha illustrato abilmente il problema producendo anche un elenco d’indirizzi da contattare):

- Intesi Group – [email protected] (da elenco soggetti accreditati AGID)

- Infocamere – [email protected] (da elenco soggetti accreditati AGID)

- TeamSystem – [email protected] (da elenco soggetti accreditati AGID)

- TIM – [email protected] (da contatti portale SPID)

- SpidItalia – [email protected] (da elenco soggetti accreditati AGID)

- Sielte – [email protected] (da contatti portale SPID)

- PosteId – [email protected] (da Privacy Policy, non presente né su SPID né su portale AGID)

- Namiral – [email protected] (da contatti portale SPID)

- Lepida – [email protected] (da elenco soggetti accreditati AGID)

- InfoCert – [email protected](da elenco soggetti accreditati AGID)

- Aruba – [email protected] (da elenco soggetti accreditati AGID)

- EtnaId – [email protected] (da Privacy Policy, non presente né su SPID né su AGID)

Infine, un consiglio fondamentale: tenete sempre ben stretti i vostri documenti. La vigilanza è l’unica difesa in un panorama digitale in continua evoluzione.

Mi auspico che questo servizio TV per le Iene e il mio contributo di consulenza tecnica informatica forense possano aumentare la consapevolezza su questi rischi e spingere verso soluzioni più sicure per la nostra identità digitale.