Nel mese di ottobre 2025 sono andate in onda le tre puntate del servizio de Le Iene “Chi è l’hacker dell’autoscuola?” dove – come perito informatico per Le Iene – ho aiutato la iena Veronica Ruggeri a capire chi è l’hacker che per oltre un anno fa cyberstalking a due dipendenti di una scuola guida – Chiara e Andrea – accedendo ai sistemi e intercettando comunicazioni, inviando centinaia di messaggi giornalieri e monitorando in tempo reale le vittime.

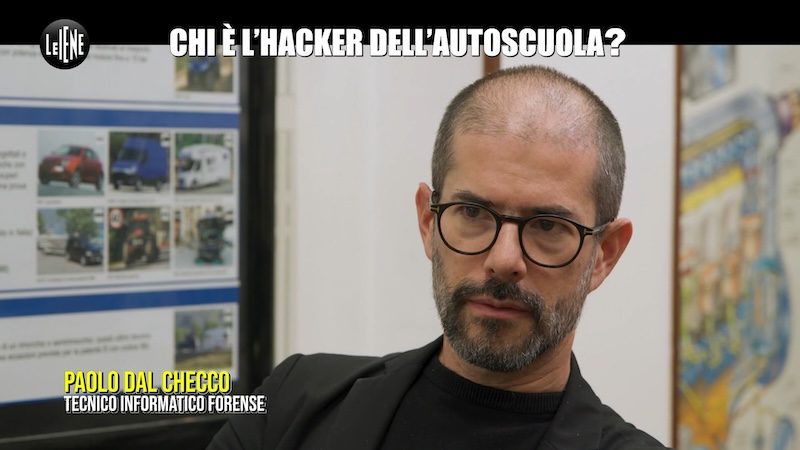

Nei servizi andati in onda su Mediaset ho collaborato come consulente informatico forense per Le Iene supportando Veronica Ruggeri nella difficile analisi forense di un caso – un hacker che da un anno e mezzo tormenta i dipendenti di una scuola guida – dove la tecnologia è protagonista di una situazione paradossale.

Il caso dell’hacker dell’autoscuola trattato a Le Iene al quale ho avuto l’opportunità di collaborare come perito informatico ha destato notevole interesse perché contiene numerosi elementi tecnici tipici di situazioni nelle quali le vittime subiscono attacchi informatici che si concretizzano poi in diversi reati, tra i quali reati informatici come quelli di accesso abusivo (art. 615-ter, c.p.), danneggiamento di dati e programmi informatici (art. 635-bis, c.p.), intercettazione di comunicazioni informatiche o telematiche (art. 617-quater, c.p.), interferenze illecite nella vita privata (art. 615-bis, c.p.), installazione di apparecchiature atte a intercettare comunicazioni informatiche o telematiche (art. 617-quinquies, c.p.).

Nell’ambito dei tre servizi andati in onda nel mese di ottobre 2025 sono intervenuto – insieme a parte del team Forenser Srl composto per l’occasione da Matteo Vinci, Daniele Scanu e Marco Musumeci – In qualità di esperto informatico per Le Iene nella fase di ricognizione, intervista ai protagonisti, copia forense di smartphone e PC oltre che analisi forense di PC, smartphone, takeout, account e sistemi per poter arrivare a ricostruire la dinamica degli attacchi informatici subiti.

Durante la prima parte del servizio per Le Iene sull’hacker dell’autoscuola, Veronica Ruggeri fa emergere un quadro preoccupante nel quale i due protagonisti – Andrea e Chiara – illustrano oltre un anno di minacce, email anonime, telefonate, SMS, Whatsapp, messaggi su Instagram, accessi a mailbox, Facebook e social network, conti bancari, modem dell’autoscuola e tante altre superfici d’attacco violate dal misterioso attaccante.

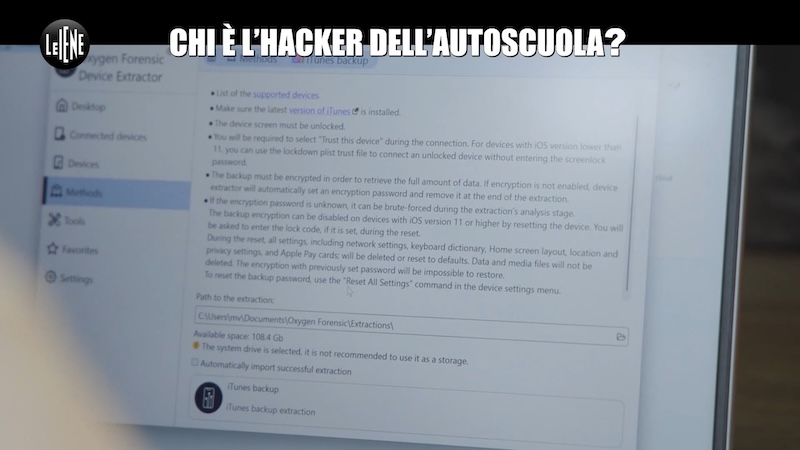

Dopo la prima ricognizione con le Iene abbiamo formulato diverse ipotesi operative e iniziato a lavorare sulle copie forensi di PC e smartphone prodotte tramite il software di mobile forensics Oxygen Forensics durante il primo accesso presso la scuola guida.

Durante il secondo accesso sono emersi nuovi indizi, non soltanto informatici, tra i quali un principio d’incendio occorso nei locali dell’autoscuola e un approfondimento di Veronica Ruggeri sulle tempistiche di apertura della serranda dell’autoscuola, per capire come possa essere stata pilotata da remoto una tecnologia che è invece stata progettata per essere gestita soltanto dai telecomandi sincronizzati con la centralina.

Nel terzo servizio de Le Iene sull’hacker dell’autoscuola vengono invece presentati i risultati della perizia informatica svolta uno smarthpone tramite un misto di mobile forensics, network forensics, email forensics e più in generale digital forensics sui dispositivi forniti dalle vittime dello stalking, mostrando come numerose tracce dell’hacker sono state rinvenute in particolare su di uno smartphone.

Ricordiamo che in tutti i casi nei quali sono necessari accertamenti su dispositivi mobili o fissi (smartphone, notebook, PC, etc…) è importante rivolgersi a società che si occupano d’informatica forense come la Forenser Srl o lo Studio d’Informatica Forense per cristallizzare le evidenze digitali e produrre analisi tecniche che conducano a una perizia informatica forense.

Per chi avesse curiosità di visionare le tre puntate della serie dell’hacker dell’autoscuola, dove ho avuto l’opportunità di collaborare come perito informatico forense per Le Iene, sono disponibili ai seguenti link sul sito Mediaset:

- Chi è l’hacker dell’autoscuola? (parte 1) – 2 ottobre 2025, Italia 1, Le Iene (Veronica Ruggeri)

- Chi è l’hacker dell’autoscuola? (parte 2) – 19 ottobre 2025, Italia 1, Le Iene (Veronica Ruggeri)

- Chi è l’hacker dell’autoscuola? (parte 3) – 28 ottobre 2025, Italia 1, Le Iene (Veronica Ruggeri)

Poiché il servizio per Le Iene sull’hacker della scuola guida ha sensibilizzato notevolmente il pubblico sulla protezione dei propri dati e dei propri dispositivi, ricordiamo che per difendersi da potenziali malware, virus, trojan o spy software, si possono seguire alcuni consigli, tra i quali ad esempio:

- scegliere password non facili da indovinare, diverse tra loro e non condividerle;

- aggiornare smartphone e tablet, incluse le App che non sempre si aggiornano automaticamente;

- evitare di usare dispositivi troppo obsoleti che non possono essere aggiornati all’ultima versione di iOS o Android;

- non installare App scaricate fuori dagli store ufficiali, come ad esempio APK che si trovano online o vengono riportati su siti web o SMS ricevuti;

- non fidarsi di email, SMS, Whatsapp che suggeriscono di cliccare su link o installare App;

- prestare attenzione alle notifiche di richiesta dei permessi per accedere ad audio, video, GPS, etc…

- utilizzare un secondo fattore di autenticazione (es. Google Authenticator, SMS, Whatsapp, meglio ancora Yubikey o chiavetta U2F) ove possibile non sullo stesso dispositivo che s’intende proteggere;

- evitare rooting o jailbreak;

- attivare l’opzione di protezione avanzata per gli account Apple (Advanced Data Protection) e Google (Advanced Protection Program);

- in caso di dubbi sulla potenziale compromissione del proprio dispositivo Apple, abilitare l’opzione “Lockdown” su iPhone

- installare antivirus, antimalware, anche su dispositivi Android o Apple e non solo su PC.