Martedì 21 ottobre ho avuto il piacere di partecipare come docente al Seminario in FAD sincrona dal titolo “Informatica Forense e NIS2, un connubio indissolubile ma sottovalutato” durante il quale ho presentato i punti di contatto tra la direttiva NIS2 e la digital forensics, mostrando come il testo di legge possa essere letto alla luce di uno scenario nel quale l’informatica forense possa essere di supporto sia per la fase di prevenzione sia per quella di gestione dell’incidente informatico.

La giornata di corso sulla direttiva NIS2, organizzata dal FOIM – Fondazione Ordine Ingegneri della Provincia di Milano – con Responsabile Scientifico l’Ing. Luca Reggiani, ha visto tra i docenti stimati professionisti che hanno illustrato ai discenti questioni legate alla cybersecurity, informatica forense, strumenti pratici, analisi dei rischi, compliance e standard.

Programma del corso sulla NIS2 organizzato dal FOIM

- 14.28 | Collegamento alla piattaforma

- 14.30 | Presentazione del seminario

- 14.35 | NIS 2: ermeneutica della complessità, un approccio organizzativo integrato alla cybersicurezza – Giuseppe SERAFINI – Avv.

- 15.10 | Informatica Forense e NIS2, un connubio indissolubile ma sottovalutato – Paolo DAL CHECCO – Consulente Informatico Forense

- 15.45 | Question time

- 16.00 | Strumenti pratici per l’implementazione dei prerequisiti NIS-2, ISO27001, GDPR – Alberto BENZONI – Fast-Group

- 16.35 | Kill Risk: analisi dei rischi rispetto ai controlli (da ISO 27001 a NIST CSF passando per la NIS2) – Gianluigi ANGOTTI – Cons.

- 17.10 | Recepimento NIS2 e armonizzazione cybersecurity: compliance, standard internazionali e impatti organizzativi – Roberto RE – Cons.

- 17.45 | Question time

- 18.00 | Conclusioni e chiusura seminario

Docenti del corso sulla direttiva NIS2

- Dott. Paolo Dal Checco, Consulente Informatico Forense

- Ing. Gianluigi Angotti, CISO (Chief Information Security Officer)

- Ing. Roberto Re, Consigliere dell’Ordine degli Ingegneri della Provincia di Milano

- Avv. Giuseppe Serafini, Avvocato presso Studio Legale

- Dott. Alberto Benzoni, Amministratore Delegato Eureka Srl

Il mio intervento su NIS2 e Informatica Forense

Il mio intervento nel corso sulla NIS2 è stato intitolato “Informatica Forense e NIS2: Un Connubio Indispensabile per la Sicurezza Sistemica” ed è stato dedicato all’importanza critica del legame tra Informatica Forense e la Direttiva NIS2, un binomio che, sebbene indissolubile, è ancora troppo sottovalutato.

In qualità di Consulente Informatico Forense e fondatore di Forenser Srl, forte di un’esperienza decennale sul campo e oltre 2.000 casi gestiti in ruoli tecnici e legali – esperienza maturata a partire dal mio Dottorato di Ricerca in Informatica focalizzato sulla sicurezza informatica e sulla crittografia – ho voluto sottolineare come la NIS2 imponga un radicale cambio di paradigma.

Non è più sufficiente limitarsi ad acquistare soluzioni tecnologiche; la normativa richiede infatti di dimostrare l’efficacia misurabile delle misure di sicurezza implementate, adottando un approccio multi-rischio che deve essere proporzionale al livello di rischio precedentemente valutato.

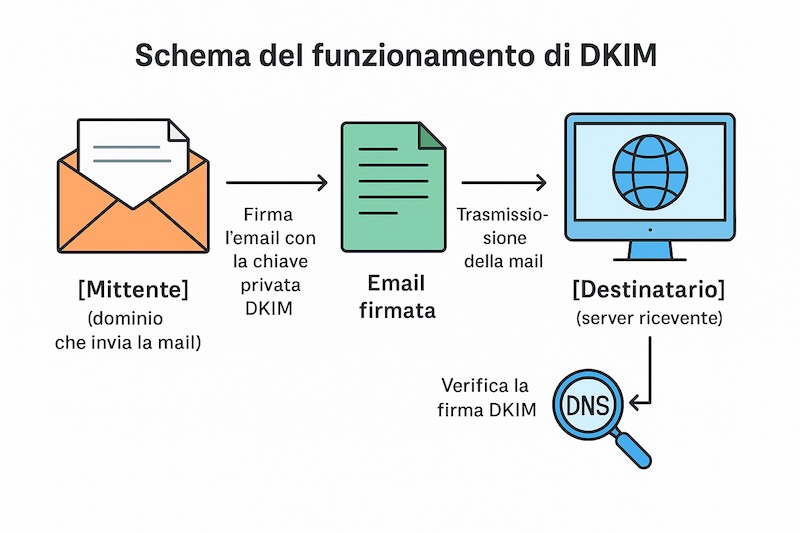

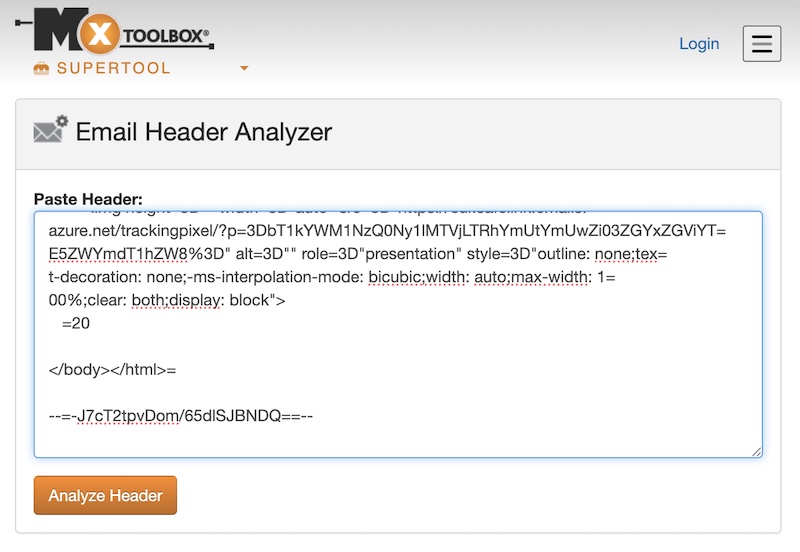

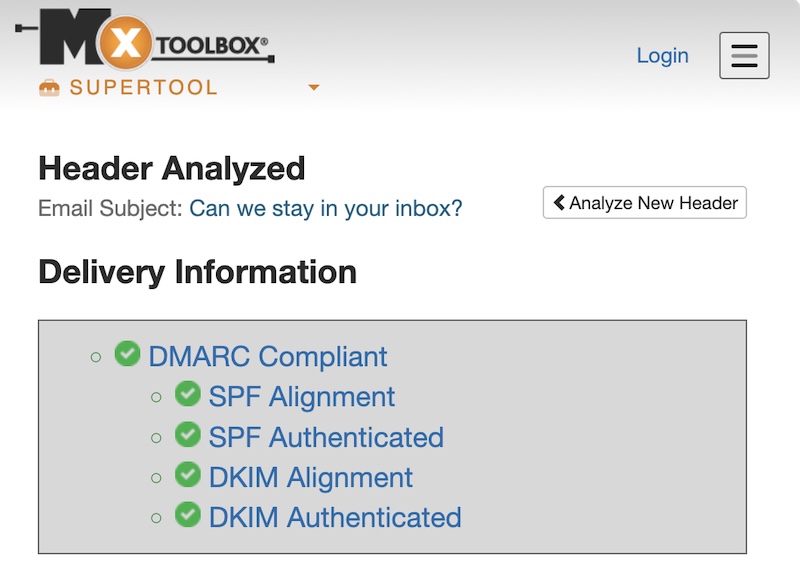

L’informatica forense o digital forensics si rivela essenziale non solo nella risposta agli attacchi, ma in ogni misura minima prevista dall’Articolo 24. Per esempio, è fondamentale per condurre una corretta Analisi dei Rischi, poiché solo l’analisi retrospettiva degli incidenti passati – inclusi quelli tentati o “mancati” – può fornire i dati necessari per questa valutazione. Essa rappresenta il campo di gioco principale nella Gestione degli Incidenti e nella verifica dell’integrità dei sistemi di Continuità Operativa, dove solo un’analisi approfondita può confermare che i backup non siano stati compromessi. Inoltre, l’analisi post-incidente è l’unica vera metrica per la Valutazione dell’Efficacia degli strumenti di logging, EDR o SIEM utilizzati, e risulta imprescindibile per rispondere alla domanda fondamentale in termini di sicurezza del personale: “Chi ha fatto cosa, quando e come?”.

La sfida più grande si concentra tuttavia sulla gestione delle tempistiche stringenti dettate dall’Articolo 25. Dalla pre-notifica da inviare al CSIRT Italia entro 24 ore fino alla Relazione Finale Completa richiesta entro un mese, la pressione sui CISO è altissima. Questa relazione finale deve obbligatoriamente includere la Root Cause Analysis, ovvero l’identificazione precisa della causa originale che ha innescato l’evento dannoso. Ed è qui che emerge il punto cruciale della lezione: è impossibile identificare con certezza la root cause – come pare effettivamente richiesto dalla normativa NIS2 – senza condurre un’indagine approfondita di Informatica Forense o Digital Forensics.

In conclusione, la Direttiva NIS2 ci spinge verso un approccio olistico alla sicurezza che integra misure Tecniche, Organizzative e Operative; in questo scenario, i log di sistema e le procedure operative diventano la fonte primaria di prova. L’informatica forense, dunque, non è un’opzione, ma una necessità tecnica e legale imprescindibile per soddisfare gli obblighi normativi e garantire una protezione efficace dell’organizzazione in un contesto normativo che si focalizza sull’interruzione dei servizi essenziali e sull’impatto sistemico.

Slide della lezione su NIS2 e Informatica Forense tenuto per FOIM

Le slide della lezione su NIS2 e Digital Forensics tenuto per FOIM sono disponibili qui di seguito per la visione o il download.