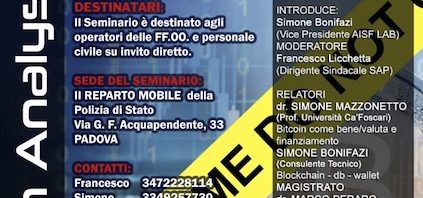

Martedì 30 maggio dalle ore 08:30 alle ore 18:00 si terrà a Padova un Seminario Interforze sulla Bitcoin Analysis, destinato agli Operatori delle Forze dell’Ordine e a personale civile su invito diretto, destinato a fornire alle FFOO una maggiore autonomia nella gestione e nell’analisi delle Evidenze e delle Analisi Digitali.

Martedì 30 maggio dalle ore 08:30 alle ore 18:00 si terrà a Padova un Seminario Interforze sulla Bitcoin Analysis, destinato agli Operatori delle Forze dell’Ordine e a personale civile su invito diretto, destinato a fornire alle FFOO una maggiore autonomia nella gestione e nell’analisi delle Evidenze e delle Analisi Digitali.

Nell’ambito del seminario, io terrò un intervento su Bitcoin Digital Investigation and Intelligence, dalle 14:30 alle 16:30 alle 17:30 durante il quale parlerò delle basi della Bitcoin Forensics e Bitcoin Intelligence, ripercorrendo i passi che ci hanno portato a poter eseguire analisi su wallet, indirizzi, transazioni sia su base locale (es. tramite PC o smartphone sequestrati) sia sul network (analizzando quindi il protocollo e i vari tipi di wallet) con la finalità di deanonimizzazione degli indirizzi e dei wallet bitcoin. Verrà presentato un caso reale d’indagine su indirizzi e transazioni Bitcoin sulla blockchain e sulla rete e verranno accennate alcune modalità con le quali le Forze dell’Ordine possono operare un sequestro e confisca di Bitcoin in tutta sicurezza. Per quanto ancora non diffusi in modo capillare, i Bitcoin stanno cominciando a entrare nel mondo delle perizie informatiche forensi tipicamente orientate da analisi di PC, hard disk, pendrive, cellulari, smartphone, reti.

Gli interventi sono tutti di valore e contenuti di rilievo per le attività d’indagine in ambito criptovalute da parte degli organi inquirenti. Il programma della conferenza sull’analisi investigativa del Bitcoin è il seguente:

- 8:30/9:00 accrediti

- 9:00/9:10 presentazione AISFLAB e seminario

- 9:10/10:00 Dr. SIMONE MAZZONETTO – Bitcoin cos’è

- 10:00/10:45 SIMONE BONIFAZI – Blockchain – wallet

- Pausa 30′

- 11:30/12:30 MAGISTRATO dr. Marco Peraro – Il Reato di Riciclaggio e Auto Riciclaggio

- 12:30/13:30 NICOLA LORENZIN – (AISFLAB Aps – Comitato Tecnico) Profili Fiscali delle Transazioni in Bitcoin Attività criminali anche con finalità legate al terrorismo

- Pausa pranzo 1 ora

- 14:30/16:30 Dr. PAOLO DAL CHECCO – Bitcoin Digital Investigation and Intelligence

- 16:30/17:30 Ten. ANTONIO ERRIGO Com. Sez. Riciclaggio Nucleo P. T. di Padova – La guardia di Finanza nel contrasto al Riciclaggio

Il seminario sulla bitcoin analysis si terrà presso il I REPARTO MOBILE della Polizia di Stato – PADOVA, in Via Girolamo Fabrici D’Acquapendente 33, è richiesta registrazione tramite piattaforma Evenbrite al seguente link.

La locandina dell’evento Cybercop – Bitcoin Analysis è disponibile e scaricabile da questo link.