Mercoledì 12 maggio 2021 si terrà il workshop dal titolo “I controlli ‘tecnologici’ sull’attività dei lavoratori”, organizzato dalla società Paradigma, durante la quale verrà analizzato il quadro normativo in materia di controlli a distanza sull’attività dei lavoratori alla luce della recente evoluzione giurisprudenziale, delle indicazioni del Garante Privacy e dei provvedimenti ministeriali in materia.

Un focus particolare sarà dedicato alle peculiarità dei controlli “tecnologici” in caso di smart working e ai controlli sulla performance lavorativa, che possono portare alla copia forense dei dispositivi, analisi tecnica e redazione di una perizia informatica forense per utilizzo in Tribunale. È nota, ad esempio, la problematica dell’attività difensiva in ambito di “dipendenti infedeli”, per i quali l’azienda ha il diritto di difesa e indagine forense, spesso gestita tramite incarico d’indagine difensiva a consulenti informatici forensi o agenzie investigative.

Saranno presentate le corrette modalità di regolamentazione dell’utilizzo degli strumenti di lavoro, al fine di mettere i partecipanti nella condizione di poter valutare la congruità delle privacy policies e dei regolamenti aziendali adottati. Saranno infine individuate le corrette modalità di gestione delle possibili patologie, con specifico riguardo alla corretta impostazione del procedimento disciplinare e del licenziamento.

Durante il workshop organizzato da Paradigma, porterò il mio piccolo contributo presentando un approfondimento relativo alle attività di perizia informatica svolta in ambito di raccolta delle prove dei comportamenti illeciti dei lavoratori e gli strumenti di forensic investigation, spesso informalmente indicati come parte dell’indagine difensiva dell’azienda in caso di “dipendente infedele“, con il seguente programma di dettaglio dell’intervento di circa un’ora:

- Le attività illecite condotte dai lavoratori per mezzo di strumenti informatici

- Le tecniche investigative per l’accertamento di comportamenti illeciti

- Le criticità delle “ispezioni forensi” e le buone prassi per la loro corretta gestione

- I limiti dell’utilizzabilità in giudizio di prove digitali erroneamente raccolte

- Le modalità di cristallizzazione e acquisizione forense dei dispositivi informatici

- L’analisi forense per la ricostruzione della prova informatica

- La redazione e produzione in giudizio della perizia informatica forense

Il programma integrale della giornata sul Controllo dei Lavoratori organizzato da Paradigma è scaricabile dal seguente link e viene riportato qui di seguito:

Mercoledì 12 maggio 2021, I controlli “tecnologici” sull’attività dei lavoratori

I limiti ai controlli a distanza sull’attività dei lavoratori, le modalità di effettuazione del monitoraggio “lecito” e i “controlli difensivi”

I limiti del controllo “lecito” alla luce delle disposizioni dell’art. 4 Statuto Lavoratori e della più recente evoluzione giurisprudenziale

Il quadro normativo di riferimento dopo l’entrata in vigore del Regolamento UE 2016/679 (GDPR) e della normativa nazionale di adeguamento del Codice Privacy

Il concetto di “strumento di lavoro” nella norma e nella lettura del Garante Privacy

La legittimità dei “controlli difensivi” alla luce del nuovo quadro normativo e giurisprudenziale

Avv. Annalisa Reale

Chiomenti

Le implicazioni in materia di controlli e di privacy nel remote working e nello smart working

Il lavoro a distanza: telelavoro, remote working e smart working

Il potere disciplinare nell’accordo individuale

Il controllo a distanza e la tutela della privacy dei lavoratori nelle nuove forme di remote working/smart working

Le problematiche connesse agli strumenti utilizzati, alla sicurezza e alla protezione dei dati e del know how aziendale

L’uso autorizzato dei propri dispositivi da parte del dipendente (BYOD)

Gli adempimenti privacy: regolamento interno e informativa ai dipendenti

La regolamentazione del “diritto alla disconnessione”

Avv. Aldo Bottini

Toffoletto De Luca Tamajo e Soci

AGI – Avvocati Giuslavoristi Italiani

Analisi dei recenti orientamenti giurisprudenziali e delle indicazioni del Garante privacy e dell’INL e gli impatti sulla gestione del procedimento disciplinare

I recenti orientamenti giurisprudenziali

Le recenti indicazioni del Garante privacy e dell’INL

L’utilizzo degli strumenti di lavoro e le possibili implicazioni in materia disciplinare

L’esercizio del potere disciplinare: modalità e limiti

Tecniche di redazione delle lettere di contestazione

Le prove nel procedimento disciplinare e le giustificazioni

Tecniche di redazione delle lettere di licenziamento

Il licenziamento per condotte accertate attraverso gli strumenti di controllo a distanza: l’inadempimento contrattuale

Avv. Enrico Barraco

Studio Legale Barraco

I controlli sulla performance lavorativa effettuati tramite applicativi e strumenti informatici e i limiti imposti dalla disciplina dei controlli a distanza

Differenza tra controllo sulla produttività e classico controllo difensivo

I controlli sulla produttività e i limiti dell’art. 4 dello Statuto dei Lavoratori

I limiti al controllo del rendimento della prestazione e i cd controlli difensivi occulti

Il controllo sulla produttività del lavoratore in smart working

I sistemi di controllo sulle chiamate e sui volumi gestiti: la posizione del Garante

L’utilizzabilità in sede disciplinare dei dati raccolti

L’adeguata informazione

Prof. Avv. Arturo Maresca

Sapienza Università di Roma

L’implementazione e l’aggiornamento delle policy e dei regolamenti aziendali sull’utilizzo degli “strumenti di lavoro” e sui social network

La necessità della policy aziendale

Il contenuto degli accordi finalizzati a consentire un utilizzo promiscuo, personale e professionale, delle dotazioni aziendali

L’informativa ai dipendenti sul corretto utilizzo degli strumenti di lavoro

La tensione tra rapporto di lavoro e vita privata: i limiti alla disciplina dell’utilizzo dei social network da parte dei dipendenti

Il fil rouge tra l’art. 4 (divieto di controlli a distanza) e l’art. 8 dello Statuto dei Lavoratori (divieto di indagine sulle opinioni): i dati raccolti occasionalmente sui social e il loro possibile utilizzo nei confronti dei lavoratori

Schemi applicativi di policy e regolamenti aziendali

Le conseguenze in caso di violazione dell’obbligo di informativa: casistica giurisprudenziale

Avv. Alessandro Paone

LabLaw Studio Legale

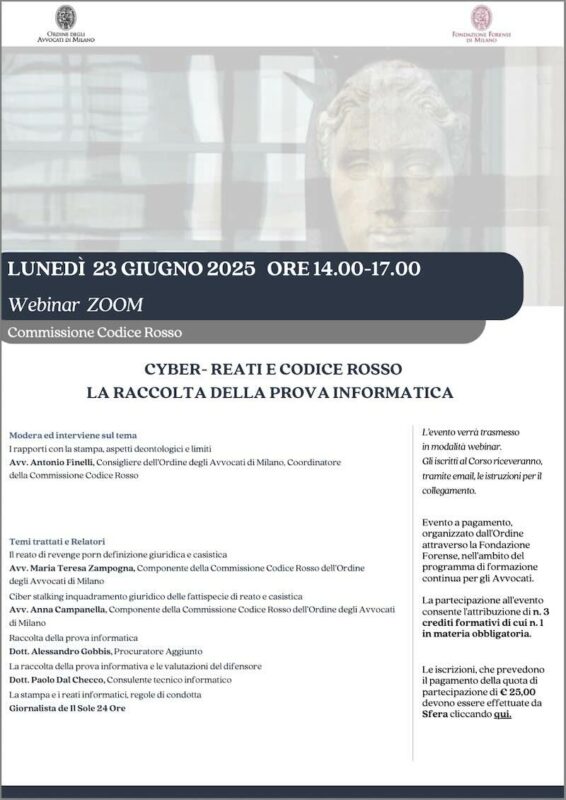

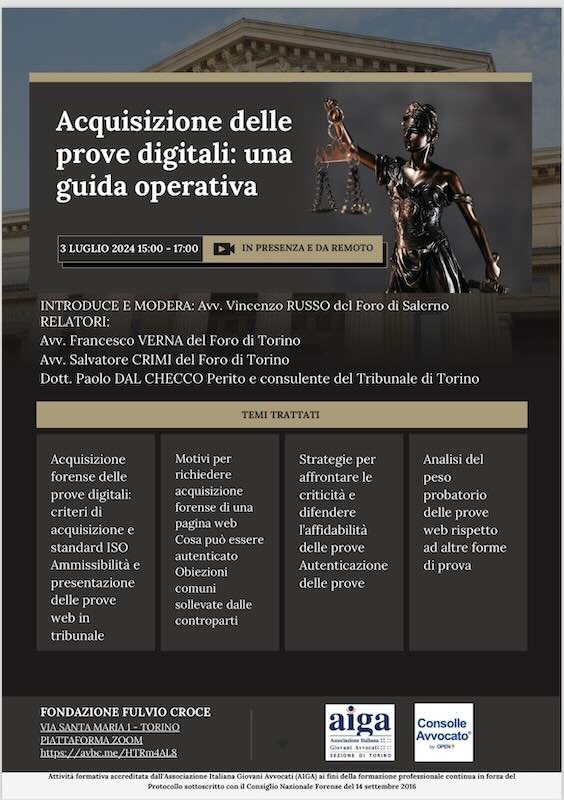

La raccolta delle prove dei comportamenti illeciti dei lavoratori e gli strumenti di forensic investigation

Le attività illecite condotte dai lavoratori per mezzo di strumenti informatici

Le tecniche investigative per l’accertamento di comportamenti illeciti

Le criticità delle “ispezioni forensi” e le buone prassi per la loro corretta gestione

I limiti dell’utilizzabilità in giudizio di prove digitali erroneamente raccolte

Le modalità di cristallizzazione e acquisizione forense dei dispositivi informatici

L’analisi forense per la ricostruzione della prova informatica

La redazione e produzione in giudizio della perizia informatica forense

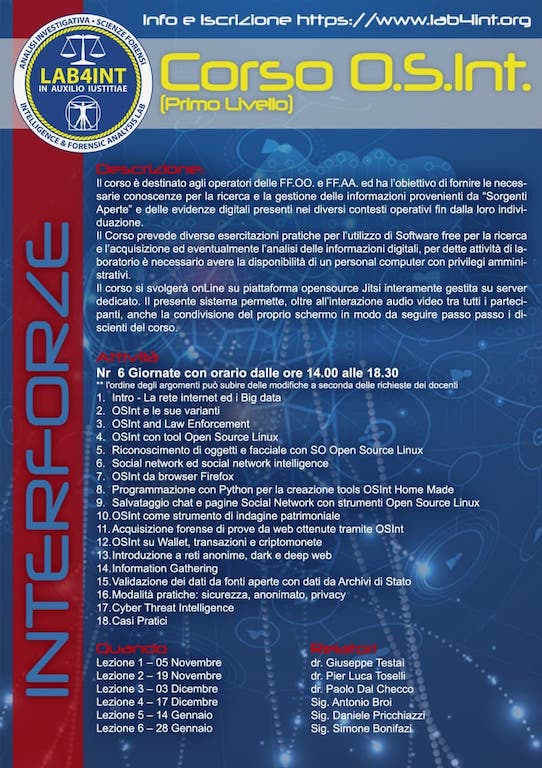

Dott. Paolo Dal Checco

Consulente Informatico Forense