Martedì 4 novembre 2025 è andato in onda il servizio de Le Iene dove, come perito forense, ho aiutato la Iena Filippo Roma a trovare riferimenti a potenziali autori all’interno di una pendrive USB contenente un documento Word.

Il servizio de Le Iene parla di una questione nella quale non mi addentro, poiché mi è stato semplicemente chiesto se fosse possibile trovare l’autore, il proprietario o l’utilizzatore di una pendrive USB, in particolare basandomi su di un documento Microsoft Office Word in essa contenuto.

L’attività di perizia informatica è iniziata con la realizzazione di una copia forense della pendrive USB – così da cristallizzarne e preservarne il contenuto all’interno di una immagine forense con estensione EWF, in modo da poterla successivamente analizzare.

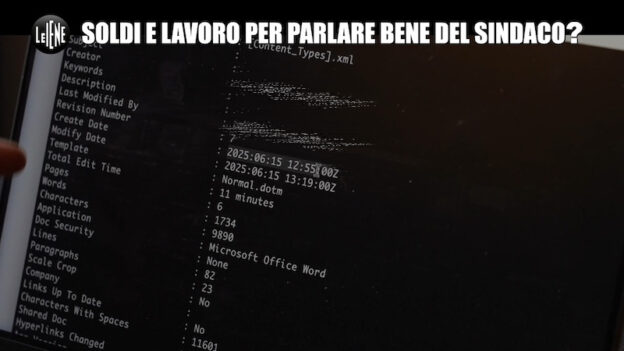

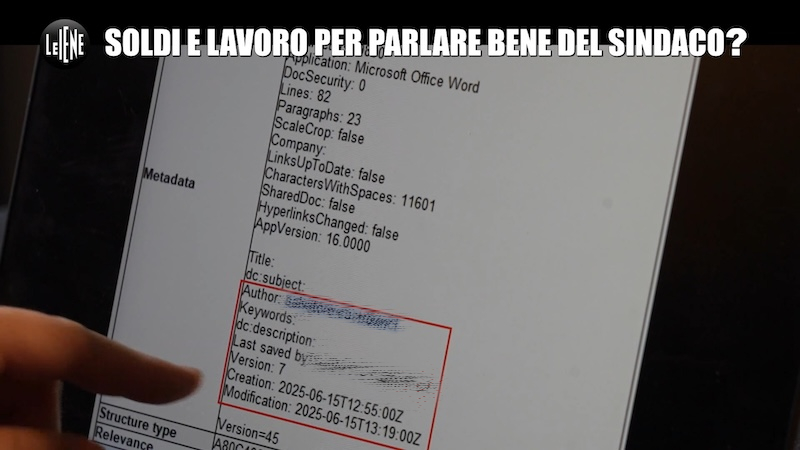

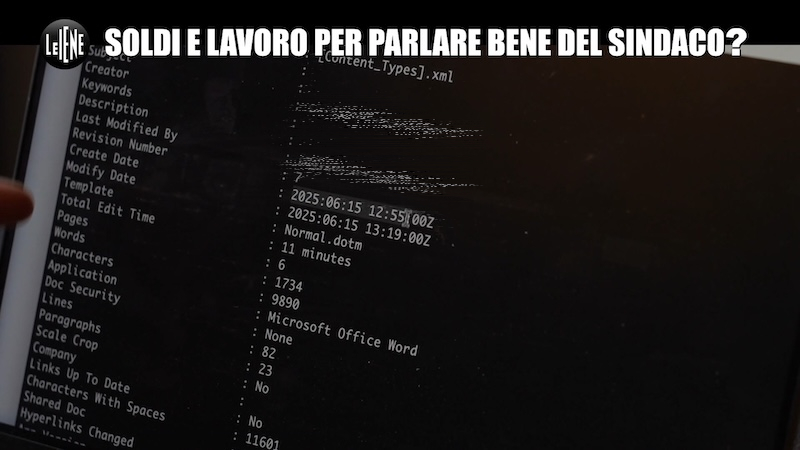

L’analisi forense svolta come perito informatico per Le Iene – in particolare per Filippo Roma e l’autore del servizio TV – è stata eseguita tramite il software X-Ways Forensics, con il quale ho eseguito carving, recupero dati e ricostruzione del filesystem, inclusi file cancellati e relativi metadati EXIF di immagini, OOXML di file Word e XMP di file PDF.

Il software XWF – X-Ways Forensics – permette a chi opera come consulente informatico forense di eseguire attività di analisi e perizia informatica su immagini forensi al fine di ricostruire file eliminati e categorizzare metadati ed evidenze digitali

Come contro-verifica – in ambito informatica forense è sempre importante l’attività di cross examination – ho utilizzato anche il noto software open source Exiftool, così da poter confermare le risultanze ottenute mediante il tool forense XWF e produrre quindi una valutazione circa l’attribuzione del file.

Nella pendrive erano presenti ulteriori file di tipo “.Trashes”, “.TemporaryItems”, “.Spotlight-V100” con i subfolder “Store-V2” e all’interno i vari journal e index, ma in nessuno di tali artefatti erano contenute indicazioni circa l’attribuzione della pendrive o meglio, si sono trovati gli stessi riscontri presenti nel file Word oggetto di analisi.

Dal punto di vista informatico forense, la presenza di uno specifico nominativo nel campo “Creator/Author” o “Last Modified By/Last Saved By” non indica necessariamente l’autore del documento o dell’ultima modifica ma il nominativo con cui è stato configurato il software utilizzato per generare il documento Word.

In genere, quindi, quando si rileva un nominativo nel campo autore del documento o dell’ultima modifica al documento in un file Word – ma anche Excel o Powerpoint, oltre a PDF o eventuali file JPG, multimediali, etc… – possono verificarsi tre situazioni:

- Il nominativo presente nei dati EXIF/XMP/OOXML può effettivamente essere l’autore del documento;

- Lo user indicato nei metadati del file Word può essere quello con cui è stato configurato il sistema utilizzato per creare o modificare il file ma il file non è stato creato/modificato da tale soggetto;

- Lo username reperibile nei meta dati può essere stato inserito apposta nel file da terzi per forzare l’attribuzione di un file a un soggetto (es. per attribuirgli la creazione/modifica del file).

Ovviamente dall’analisi forense di un solo file non è possibile distinguere con una perizia informatica in quale casistica di quelle riportate sopra rientri, se non esaminando ulteriori elementi (es. altri file presenti sul dispositivo, percorsi/path del filesystem lasciati nei file, negli indici o nei dati temporanei, etc…) e quindi non si possono fare ulteriori valutazioni.

Proprio per questo motivo è importante procedere con la massima cautela quando si ricavano informazioni dai metadati dei file, valutando le possibili interpretazioni in base a ulteriori elementi, anche investigativi, che possano confermare o meno l’attendibilità dell’attribuzione.