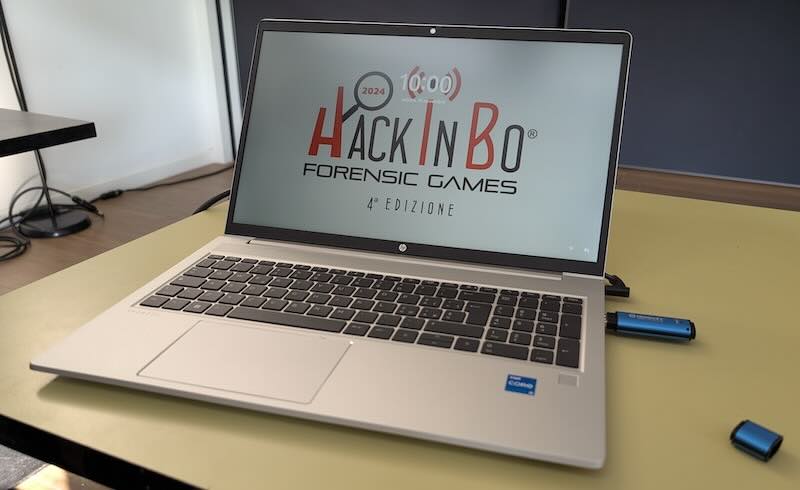

Sabato 16 novembre 2024 si è tenuta la quarta edizione della competizione “Forensic Games”, durante la quale quattro squadre di partecipanti si sono sfidate in una indagine informatica forense basata su uno scenario realistico e avvincente, inserito all’interno della ventitreesima edizione di HackInBo, nella sua versione invernale “Winter”.

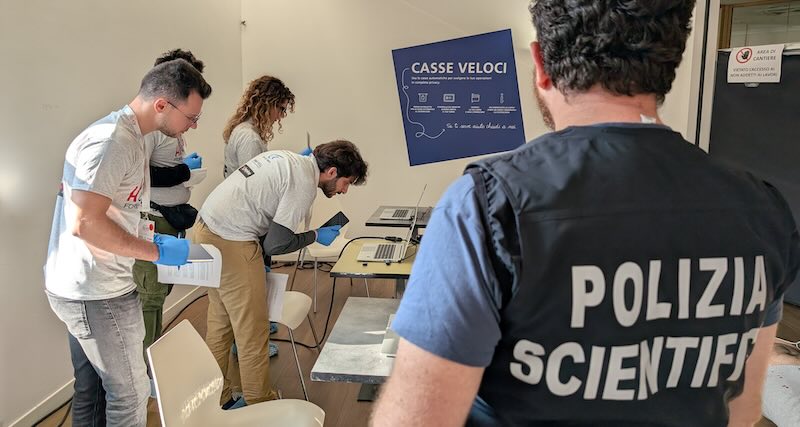

Come durante gli anni scorsi, hanno collaborato alla riuscita del gioco anche le Forze dell’Ordine, per rendere più realistica la scena del crimine, integrando la simulazione con strumentazione avanzata di analisi forense e repertazione della scena del crimine.

I partecipanti hanno dovuto identificare le prove digitali da cristallizzare e sulle quali applicare tecniche d’informatica forense per ricostruire la dinamica dell’evento, hanno valutato le responsabilità, gli attori, acquisito gli elementi di prova e presentato al termine dell’attività i risultati delle analisi forensi esperite.

Come la scorsa edizione dei Forensic Games, anche quest’anno il gioco forense si è tenuto in una doppia sala, una supervisionata dalla Polizia Scientifica, l’altra affidata alla Sezione Investigazioni Scientifiche (S.I.S.) del Nucleo Investigativo dei Carabinieri di Bologna.

Per rendere il gioco ancora più realistico c’è stata anche quest’anno la collaborazione del personale dell’ANPAS Emilia Romagna, con due squadre complete di soccorritori che hanno preparato la scena del crimine simulando un omicidio con una vittima che ha dato il via all’indagine forense sui suoi dispositivi informatici.

L’impegno dei truccatori ha reso le due vittime protagoniste dei giochi forensi davvero realistiche, rendendo la scena del crimine suggestiva e simile a un contesto reale dove Forze dell’Ordine, Carabinieri, Polizia Scientifica, Esperti Informatici Forensi collaborano per acquisire reperti ed evidenze digitali e risolvere un mistero legato al ritrovamento di due cadaveri all’interno di una banca.

I vincitori sono stati coloro che si sono dimostrati in grado di ricostruire più dettagli relativamente alla vicenda criminale occorsa, presentando una relazione tecnica forense – una sorta di breve perizia informatica, schematica ma esaustiva – durante la fase di confronto con gli organizzatori e il pubblico.

Le analisi non sono state focalizzate soltanto sull’informatica forense, ma anche sulla crittografia, sistemi di videosorveglianza, ricerca di password, etc… il tutto combinato in modo da rendere avvincente la competizione. I partecipanti si sono ritrovati a dover operare in contesti complessi e con limiti temporali estremi, dovendo risolvere un caso di omicidio tramite tecniche d’informatica forense in meno di una giornata.

Oltre all’informatica forense, alla base dell’HackInBo Forensic Games, quest’anno i partecipanti si sono cimentati anche in analisi della blockchain con il contest “Follow the money in the Blockchain”, durante il quale la Guardia di Finanza – con i propri Computer Forensics Data Analysis – ha offerto ai partecipanti un’occasione unica per immergersi nel mondo delle investigazioni digitali in ambito cryptocurrency forensics.

Grazie all’impegno e alla preparazione del personale GdF che ha contribuito alla riuscita dell’evento, i partecipanti di HackInBo hanno avuto la possibilità di svolgere un’indagine dal titolo “Follow the money in the Blockchain”, durante la quale visto in diretta tecniche di clusterizzazione, analisi forense della blockchain, deanonimizzazione e tagging tramite strumenti opensource forniti dalla distro forense Tsurugi.

Anche questa iniziativa, offerta dal personale della Guardia di Finanza, è stata un successo e si è dimostrata un’esperienza pratica che ha guidato i partecipanti di HackInBo a rintracciare transazioni all’interno del complesso ecosistema della blockchain, mediante l’utilizzo di programmi open-source, così da apprendere le basi della blockchain intelligence e blockchain forensics.