Dopo il successo ottenuto lo scorso anno, tra ottobre e novembre del 2024 si terrà, in parte online e in parte in presenza a Roma, la seconda edizione del Corso di Alta Formazione Federpol “Strumenti e Tecniche per l’Investigatore 3.0”.

Il corso intensivo, valido ai sensi del D. 269/2010 per l’istanza di prosecuzione di attività di certificazione Universitaria, si suddivide in 2 fine settimana di attività didattica da 45 minuti ciascuna con i professionisti selezionati tra i migliori a livello nazionale per parlare trattare differenti tematiche: dalle fasi operative dell’attività di investigazione privata con la disamina delle sentenze più significative ed i provvedimenti dell’Autorità Garante per la Protezione dei Dati Personali; il nuovo mandato investigativo aggiornato e adeguato alla normativa in essere; le regole deontologiche ed il trattamento e la conservazione dei dati; O.S.INT.; Web e Darkweb; analisi dei Social; intervista a persona informata dei fatti e tecniche di colloquio (intervista cognitiva e analisi del comportamento non verbale); analisi delle celle telefoniche, come verificare l’originalità di un file audio, fotografie strumenti, verifica, compromissione e studio; GPS, software, strumenti e corretta metodologia, anonimizzazione e codifica dei file; dalla scena del crimine al dibattimento attraverso l’analisi di tutte le opportunità delle Indagini Difensive; analisi di laboratorio; ruolo dell’investigatore privato; l’importanza dell’informazione tecnica nel processo penale; i limiti e le criticità delle indagini scientifiche forensi; armi, traiettorie e ricostruzioni degli eventi delittuosi; le regole deontologiche per le Indagini Difensive, le Indagini Difensive a supporto delle aziende e, infine, l’analisi degli errori giudiziari e la revisione del processo.

In dettaglio, gli argomenti trattati nel Corso di Alta Formazione organizzato da Federpol a Roma e da remoto sono i seguenti:

- fasi operative dell’attività di investigazione privata con la disamina delle sentenze più significative ed i provvedimenti dell’Autorità Garante per la Protezione dei Dati Personali;

- nuovo mandato investigativo aggiornato e adeguato alla normativa in essere;

- regole deontologiche ed il trattamento e la conservazione dei dati;

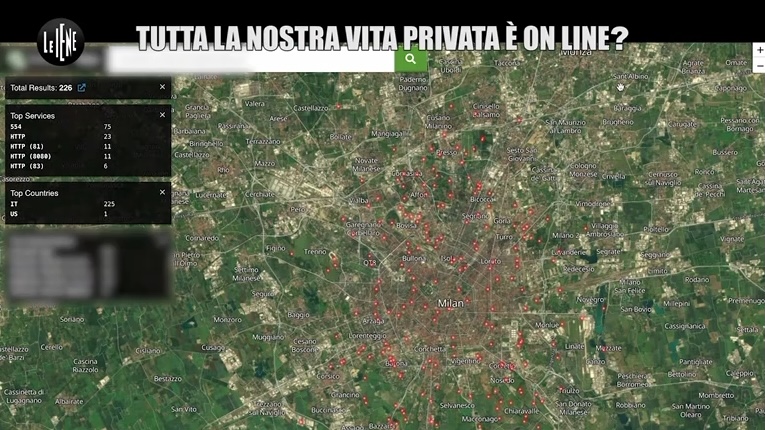

- OSINT; Web e Darkweb; analisi dei Social;

- intervista a persona informata dei fatti e tecniche di colloquio (intervista cognitiva e analisi del comportamento non verbale);

- analisi delle celle telefoniche, come verificare l’originalità di un file audio, fotografie strumenti, verifica, compromissione e studio; GPS, software, strumenti e corretta metodologia, anonimizzazione e codifica dei file;

- la scena del crimine al dibattimento attraverso l’analisi di tutte le opportunità delle Indagini Difensive;

- analisi di laboratorio;

- l’importanza dell’informazione tecnica nel processo penale;

- i limiti e le criticità delle indagini scientifiche forensi; armi, traiettorie e ricostruzioni degli eventi delittuosi;

- le regole deontologiche per le Indagini Difensive, le Indagini Difensive a supporto delle aziende e, infine, l’analisi degli errori giudiziari e la revisione del processo

- Come analizzare Audio con l’utilizzo di Software e come verificare originalità di un file audio tramite perizia fonica;

- Come reperire un nominativo da un numero di telefono mobile, come localizzare un soggetto sul web, come rintracciare informazioni su una, persona attraverso ricerche nel web, Come muoversi anonimamente su web, analisi dei Social

- Informatica forense, aspetti tecnici e giuridici dell’acquisizione della prova digitale tramite copia forense, compromissione dei file e loro veridicità, verifica eventuali fotomontaggi o alterazioni tramite perizia informatica sulle prove digitali

Il Direttore del Corso di Alta Formazione Federpol è il Prof. Roberto MUGAVERO (Presidente OSDIFE CBRNe) e i docenti chiamati a tenere le lezioni sono il Gen. Luciano Garofano, il Dott. Paolo Dal Checco, il Dott. Pasquale Linarello, il Col. Salvino Paternò, il Prof. Antonello Madeo, Matteo Vinci, l’Avv. Marco Martorana, il Prof. Ugo Terracciano, Marco Perino, il Dott. Stefano Cimatti, la Dott.ssa Anna F. Dinella, la Dott.ssa Viviana Lamarra, il Prof. Roberto Mugavero.