Possiamo fidarci di una prova digitale composta da chat Whatsapp contenute su uno smartphone, magari depositate in Giudizio anche a seguito di copia forense e parsing tramite i migliori strumenti d’informatica forense?

La realtà, purtroppo, è che i messaggi Whatsapp possono essere oggetto di manipolazione, con conseguenti problemi di attendibilità dei contenuti prodotti, che possono apparire sia alla visione dello smartphone sia nel report di estrazione forense del tutto originali ma in realtà possono non esserlo e nonostante questo essere utilizzati nei processi come prova informatica.

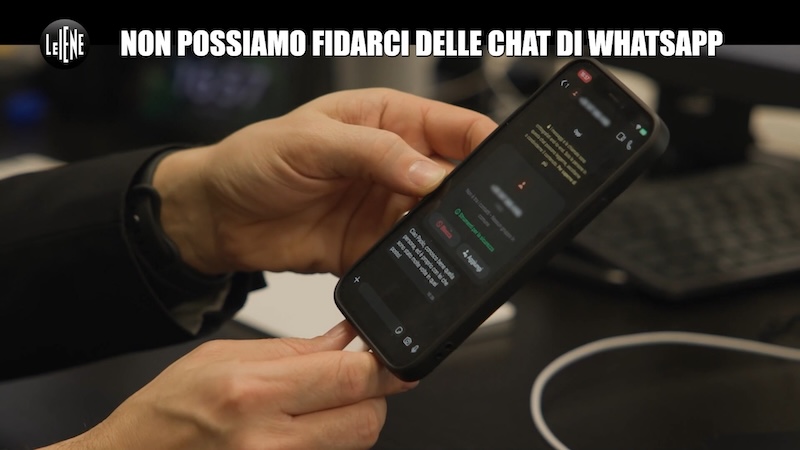

In qualità di Consulente Informatico Forense per Le Iene e Matteo Viviani, ho mostrato nel servizio TV andato in onda su Italia 1 domenica 22 febbraio 2026 come è possibile falsificare una chat Whatsapp in modo da renderla apparentemente indistinguibile da una chat originale, per rendere consapevoli tutti dei rischi che ciò avvenga anche nell’ambito di processi civili o penali nei quali vengono prodotte chat Whatsapp come prove digitali di attività illecite o reati.

Insieme a Matteo Viviani, abbiamo quindi approfondito il problema della falsificazione e manipolazione di chat e messaggi Whatsapp, valutando quanto questo tipo di evento possa lasciare tracce sui dispositivi, se le copie forensi – e quindi analisi del DB, datazione file, log, etc… – possano rivelare tentativi riusciti o meno di manipolazione e come nell’ambito di perizia informatica e consulenza per Tribunale e Procura della Repubblica venga saltuariamente considerata la possibilità che le chat prodotte in Giudizio possano essere effettivamente non originali.

Dal punto di vista giuridico, è anche comprensibile, dato che le prove possono essere disconosciute e in tal caso si aprono scenari ulteriori di approfondimento, verifica, validazione, etc… ma se viene prodotta una chat, una mail, un SMS così come foto, video o registrazione e nessuno la contesta, tendenzialmente viene considerata valida.

La manipolazione delle chat Whatsapp è chiaramente un rischio che va tenuto in considerazione data la diffusione di tale metodo di comunicazione e la frequenza con la quale messaggi di testo, vocali, allegati o documenti scambiati tramite WhatsApp diventano prove informatiche in una causa civile o penale all’interno di processi nei quali le chat possono diventare prove spesso strategiche di reati.

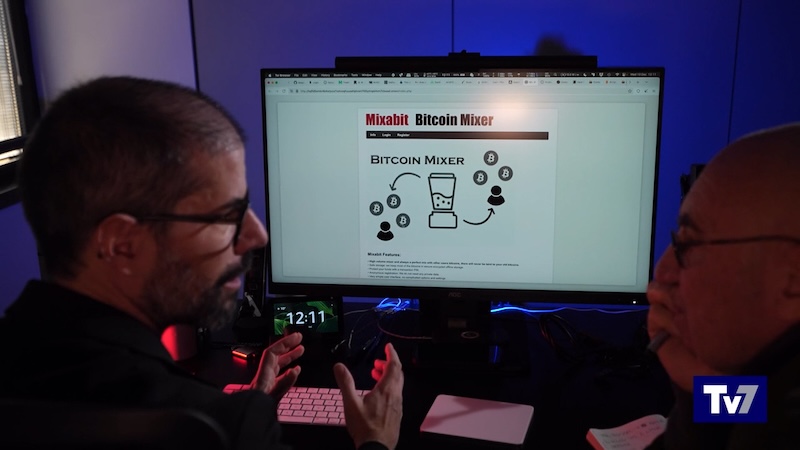

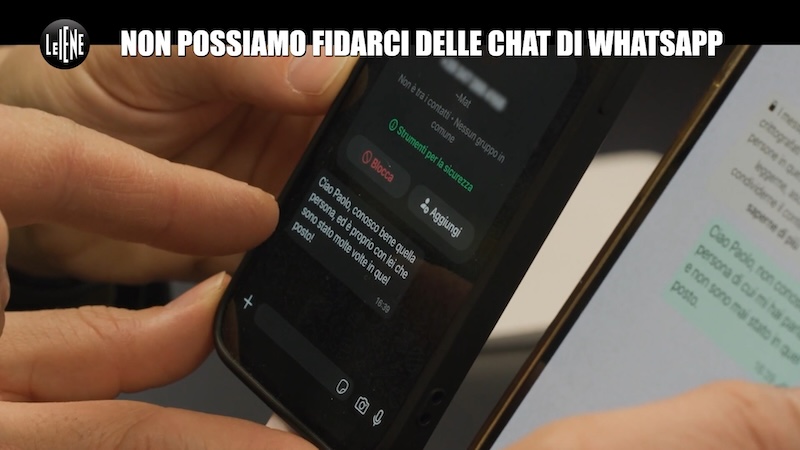

Precisiamo che non si tratta della semplice manipolazione intesa come creazione di false chat tramite App come Fake Chat Message, che generano screenshot realistiche di chat non esistenti ma – come ho mostrato nel servizio TV per le Iene andato in onda domenica 22 febbraio 2026 – il rischio concreto è di manipolazione delle chat direttamente nel database dell’App all’interno del dispositivo.

La falsificazione mostrata nel servizio de Le Iene nel quale ho supportato come perito informatico le Iene e in particolare Matteo Viviani con l’autore Riccardo Spagnoli è possibile perché il database principale di Whatsapp non è cifrato ma è protetto dall’accesso da parte dell’utente o di altre App, quindi è teoricamente leggibile e modificabile se si riesce ad accedervi.

Chiaramente la modifica del database di Whatsapp non è banale, richiede conoscenza dei protocolli e un minimo di pratica di iOS o Android, ma è comunque fattibile e se fatta con la dovuta attenzione lascia poche tracce, rendendo così più complesso il lavoro dell’informatico forense che oltre a eseguire copia forense del dispositivo, estrazione dati e analisi può essere incaricato anche di eseguire verifiche di validazione dell’integrità delle chat.

Grazie al supporto del team dello studio Forenser – con il quale abbiamo lavorato e fatto ricerca su casi di manipolazione di messaggi Whatsapp – ho proceduto a mostrare nel servizio de Le Iene un esempio di falsificazione di chat tramite alterazione del database presente sul dispositivo, utilizzando un Macbook come supporto e un SQLite browser.

Successivamente alla manipolazione delle chat svolta a fini dimostrativi alterando un messaggio ricevuto da Matteo Viviani, abbiamo provveduto ad acquisire in copia forense tramite un software di mobile forensics il contenuto dello smartphone ed estrarne le chat, mostrando come dal report forense risultano quelle modificate e non si ha contezza del fatto che sia avvenuta una modifica.

Dal punto di vista della sicurezza e anche dell’informatica forense, il database di Whatsapp è un elemento particolarmente delicato perché non è cifrato e quindi potenzialmente modificabile, anche se protetto dall’accesso di App terze. Esistono vari modi di modificarlo, sia direttamente sul dispositivo sia passando attraverso PC/Macbook, cloud o dispositivi esterni, cosa che rende tra l’altro difficile rilevare potenziali manipolaizoni.

Le varie copie di backup del database Whatsapp (es. su Android i 7 backup giornalieri, ma se ne può generare anche uno manuale) sono invece cifrati con chiave “KEY” creata da Whatsapp proprio perché fuori dall’area protetta. La cifratura poi può essere rafforzata tramite una ulteriore password simmetrica “end-to-end” rendendo quindi indecifrabile il file senza la chiave impostata dall’utente.

Uno dei metodi più semplici per manipolare le chat è chiaramente fare rooting di un dispositivo Android per poter accedere, leggere e persino modificare il database msgstore.db locale all’App, così come su iOS si può fare jailbreak e accedere direttamente al DB ChatStorage.sqlite.

Per questo motivo, riveste strategica importanza non soltanto la copia forense dell’interno smartphone – oltre al database Whatsapp – ma in caso di contestazioni o disconoscimento dei messaggi anche un’approfondita disamina del database, delle datazioni dei file, della timeline del dispositivo.