Giovedì 19 gennaio terrò un talk, insieme all’amico Mattia Epifani di Reality Net, durante la Bitcoin Conference che si terrà presso l’Università di Hannover, L3S Research Center in Appelstraße 9a (High Rise Building). L’argomento dell’intervento sarà quello della Bitcoin Intelligence e Bitcoin Forensics e coprirà diversi aspetti delle indagini e perizie informatiche sulle criptovalute.

Giovedì 19 gennaio terrò un talk, insieme all’amico Mattia Epifani di Reality Net, durante la Bitcoin Conference che si terrà presso l’Università di Hannover, L3S Research Center in Appelstraße 9a (High Rise Building). L’argomento dell’intervento sarà quello della Bitcoin Intelligence e Bitcoin Forensics e coprirà diversi aspetti delle indagini e perizie informatiche sulle criptovalute.

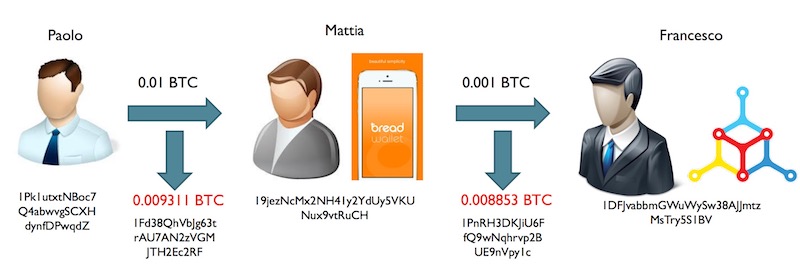

Si partirà dalle indagini sulla blockchain per giungere alla blockchain intelligence tramite clustering dei wallet. Il raggruppamento degli indirizzi bitcoin in wallet è infatti uno dei principali strumenti per la deanonimizzazione degli indirizzi bitcoin e il tracciamento delle transazioni. Verranno presentati i vari metodi utilizzati dai software e dai servizi di clustering e de-anonymization come i commerciali Neutrino, Elliptic, Chainalyis, Blockseer, Scorechain, Skry, Blockchaingroup, Sabr ma anche i gratuiti Bit Cluster e Wallet Explorer per raggruppare indirizzi appartenenti allo stesso wallet in un cluster analizzabile e tracciabile.

Allo stesso modo, esiste la possibilità di tracciare indirizzi IP dei client e dei wallet che hanno immesso transazioni firmate sulla rete Bitcoin o di client SPV che – tramite utilizzo del filtro di bloom – interrogano i server della rete per conoscere lo stato degli indirizzi bitcoin posseduti nel wallet. In entrambi i casi, l’attività di network monitoring e forensics può portare a ottimi risultati nel tracciamento e deanonimizzazione di wallet, indirizzi, transazioni.

La presentazione verterà quindi sulle attività di analisi forense e perizia informatica eseguibili sui wallet bitcoin come il Wallet.dat del client Bitcoin QT e i file accessori come Debug.log, Tramite strumentazione apposita è possibile recuperare gli artefatti lasciati dai wallet e identificare indirizzi, transazioni, wallet anche dalle aree non allocate del disco.

Su wallet per dispositivi cellulari e smartphone è poi possibile eseguire attività di mobile forensics ed acquisire i database come breadwallet.sqlite su BreadWallet per iOS o wallettracking.db su Mycelium per Android o per esaminarne il contenuto e ricavare informazioni preziose come indirizzi o transazioni eseguite tramite il wallet.

Qui di seguito riportiamo il programma della Bitcoin Conference ad Hannover:

- 08.30 Arrival and Registration

- 09.00 Welcome & Introduction – Susanne Beck (Leibniz Universität Hannover, DE) Nikolaus Forgó (Leibniz Universität Hannover, DE)

- 09.15 Innovation & Trust – Patrick Curry (British Business Federation Authority, UK)

- 10.00 Virtual Currencies, Privacy and the European Anti Money Laundering Framework – Carolin Kaiser (Rijksuniversiteit Groningen, NL)

- 10.45 Coffee break

- 11.15 Crypto Currencies – Prevention of Illegal Use and Deregulation – Thomas Gloe (Dence GmbH, DE)

- 12.00 Collaborative Discussion – Panel: Patrick Curry (British Business Federation Authority, UK) Carolin Kaiser (Rijksuniversiteit Groningen, NL), Thomas Gloe (Dence GmbH, DE)

- 12.30 Lunch break

- 13.30 Bitcoin Intelligence and Forensics – Mattia Epifani (Reality Net – System Solutions, IT) Paolo Dal Checco (Digital Forensics Bureau, IT)

- 14.15 Bitcoin and Law Enforcement Investigation Matthew Simon (INTERPOL)

- 15.00 Coffee break

- 15.30 Deregulation of State Authority and Enforcement Mechanisms Christoph Burchard (Goethe-Universität Frankfurt am Main, DE)

- 16.15 Bitcoin Opportunities and Challenges for Criminal Investigations Markus Hartmann (Public Prosecutor’s Of ce Cologne, DE)

- 17.00 Collaborative Discussion – Moderator: Florian Jeßberger (University of Hamburg, DE), Panel: Christoph Burchard (Goethe-Universität Frankfurt am Main, DE) Mattia Epifani (Reality Net – System Solutions, IT), Paolo Dal Checco (Digital Forensics Bureau, IT), Markus Hartmann (Public Prosecutor’s Of ce Cologne, DE) Matthew Simon (INTERPOL)

- 17.45 Wrap-Up – Open Discussion 2.0