Per chi fosse interessato alla computer forensics e digital forensics, durante i giorni di venerdì 14, 21, 28 Ottobre e venerdì 4 Novembre 2016 si terrà il corso sulle attività d’informatica forense e investigazioni digitali.

Il corso di digital forensics su informatica forense e indagini digitali che si terrà a Torino tra ottobre e novembre 2016 fornirà agli allievi le conoscenze principali dell’informatica forense, mettendo in evidenza sia gli aspetti tecnologici che quelli giuridici attinenti alla prova digitale in ambito d’informatica forense, elementi necessari per le attività di perizia informatica svolta dai consulenti informatici forensi. Durante il corso verrà illustrato l’utilizzo dei sistemi DEFT e DART, utilizzati quotidianamente da Consulenti Tecnici Forensi e Forze dell’Ordine, per attività digital forensics e incident response su computer e dispositivi mobili.

Si partirà dalle basi della digital forensics, analizzando le metodologie di base impiegate dagli operatori per attività di recupero dati o ricostruzione delle attività svolte sul PC, fino ad arrivare ad illustrare le più sofisticate tecniche di acquisizione forense di evidenze digitali e recupero dati da cellulari, smartphone e tablet mediante sistemi di mobile forensics, oltre che acquisizione e analisi del traffico di rete tramite tecniche di network forensics. Seguiranno nozioni sulle tecniche di analisi, elaborazione, reportistica e relazione tecnica che fanno parte di un corretto processo di perizia informatica prodotta da consulenti informatici forensi specializzati in informatica forense.

Il corso sull’informatica forense e investigazioni digitali che si terrà a Torino è articolato in 4 giornate sia teoriche sia pratico operative sulla digital forensics, con l’ultima giornata che sarà effettuata presso un vero laboratorio d’informatica forense permettendo un approccio strettamente procedurale.

Il dettaglio del programma del corso di Computer Forensics e Acquisizione/Analisi della Prova Digitale è il seguente:

Giorno 1

- Introduzione alle problematiche di computer forensics

- Le fasi dell’accertamento forense su dati digitali

- Princìpi, preparazione, precauzioni e utilizzo dei sistemi live

- Introduzione al sistema DEFT e DART

- Utilizzo di DEFT con i principali OS e filesystem

- Tipologie di acquisizione forense e formati

- Attività di preview e triage sicuro con DEFT

- Acquisizione di memorie di massa

- Acquisizione di memoria volatile

- Cenni su acquisizione di smartphone

Giorno 2

- Verifica e apertura delle immagini forensi

- Virtualizzazione delle immagini

- Recupero dei dati cancellati

- Analisi dei metadati

- Ricostruzione delle attività tramite timeline e supertimeline

- Rilevamento di compromissioni

- Analisi delle periferiche USB utilizzate

- Analisi dei documenti aperti e utilizzati

- Estrazione di evidenze tramite Bulk Extractor e Autopsy

Giorno 3

- Riepilogo su metodologie e strumenti di acquisizione

- Acquisizione di memorie di massa via rete

- Acquisizione di dispositivi iOS

- Acquisizione di dispositivi Android

- Analisi di file pList e database SQLite

Giorno 4

- Introduzione a DART

- Panoramica degli strumenti presenti in DART

- Utilizzo di DART in DEFT

- Incident response

- Cracking di password e creazione di dizionari

- Network forensics

- Gestione di un incidente informatico

- Riepilogo degli argomenti

Per informazioni sui costi, sconti di pre-iscrizione, contatti o registrazione al corso di digital forensics e informatica forense, per l’edizione in corso e quelle successive, potete contattare lo Studio agli indirizzi indicati nella pagina contatti.

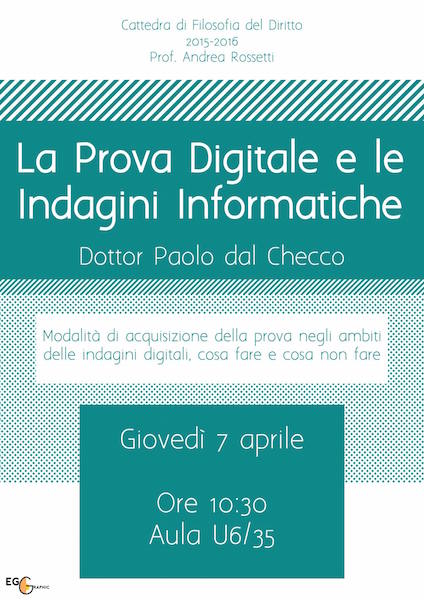

Giovedì 7 aprile 2016 alle ore 10:30 terrò, presso l’Università degli Studi Milano Bicocca, un seminario su “La Prova digitale e le Indagini Informatiche“, illustrando le diverse modalità di acquisizione della prova nell’ambito della

Giovedì 7 aprile 2016 alle ore 10:30 terrò, presso l’Università degli Studi Milano Bicocca, un seminario su “La Prova digitale e le Indagini Informatiche“, illustrando le diverse modalità di acquisizione della prova nell’ambito della