Nell’ambito delle perizie informatiche forensi il tempo è un elemento dirimente, che ricorre in diversi contesti delle analisi tecniche: timeline, supertimeline, metadati, perizie su email ordinarie o PEC, data di creazione, modifica o accesso di un file, data di pubblicazione di un post o una pagina web, sono diventati argomenti su cui si ragiona quasi quotidianamente.

Ulteriori complicazioni vengono dalle varie interpretazioni del tempo informatico, che introducono questioni come Unix Epoch Time (numero di secondi dal 1970), Mac HFS+ timestamp (numero di secondi dal 1904), GMT, UTC, Zulu Time, AM/PM (importante la distinzione tra ore 12AM e ore 12PM), il concetto di mezzanotte e mezzogiorno, il protocollo di gestione di ora solare e ora legale (l’ora legale ha inizio l’ultima domenica di marzo e termina l’ultima domenica di ottobre) che vanno tutte tenute ben presenti quando si analizzano eventi, si richiedono log telematici di accesso per utilizzo Giudiziario.

Quando poi il tempo entra in contatto con la legislazione, si sollevano questioni come i termini per un deposito di una perizia informatica, per un ricorso, per una richiesta di liquidazione, per la produzione di memorie, relazione tecnica di CTU informatica, impugnazione, comparsa, che dagli orari di ufficio e notifica via Ufficiale Giudiziario o Poste sono stati traslati nell’utilizzo della PEC, Posta Elettronica Certificata, dei sistemi di gestione delle cause civili tramite PCT, nei sistemi per le spese di Giustizia SIAMM, dove non vi sono più contatti diretti e orari di ufficio ma spesso si fa riferimento alla necessità del compimento di un determinato atto “entro le ore 24:00” del giorno di scadenza.

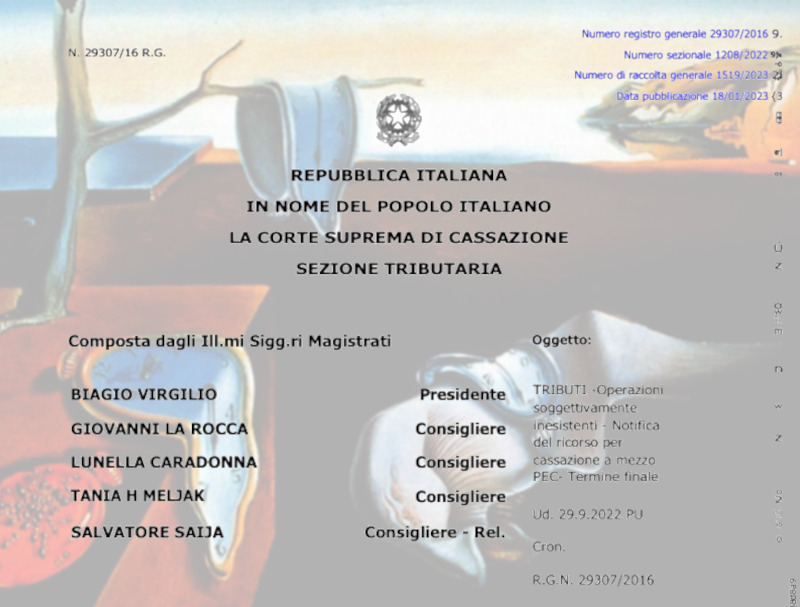

Chi è uso a questi concetti e vincoli non può non essere affascinato dall’interessantissima Sentenza di Cassazione n. 1519 del 18 gennaio 2023 che ha fornito importantissime precisazioni sul tema della notifica di un ricorso a mezzo PEC quando il termine del ricorso sono le ore 24:00 del giorno di scadenza.

Le domande cui la sentenza risponde sono le seguenti: quando finisce esattamente un dato giorno? Quando inizia esattamente il giorno successivo? Che differenza c’è tra le ore 24:00:00 di un giorno e le ore 00:00:00 di quello dopo? A che giorno appartiene quel secondo?

La Sentenza, scritta in modo tecnicamente ineccepibile, che apre ribadendo l’illegittimità costituzionale della legge che imponeva che una PEC inviata dopo le ore 21:00 e prima delle ore 24:00 fosse da considerarsi perfezionata per il mittente e il destinatario alle ore 7:00 del giorno successivo, consolidando l’orientamento per il quale “la spedizione del messaggio a mezzo PEC effettuata tra le ore 21 e la fine dell’ultimo giorno continua a perfezionarsi, per il destinatario, alle ore 7 del giorno successivo, mentre per il mittente occorre far riferimento al momento della generazione della ricevuta di accettazione di cui all’art. 6, comma 1, d.P.R n. 68/2005 (recante Regolamento recante disposizioni per l’utilizzo della posta elettronica certificata)”.

Emerge già qui, nella precisazione relativa alla questione delle ore 7:00, come per il mittente fa fede la data contenuta nella ricevuta di accettazione della PEC “nella quale sono contenuti i dati di certificazione che costituiscono prova dell’avvenuta spedizione” (ex art. 6, comma 1, d.P.R n. 68/2005) e quindi anche se la ricevuta di consegna (e quindi contestualmente la consegna) della PEC è successiva non rappresenta un problema. Dal punto di vista tecnico, è utile ricordare che anche la datazione della ricevuta di accettazione viene inserita dal server di Posta Elettronica Certificata nella ricevuta di consegna della PEC e non fa fede sull’orario del PC del mittente… questo rende vano il tentativo d’invio di una PEC retrodatando la data del PC, cosa che con una email normale invece causa la consegna di una mail che – almeno all’apparenza – sembra inviata alla data inserita dal mittente.

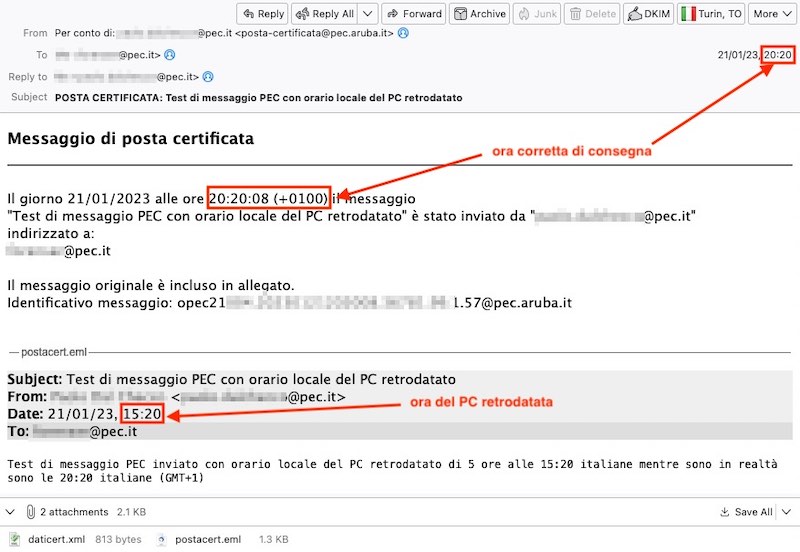

Anche se questa problematica è ultronea al caso in esame, una riflessione nasce spontanea: si potrebbe pensare di retrodatare localmente l’orario del PC per rimanere nei termini d’invio di una PEC, inviando così una PEC retrodatata. Per chi si chiedesse cosa accade retrodatando la data o l’ora del PC nel momento in cui s’invia una PEC, la risposta è che s’invia una PEC dentro la quale il messaggio è retrodatato, ma la busta non lo è. Quindi il destinatario riceverà una normale PEC con la corretta e ufficiale UTC data di accettazione e consegna, dentro la quale vi sarà un messaggio che, all’apertura, mostrerà la data manipolata dal mittente e quindi la prima impressione può esser quella di PEC retrodatata mentre in realtà non vi sono ambiguità.

Come si può osservare dall’esperimento di PEC retrodatata mostrato qui sopra, il corpo del messaggio risulta retrodatato come la data del PC, ma l’orario di consegna della PEC è corretto e oggettivo, è quindi possibile dimostrare anche senza avvalersi di una perizia informatica su posta elettronica o analisi forense che la PEC è stata manipolata durante l’invio e, in ogni caso, fa fede come già indicato sopra in base all’art. 6, comma 1, d.P.R n. 68/2005 il valore di data e ora inserito dal Certificatore nella ricevuta di consegna.

La Cassazione a questo punto si addentra nella questione più delicata della validità di un ricorso notificato alle ore 24:00:00 del giorno di scadenza, cioè quando il giorno di scadenza è terminato ma che compaiono nelle PEC come ora 00:00:00 del giorno successivo, dato che il ricorso in esame aveva ricevuta di accettazione contenente orario 00:00:00 del giorno successivo al termine.

Per arrivare alla soluzione, la Corte parte dal ragionamento che “non è concepibile – già sul piano logico – che un determinato “minuto secondo” possa appartenere, ad un tempo, a due giorni, quand’anche immediatamente contigui” e quindi un dato secondo o appartiene a un giorno oppure a un altro. Il ricorrente ovviamente sostiene che le 00:00:00 appartenessero al giorno di scadenza, il resistente invece che appartenesse già al giorno successivo: parliamo in questo caso dell’orario di invio della PEC, ci sarebbe poi in realtà la questione dell’orario di accettazione, che in questo caso non entra nel ragionamento.

La cassazione osserva come “benché collegata a nozioni che svariano dalla filosofia all’astrofisica, ha essenzialmente una base convenzionale oltre che scientifica, occorre comunque evidenziare che – almeno ai fini che qui interessano – il primario dato normativo di riferimento va individuato nel Regolamento (UE) n. 910/2014 del Parlamento europeo e del Consiglio, del 23.7.2014 (c.d. Regolamento eIDAS – electronic IDentification Authentication and Signature)” e quindi passa ad approfondire come i gestori delle PEC certificano il tempo apponendo “un riferimento temporale su ciascun messaggio e quotidianamente una marca temporale sui log dei messaggi“.

Affascinante poi la trattazione di come vengono calcolati i secondi nel modello UTC e di come vi sono alcune correzioni di un secondo che potrebbero, in altri casi diversi da quello oggetto di causa, introdurre nuovi dubbi perché un paio di giorni all’anno potrebbero avere un secondo in più o in meno, cosa che genererebbe chiaramente una ambiguità in atti notificati in quel secondo: “Il riferimento temporale che viene in rilievo, ai fini delle trasmissioni a mezzo PEC, è dunque il Coordinated Universal Time (noto con l’acronimo UTC); questo rappresenta una scala di tempo che, parametrata al fuso orario corrispondente per ciascun Paese (in Italia, +1 o +2, a seconda che sia in vigore l’ora solare o l’ora legale), è stata adottata dall’International Telecommunication Union (Agenzia nell’egida dell’ONU, con sede a Ginevra) e diffusa a livello planetario a partire dal 1972.

Detta modalità di misurazione, pur sostanzialmente coincidente con il GMT (c.d. Tempo Medio di Greenwich), è basata su complesse metodologie di calcolo generate da precisi orologi atomici, per quanto necessiti di specifiche correzioni ad epoche prefissate (generalmente apportate, se del caso, il 30 giugno e/o il 31 dicembre di ogni anno), per allineare l’UTC alla velocità di rotazione della Terra, non sempre costante. In tal caso, l’adeguamento può comportare l’addizione o la sottrazione di un secondo: si tratta del c.d. “secondo intercalare”, o leap-second, in terminologia anglosassone, e il suo utilizzo è demandato all’International Earth Rotation and Reference Systems Service-IERS.

Può dunque accadere che – secondo i dati emergenti dalle suddette misurazioni e con un preavviso, di regola, di circa sei mesi – lo IERS stabilisca che occorre apportare una correzione ad un determinato giorno di fine giugno o fine dicembre, stabilendone la durata in 24h più un secondo, ovvero in 24h meno un secondo, in base all’occorrenza (si veda, in particolare, la Recommendation ITU-R TF 460-6); da quanto consta, l’ultima l’addizione di un secondo, da parte dello IERS, è avvenuta il 31 dicembre 2016, che pertanto – anticipandosi sin d’ora quanto meglio si dirà nel par. 2.7.7 – è spirato alle ore 23:59:60 ed è durato un secondo in più rispetto alla norma. Pertanto, è evidente che, ove l’ente preposto dovesse valutare la necessità di sottrarre un secondo (evenienza che, da quanto risulta, non s’è finora mai verificata), quel dato giorno verrebbe a spirare alle ore 23:59:58, ossia durerebbe un secondo in meno.“.

Alla fine, la Corte di Cassazione arriva al dunque precisando che “la misurazione relativa al giorno “x” non può che avere come dato iniziale, per una ragione di immediata intuitività logica, le ore 00:00:00; sul punto, può qui anche richiamarsi Cass. n. 24637/2014, che – seppur senza giungere a tale elemento di dettaglio, in quel caso non necessario – indica significativamente, e non a caso, il momento d’inizio del calcolo con “le ore zero del giorno stesso”.

In secondo luogo, poiché il giorno è destinato a durare, di regola, complessivi 86.400 secondi, ne deriva che la fine del giorno considerato (ovvero, “lo spirare della mezzanotte”, per usare le medesime parole di Corte cost. n. 75/2019) non resta integrata fino a che l’ultimo secondo (ossia, l’86.400°) non si sia ancora integralmente consumato, il che avviene nell’esatto momento in cui scatta il secondo immediatamente successivo: pertanto, il giorno in questione termina effettivamente – almeno ai fini che qui interessano, com’è ovvio – alle ore “23:59:59” UTC (in relazione al fuso orario italiano), mentre quello immediatamente seguente segnerà le ore “00:00:00” UTC, senza soluzione di continuità, indiscutibilmente rappresentando il primo secondo del nuovo giorno. Almeno con riguardo alle notifiche telematiche, non può dunque configurarsi alcuno spazio, tecnicamente inteso, perché vengano prese in considerazione le ore “24:00:00”.

Pertanto, quale ulteriore corollario, si ha che il riferimento alla “ricevuta di accettazione … generata … entro le ore 24 …”, come indicato dalla più volte citata Corte cost. n. 75/2019, deve essere letto nel senso che la ricevuta in discorso, ove si tratti di notificazione di una impugnazione, deve essere generata al più tardi entro la ventiquattresima ora dell’ultimo giorno, ossia entro le ore 23:59:59.

Il discorso, naturalmente, può complicarsi ove un evento simile a quello da cui origina la questione in esame – indubbiamente “al limite”, oltre che di sicura rarità –, che si svolgesse con la medesima tempistica (ossia, con invio del messaggio nel secondo immediatamente successivo all’86.400° secondo del giorno di scadenza) dovesse intervenire in uno dei giorni oggetto di adeguamento mediante addizione del “secondo intercalare” (v. supra, par. 2.7.5), ma il problema è certamente irrilevante nel caso che occupa, giacché il 12 dicembre 2016 non venne interessato dalla questione.”

La conclusione della Cassazione è che ” Sulla questione fin qui esaminata può dunque affermarsi il seguente principio di diritto: “In tema di notifica del ricorso per cassazione a mezzo PEC, a seguito della sentenza della Corte Costituzionale n. 75 del 2019 – che ha dichiarato l’illegittimità dell’art. 16-septies del d.l. n. 179/2012, conv. in legge n. 221/2012 nella parte in cui tale norma prevedeva che la notifica eseguita con modalità telematiche, la cui ricevuta di accettazione è generata dopo le ore 21 ed entro le ore 24 dell’ultimo giorno utile ad impugnare, si perfeziona, per il notificante, alle ore 7 del giorno successivo, anziché al momento di generazione della predetta ricevuta – l’applicazione della regola generale di scindibilità soggettiva degli effetti della notificazione per notificante e destinatario implica che la stessa ricevuta di accettazione deve essere generata, al più tardi, entro la ventiquattresima ora del predetto ultimo giorno utile, ossia entro le ore 23:59:59 (UTC), giacché, con l’insorgere del secondo immediatamente successivo, alle ore 00:00:00 (UTC), il termine di impugnazione deve intendersi irrimediabilmente scaduto, per essere già iniziato il nuovo giorno, restando irrilevante che il ricorso sia stato già avviato alla spedizione dal mittente prima di tale momento”.“

In sostanza, il secondo che segna le ore 00:00:00 fa già parte del giorno successivo, un ricorso che dalla PEC risulta notificato alle ore 00:00:00 di tale giorno è scaduto se il termine era il giorno precedente, a meno che non si tratti del 30 giugno o 31 dicembre di ogni anno, date nelle quali, per allineare l’UTC alla velocità di rotazione della Terra, potrebbero avvenire aggiunta o sottrazione di un secondo (detto “secondo intercalare” o “leap-second” in base alle direttive dell’International Earth Rotation and Reference Systems Service-IERS e in tal caso credo andrebbe valutato singolarmente.

Per chi è interessato a visionare e scaricare la Sentenza in PDF della Corte Di Cassazione – Sentenza N. 1519 Del 18 Gennaio 2023, Corte Costituzionale – Sentenza N. 75 Del 9 Aprile 2019 e Decreto Legge N. 179 del 18 Ottobre 2012 (Aggiornato Al 16/07/2020) oltre al DPR dell’11 febbraio 2005 sulla Posta Elettronica, citati nella Sentenza può trovarle in allegato al post su Edotto che commenta la Sentenza, articolo tra l’altro interessante perché formula ulteriori considerazioni giuridiche, oppure direttamente sul sito della Cassazione, Corte Costituzionale e sul sito della Documentazione Economica e Finanziaria a cura del CeRDEF ai link diretti che seguono: