L’ordine Avvocati di Torino, Commissione Scientifica, in collaborazione con la Fondazione per l’Avvocatura Torinese Fulvio Croce, presenta un ciclo di seminari tecnici gratuiti sulle Investigazioni Digitali, durante il quale verranno illustrati gli strumenti e le metodologie d’informatica forense di cui può disporre il difensore, con esempi pratici di utilizzo e casi concreti.

Il ciclo di seminari sulla informatica forense per Avvocati e Studi Legali organizzato dall’ODA di Torino – diviso in tre lezioni di due ore ciascuna – si terrà in presenza presso la Fondazione Croce in Via Santa Maria 1, Torino, e da remoto tramite piattaforma Zoom.

Obiettivi del Corso d’Informatica Forense per Avvocati

L’obiettivo del corso d’informatica forense per Legali e Giuristi è quello di apprendere le corrette metodologie e strumenti per l’acquisizione forense, la verifica delle immagini forensi e dei dati cristallizzati e la consultazione degli elementi potenzialmente probatori preservandone l’integrità per un futuro uso legale in Tribunale. Il tutto tenendo presente le reali necessità di Avvocati e Giuristi che sempre più spesso hanno a che fare con fascicoli nei quali la digital forensics ha un ruolo dirimente ed è indispensabile – che sia coinvolto un consulente informatico forense o meno – che il giurista abbia chiare le nozioni di base e le possibilità operative.

Nel corso dei tre incontri verranno trattate le principali tematiche in ambito informatico forense nelle quali per i legali è importante conoscere le potenzialità della digital forensics e, talvolta, operare alcune attività di cristallizzazione preliminare della prova, in particolare quando vi è il rischio di contaminazione o scomparsa delle evidenze digitali. Verranno portati esempi di metodologie e strumenti per aprire copie forensi già eseguite e prodotte agli atti, procedere ad analisi forense e realizzare copie forensi e analisi tecniche tramite strumenti open source e commerciali, siano esse di smartphone, PC, dischi, email o PEC, pagine o siti web con relativa perizia informatica. Verrà trattato anche l’aspetto strategico della validazione di copie forensi, acquisizioni pagine e siti web, validazione PEC ed Email, verifica dell’integrità o presenza di eventuali manipolazioni.

Sempre nel corso dei tre incontri di formazione affrontate le problematiche di acquisizione di prove da Cloud, email o web oltre che la produzione di copie conformi di chat, messaggi audio e video, foto e filmati e la loro analisi forense in termini di metadati. Si percorreranno le tipologie più frequenti di prova digitale che i clienti richiedono di consolidare al fine di produrla in Giudizio e le principali metodologie per acquisizione forense, apertura, esame e reportistica, partendo da ciò che effettivamente è di beneficio ai legali, senza entrare in argomentazioni eccessivamente tecniche che, invece, potrebbero essere maggiormente di pertinenza per consulenti informatici forensi.

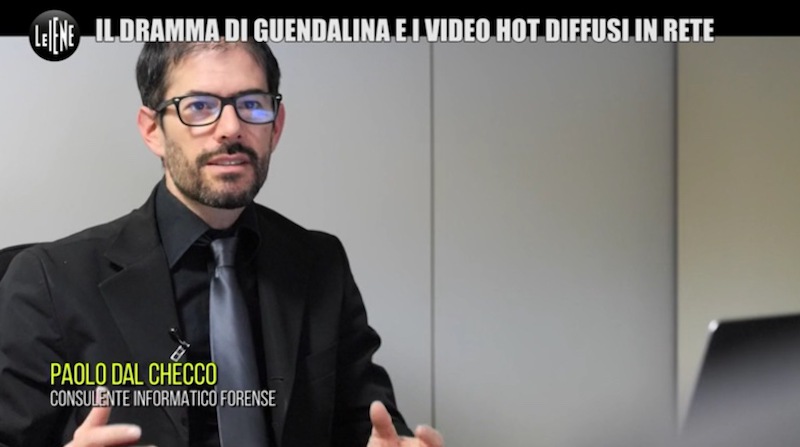

Le lezioni d’informatica fornse per Avvocati saranno moderate dall’Avv. Vittorio Maria Rossini, Componente della Commissione Scientifica COA Torino, Consigliere Fondazione Fulvio Croce, e tenute dal Dott. Paolo Dal Checco, Consulente informatico forense, in qualità di relatore.

Il programma del corso d’informatica forense per Studi Legali è il seguente:

Programma del 1° Incontro (09/03/2023 ore 14.30-16.30)

- Princìpi e metodologie dell’informatica forense e iter di lavorazione di una perizia informatica;

- La copia forense di PC, pendrive, dischi: come produrla, verificarne l’integrità e visionarne il contenuto;

- L’accesso ai dati contenuti nelle copie forensi o su pendrive e hard disk senza compromettere l’integrità del mezzo di prova.

Programma del 2° Incontro (22/03/2023 ore 14.30-16.30)

- La cristallizzazione forense di pagine web, profili, post e commenti su Social Network finalizzata alla produzione nel processo;

- La verifica dell’integrità e la produzione in giudizio di messaggi di posta elettronica o PEC;

- Acquisizione forense di dati da Cloud (Google Drive, iCloud, Dropbox, OneDrive…).

Programma del 3° Incontro (17/03/2023 ore 14.30-16.30)

- La copia forense degli smartphone: come produrla e visionarla, princìpi e strumenti della mobile forensics;

- Visualizzazione e uso informatico forense dei metadati EXIF di fotografie, video, documenti;

- L’acquisizione preliminare e cautelativa di chat, file audio, foto e video contenuti in smartphone.

La partecipazione è titolo per l’attribuzione di DUE crediti formativi ad incontro. Per le iscrizioni è necessario utilizzare la piattaforma “Riconosco” eseguendo i passaggi seguenti:

- Eseguire la propria iscrizione all’evento sulla piattaforma Riconosco, in modo da poter visionare – sulla piattaforma Riconosco – il link di partecipazione all’evento formativo sull’informatica forense;

- Registrarsi con il proprio nome e cognome sulle piattaforma Zoom;

- Silenziare i microfoni;

- Tenere accese le telecamere salvo diversa indicazione degli organizzatori; Durante o al termine dell’evento uno degli organizzatori lancerà un SONDAGGIO che consiste in una domanda a risposta multipla alla quale il partecipante dovrà rispondere nell’arco di tempo previsto. La man- cata risposta comporterà il non riconoscimento di crediti formativi.

- La partecipazione all’evento tramite collegamento via cellulare non prevedendo la possibilità di rispondere al sondaggio, non consente il riconoscimento dei crediti formativi.

La brochure del seminario sulle investigazioni digitali e informatica forense è disponibile qui di seguito.

Per maggiori informazioni circa il corso gratuito sulle investigazioni digitali e informatica forense per Avvocati organizzato dall’Ordine degli Avvocati di Torino è possibile consultare le pagine ufficiali sul sito dell’Oda: