L’ex ospedale psichiatrico Giuseppe Antonini, noto come il manicomio di Mombello di Limbiate, in provincia di Monza e Brianza, è stato costruito nel XIV secolo, adibito a ospedale psichiatrico nel 1863 è stato chiuso e abbandonato nel 1999 dopo la legge Basaglia. Da allora è meta di appassionati del paranormale che vi organizzano, muniti di macchine fotografiche, cellulari o videocamere, visite alla ricerca di fantasmi e spiriti.

Uno di questi appassionati si è rivolto all’AIPO – Agenzia di Investigazione del Paranormale e dell’Occulto – per chiedere conferma di un particolare emerso da una fotografia scattata nei sotterranei del manicomio. L’AIPO, su autorizzazione dell’autore degli scatti, si è rivolto a noi richiedendo una perizia fotografica dell’immagine, così da poterne valutare l’integrità e l’originalità e l’assenza di manipolazioni.

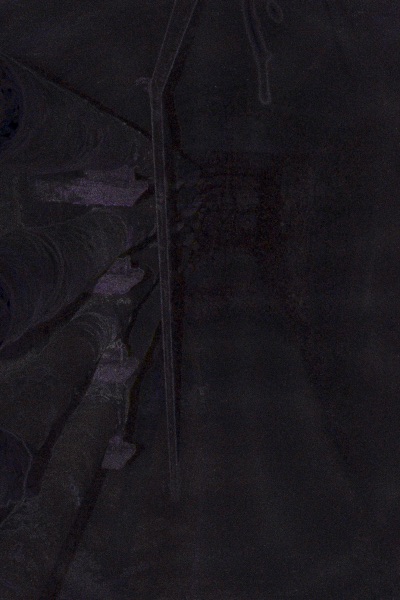

Lo scatto di cui è stata richiesta la perizia fotografica è stato ripreso nei sotterranei del Manicomio di Mombello a fine marzo 2015 e ritrae un corridoio dove la luce del flash ha messo in evidenza alcuni tubi in primo piano sulla sinistra lasciando però all’oscuro il resto del locale a causa del breve tempo di scatto.

Lo scatto di cui è stata richiesta la perizia fotografica è stato ripreso nei sotterranei del Manicomio di Mombello a fine marzo 2015 e ritrae un corridoio dove la luce del flash ha messo in evidenza alcuni tubi in primo piano sulla sinistra lasciando però all’oscuro il resto del locale a causa del breve tempo di scatto.

La fotografia è stata scattata con una Nikon D3100 con AF-S DX VR Zoom-Nikkor 18-55mm f/3.5-5.6G e salvata in formato JPEG. A prima vista on si nota nulla di strano, anche ingrandendo i particolari della fotografia, a parte i tubi in primo piano ben illuminati dal flash il resto è troppo scuro per distinguere eventuali oggetti.

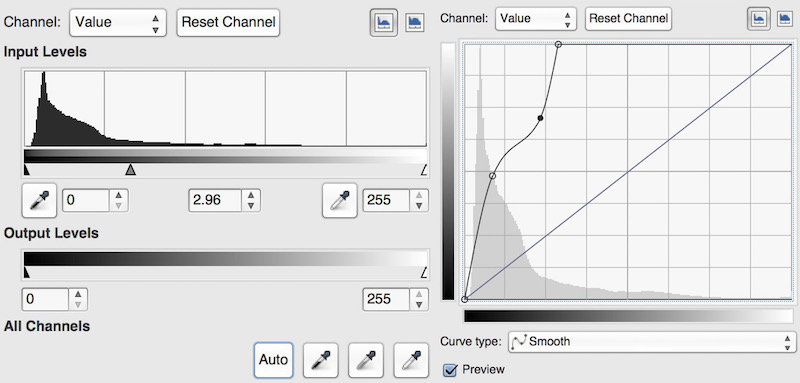

Per verificare se nell’immagine compaiono altri elementi oltre ai tubi illuminati dal flash in primo piano possiamo ridistribuire i livelli di chiaro/scuro su una scala più bassa, cioè ampliando l’intervallo di ciò che vediamo come “nero” sullo sfondo e che invece ha all’interno delle differenze di tonalità che non riusciamo ad apprezzare.

E’ possibile bilanciare i livelli in input e output tramite il tool free e open source GIMP oppure anche utilizzando il software “Anteprima” presente in tutti gli Apple Mac OS, utilizzando la funzione “Regola colore”.

Modificando la scala di grigi in input e in output, tramite regolazione delle curve o dei livelli, otteniamo un’immagine dove oltre ai tubi in primo piano si possono osservare gli oggetti presenti nel resto del corridoio del sotterraneo, si nota infatti ora la presenza di un contatore elettrico e di una forma poco distante.

Modificando la scala di grigi in input e in output, tramite regolazione delle curve o dei livelli, otteniamo un’immagine dove oltre ai tubi in primo piano si possono osservare gli oggetti presenti nel resto del corridoio del sotterraneo, si nota infatti ora la presenza di un contatore elettrico e di una forma poco distante.

Ingrandendo la parte centrale e ottimizzando l’immagine tramite sharpening e gaussian blur, si può osservare chiaramente una forma che antropomorficamente possiamo interpretare come simile a un corpo umano e che l’AIPO ha soprannominato “il Demone di Mombello” per la sua struttura esile e ambigua. La forma umanoide è posizionata sotto la trave che percorre il soffitto, di fianco alla cassetta elettrica e la sua altezza sembra di circa due metri ipotizzando un soffitto del sotterraneo a circa tre metri. Per chi non riesce a identificare la forma del “Demone”, abbiamo preparato un’animazione dove i contorni vengono delineati in modo graduale.

Ingrandendo la parte centrale e ottimizzando l’immagine tramite sharpening e gaussian blur, si può osservare chiaramente una forma che antropomorficamente possiamo interpretare come simile a un corpo umano e che l’AIPO ha soprannominato “il Demone di Mombello” per la sua struttura esile e ambigua. La forma umanoide è posizionata sotto la trave che percorre il soffitto, di fianco alla cassetta elettrica e la sua altezza sembra di circa due metri ipotizzando un soffitto del sotterraneo a circa tre metri. Per chi non riesce a identificare la forma del “Demone”, abbiamo preparato un’animazione dove i contorni vengono delineati in modo graduale.

Non è necessaria una perizia antropometrica forense per osservare come le proporzioni della figura siano sostanzialmente compatibili con quelle del fisico di un uomo, per quanto le gambe siano esili, il busto sia in ombra e il braccio destro si veda poco. Conoscendo le misure del sotterraneo sarebbe anche possibile stabilire – cosa comunemente fatta durante le perizie antropometriche forensi – un sistema di riferimento tridimensionale su cui poi calcolare le misure del corpo come altezza, larghezza del busto e parti del corpo.

Gli esami tecnici eseguiti sull’immagine sono diversi e fanno tutti parte delle metodologie utilizzate nelle perizie fotografiche dove il quesito è quello di rilevare eventuali anomalie o artefazioni. In primo luogo, sono stati richiesti altri scatti eseguiti durante la stessa giornata, possibilmente quelli immediatamente precedenti e successivi, per verificare la coerenza dei metadati exif e la numerazione.

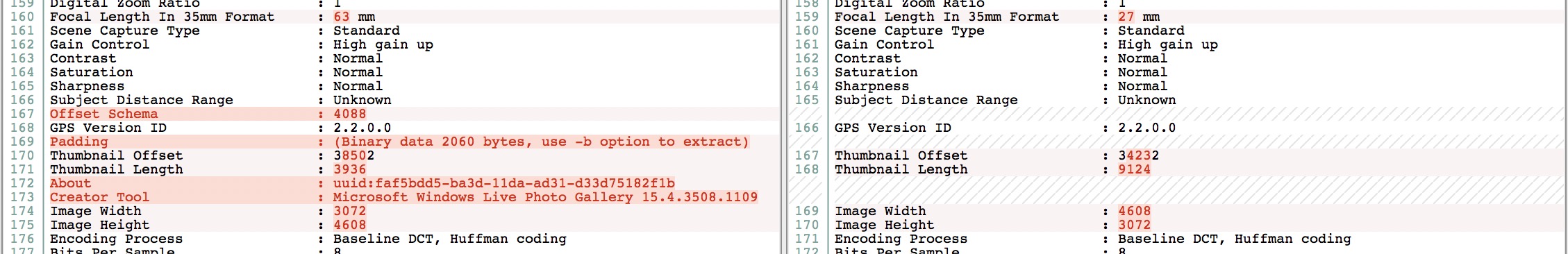

I dati exif risultano sostanzialmente corretti e compatibili con quelli prodotti da una fotocamera Nikon D3100, anche se abbiamo rilevato un’anomalia su alcuni campi che mostrano una differenza rispetto alle immagini presenti e successive. Nell’immagine sottostante, la parte sinistra mostra i dati exif dell’immagine con il “demone” mentre sulla destra abbiamo i dati di alcune altre immagini scattate poco dopo.

L’immagine su cui è stata eseguita la perizia fotografica di autenticazione e una seconda immagine fornita risultano essere state marchiate da “Microsoft Windows Live Photo Gallery” con UUID “faf5bdd5-ba3d-11da-ad31-d33d75182f1b”, come se fossero state riversate su PC, aperte probabilmente tramite Windows Explorer, salvate e poi inviate per le analisi. Riteniamo che queste anomalie non rappresentino una alterazione, poiché probabilmente create nel tentativo di modificare la scala di chiari/scuri per visualizzare eventuali oggetti presenti sullo sfondo anche nella seconda immagine fornita come campione. Le indicazioni su orario, giorno, numero incrementale dello scatto, informazioni sulle impostazioni di scatto e sulla fotocamera sembrano corrette e anche il rapporto di compressione jpg tra le immagini con i dati exif modificati e quelli originali è identico.

Il thumbnail exif risulta corretto e corrispondente all’immagine principale, cosa che talvolta in corrispondenza di alterazioni non avviene perché gli autori modificano l’immagine senza aggiornare anche l’anteprima contenuta nell’immagine stessa. Sono frequenti i casi nei quali sono state rilevate alterazioni alle immagini grazie all’analisi forense delle anteprime exif che contenevano le immagini originali, non alterate o compromesse. Ovviamente l’anteprima è ridotta come dimensioni rispetto all’originale ma si può notare che modificandone la scala di grigi risulta contenere la sagoma sospetta.

Il thumbnail exif risulta corretto e corrispondente all’immagine principale, cosa che talvolta in corrispondenza di alterazioni non avviene perché gli autori modificano l’immagine senza aggiornare anche l’anteprima contenuta nell’immagine stessa. Sono frequenti i casi nei quali sono state rilevate alterazioni alle immagini grazie all’analisi forense delle anteprime exif che contenevano le immagini originali, non alterate o compromesse. Ovviamente l’anteprima è ridotta come dimensioni rispetto all’originale ma si può notare che modificandone la scala di grigi risulta contenere la sagoma sospetta.

Si è quindi proceduto ad eseguire alcune analisi tipiche di photo forensics, come quella del livello di errore nel tasso di compressione delle diverse aree jpg (ELA, Error Level Analysis) che in caso di alterazioni spesso permette d’identificare l’area modificata marcandola con colori più chiari che indicano appunto una differenza nella modalità con la quale sono state compresse le aree contenenti artefazioni. Ovviamente un eventuale malintenzionato potrebbe alterare una fotografia operando modifiche tali da rendere l’analisi ELA neutra, quindi questa verifica non può essere considerata esaustiva ma è certamente un passaggio nelle analisi dell’integrità di fotografie digitali che viene eseguita all’interno delle perizie informatiche forensi su fotografie e video finalizzate a verificare e identificare un potenziale fotomontaggio o manipolazione della fotografia.

Si è quindi proceduto ad eseguire alcune analisi tipiche di photo forensics, come quella del livello di errore nel tasso di compressione delle diverse aree jpg (ELA, Error Level Analysis) che in caso di alterazioni spesso permette d’identificare l’area modificata marcandola con colori più chiari che indicano appunto una differenza nella modalità con la quale sono state compresse le aree contenenti artefazioni. Ovviamente un eventuale malintenzionato potrebbe alterare una fotografia operando modifiche tali da rendere l’analisi ELA neutra, quindi questa verifica non può essere considerata esaustiva ma è certamente un passaggio nelle analisi dell’integrità di fotografie digitali che viene eseguita all’interno delle perizie informatiche forensi su fotografie e video finalizzate a verificare e identificare un potenziale fotomontaggio o manipolazione della fotografia.

Eseguite anche ulteriori analisi e dopo confronto con colleghi abbiamo concluso che non risultano tracce di alterazione, manipolazioni o fotomontaggi nell’immagine fotografica fornita, il che conferma la buona fede di chi ha eseguito e fornito gli scatti e una presunta integrità degli stessi.

Questo non esclude ovviamente attività di staging, cioè di riprese e fotografie “originali” e autentiche di oggetti o soggetti effettivamente presenti nell’ambiente ma preparati ad hoc (es. sagome predisposte per rappresentare soggetti particolari, etc…) o scelti in modo da essere fuorvianti. Gli scatti di questo genere producono quindi fotografie “originali” (nel senso di prive di manipolazioni grafiche post produzione) ma contenenti oggetti o soggetti non reali. Si pensi ad esempio alle foto dei frisbee che vengono presentate come foto di UFO, sono “originali”, integre e prive di forgery o manipolazioni nel senso che non c’è attività di post produzione ma non ritraggono UFO…

Ovviamente possono verificarsi episodi non intenzionali di scatti originali con soggetti la cui identificazione è dubbia. Per questo motivo, pur non trattandosi presumibilmente di un fotomontaggio o di una manipolazione, poco convinti che la sagoma rappresentata fosse davvero quella di un demone, abbiamo deciso quindi di procedere tramite riscontro sull’ambiente fotografato, ipotizzando che il “demone” potesse trattarsi di qualche effetto legato alla conformazione del posto. Si è quindi deciso di eseguire attività di ricerca su fonti aperte OSINT con l’intento di trovare altre fotografie scattate nello stesso corridoio del sotterraneo del Manicomio di Mombello, possibilmente dalla stessa angolazione. Attraverso ricerca su pagine web, social network, Youtube, Flickr, etc… abbiamo trovato un filmato su Youtube che riporta diverse fotografie scattate nel Manicomio di Mombello, una delle quali risulta compatibile con l’oggetto della ricerca: stesso corridoio, stessa angolazione, periodo leggermente diverso.

Il video risulta essere stato girato a febbraio 2014, quindi circa un anno prima dello scatto oggetto della perizia sull’immagine, ma la qualità della fotografia estratta dal filmato Youtube non è sufficiente per le analisi. L’AIPO ha quindi provveduto a contattare l’autore del video per chiedere cortesemente se l’originale, il sorgente della fotografia inserita al minuto 01:46, fosse disponibile per le analisi.

L’autore ha gentilmente concesso all’AIPO di esaminare il sorgente della fotografia per confrontarla con quella oggetto di perizia forense. L’immagine risulta scattata con una Nikon D700 in formato portrait invece che landscape come l’originale oggetto di analisi tecnica, da posizione leggermente più arretrata. Mostriamo qui una versione ritagliata e con la distribuzione di chiari/scuri in modo che l’immagine sia simile a quella della foto oggetto di analisi.

Come si nota già dal filmato su Youtube, la luce del flash è distribuita meglio, illuminando sia i quattro tubi in primo piano sia il fondo della galleria. permettendo d’identificare chiaramente l’arco sotto il quale nell’immagine oggetto di perizia tecnica è presente la figura sospetta, il tubo metallico (leggermente spostato) e il contatore elettrico sulla destra.

Ciò che emerge da una rapida analisi è che al posto della figura del demone, nella fotografia estratta dal filmato di Youtube vi sono delle tubature con una giuntura, che si sviluppano creando una forma tridimensionale, scendendo dall’arco soprastante con la macchia gialla (presente in entrambi gli scatti) e arrivando al pavimento. Mostriamo qui a destra una versione ingrandita e ottimizzata nella distribuzione delle luci e degli scuri sul particolare della zona dove risiedono i tubi o il demone, a seconda di quale versione si preferisca. Il tubo presenta una giuntura in corrispondenza della testa del “demone” e si sdoppia, una tubatura va verso la parete (in corrispondenza del braccio del “demone”) mentre ne scendono due (in corrispondenza delle “gambe” del demone) e una segue una curva proprio in corrispondenza del piede del “demone”.

Ciò che emerge da una rapida analisi è che al posto della figura del demone, nella fotografia estratta dal filmato di Youtube vi sono delle tubature con una giuntura, che si sviluppano creando una forma tridimensionale, scendendo dall’arco soprastante con la macchia gialla (presente in entrambi gli scatti) e arrivando al pavimento. Mostriamo qui a destra una versione ingrandita e ottimizzata nella distribuzione delle luci e degli scuri sul particolare della zona dove risiedono i tubi o il demone, a seconda di quale versione si preferisca. Il tubo presenta una giuntura in corrispondenza della testa del “demone” e si sdoppia, una tubatura va verso la parete (in corrispondenza del braccio del “demone”) mentre ne scendono due (in corrispondenza delle “gambe” del demone) e una segue una curva proprio in corrispondenza del piede del “demone”.

La spiegazione scientifica del “demone” che compare nella foto originale sembra quindi delinearsi: complici l’oscurità e il flash che nella foto del “demone” ha illuminato con meno chiarezza la galleria rispetto a quella dell’anno prima presente nel video Youtube, si è creato un effetto di chiari/scuri che ha fatto sì che la mente di chi osserva vi veda una forma umana, esattamente in corrispondenza di ciò che invece trattasi di tubature.

Per mostrare meglio quanto ricavato dalle analisi esperite, abbiamo sovrapposto le due immagini passando da una all’altra tramite dissolvenza graduale, così da poter apprezzare il passaggio dalle tubature al “demone” e viceversa.

La corrispondenza è molto marcata, vi sono alcune piccole differenze dovute al fatto che le tubature risultano essere state leggermente spostate durante l’anno intercorso tra i due scatti, in particolare il tubo che percorre la galleria (da cui poi sale quello che va a formare il “demone”) è stato spostato verso sinistra, muovendo quindi anche l’intera figura di tubi che non risulta quindi essere corrispondente 1:1 con il demone.

In conclusione, riteniamo che la fotografia sia autentica, nel senso di priva di forgery o manipolazioni post produzione, ma ritragga un soggetto che viene “percepito” dagli occhi dell’osservatore come una figura umanoide (o un “demone”, come taluni hanno sottolineato) pur essendo in realtà un oggetto diverso. Il “demone” è infatti in realtà un effetto dovuto alla presenza nell’immagine di tubature, conformate in modo particolare, riprese con un grado di luce così basso da generare sfumature nel bilanciamento dei livelli. Non si può escludere, inoltre, la presenza di stracci od oggetti appoggiati sopra ai tubi che nelle fotografie di raffronto sono “puliti” e ben delineati mentre nella foto del demone appaiono meno definiti e più sfocati, certamente anche a causa della poca luce che li illumina.

Speriamo che questo esempio di perizia informatica e fotografica, seppur sostanziale e ridotto alle analisi principali, privo degli aspetti d’informatica forense come catena di conservazione, calcolo degli hash, documentazione tecnica possa essere utile per capire come in diversi contesti le perizie informatiche (fotografiche, audio, video, su computer, cellulari, smartphone, web, social network, etc…) possono essere dirimenti.