Giovedì 24 settembre si terrà, in aula virtuale, l’evento in aula virtuale dal titolo “I controlli a distanza sull’attività dei lavoratori tra privacy, tutele lavoristiche ed evoluzione tecnologica“, organizzato dalla società Paradigma Srl di Torino.

Durante l’evento, che si terrà totalmente da remoto, si parlerà di evoluzione giurisprudenziale, orientamenti privacy e INL, protezione dei dati e del know how aziendale, implementazione delle policy e dei regolamenti aziendali, smart working e lavoro flessibile, raccolta delle prove e strumenti di forensic investigation, corretta impostazione dei procedimenti disciplinari.

L’evento sui controlli a distanza sull’attività dei lavoratori, in periodo di Covid-19, smart working e telelavoro, è particolarmente in tema perché copre tematiche attuali che le aziende, in questi mesi, si sono poste, trovandosi in un contesto nuovo e prettamente digitale. Per questo motivo, questioni come i limiti ai controlli, le implicazioni sulla privacy, gli orientamenti giurisprudenziali, l’implementazione e l’aggiornamento delle policy e dei regolamenti aziendali, il procedimento disciplinare e il licenziamento e infine la raccolta delle prove digitali dei comportamenti illeciti dei lavoratori e gli strumenti d’informatica forense per la corretta acquisizione forense delle prove e analisi tecnica delle evidenze informatiche nei casi di controlli informatici sul dipendente infedele o reati commessi dai dipendenti.

Il programma della conferenza organizzato dalla società Paradigma di Torino sui controlli dei lavoratori è il seguente:

I limiti ai controlli a distanza sull’attività dei lavoratori, le modalità di effettuazione del monitoraggio “lecito” e i “controlli difensivi”

I limiti del controllo “lecito” alla luce delle disposizioni dell’art. 4 Statuto Lavoratori e della più recente evoluzione giurisprudenziale

Il quadro normativo di riferimento dopo l’entrata in vigore del Regolamento UE 2016/679 (GDPR) e della normativa nazionale di adeguamento del Codice Privacy

Le implicazioni in materia di privacy derivanti dall’uso degli strumenti di lavoro: il concetto di “strumento di lavoro” nella norma e nella lettura del Garante Privacy

La legittimità dei “controlli difensivi” alla luce del nuovo quadro normativo e giurisprudenziale

Prof. Avv. Arturo Maresca

Sapienza Università di Roma

Le implicazioni in materia di controlli e di privacy nel telelavoro, nel “remote working” e nello “smart working”

Il progressivo superamento dei limiti del controllo derivanti dall’uso del badge e di altri strumenti di registrazione di presenze e accessi dei lavoratori

Il progresso tecnologico e le nuove forme di rilevazione della “presenza”

Il controllo a distanza e la tutela della privacy dei lavoratori nel telelavoro e nelle nuove forme di remote working/smart working

Il controllo sulla produttività del lavoratore in smart working

Le problematiche connesse agli strumenti utilizzati, alla sicurezza e alla protezione dei dati e del know how aziendale

L’uso autorizzato dei propri dispositivi da parte del dipendente (BYOD)

Gli adempimenti privacy: regolamento interno e informativa ai dipendenti

La regolamentazione del “diritto alla disconnessione”

Avv. Alessandro Paone

LabLaw Studio Legale

Analisi dei recenti orientamenti giurisprudenziali e delle indicazioni del Garante privacy e dell’INL con riferimento alla principale casistica dei “controlli a distanza”

L’utilizzo di internet, posta elettronica e social network per fini estranei all’attività lavorativa: le Linee Guida del Garante Privacy

Il ricorso a videocamere e sistemi di videosorveglianza

Il ricorso a strumenti di rilevazione delle attività (strumenti di geolocalizzazione GPS, App, ecc.)

Il ricorso a strumenti di rilevazione delle presenze e dei movimenti all’interno dell’azienda (badge, impronta digitale e biometria facciale)

Avv. Annalisa Reale

Chiomenti

L’implementazione e l’aggiornamento delle policy e dei regolamenti aziendali sull’utilizzo degli “strumenti di lavoro” e sui social network

La necessità della policy aziendale

Il contenuto degli accordi finalizzati a consentire un utilizzo promiscuo, personale e professionale, delle dotazioni aziendali

L’informativa ai dipendenti sul corretto utilizzo degli strumenti di lavoro

La tensione tra rapporto di lavoro e vita privata: i limiti alla disciplina dell’utilizzo dei social network da parte dei dipendenti

Il fil rouge tra l’art. 4 (divieto di controlli a distanza) e l’art. 8 dello Statuto dei Lavoratori (divieto di di indagine sulle opinioni): i dati raccolti occasionalmente sui social e il loro possibile utilizzo nei confronti dei lavoratori

Schemi applicativi di policy e regolamenti aziendali

Avv. Enrico Barraco

Studio Legale Barraco

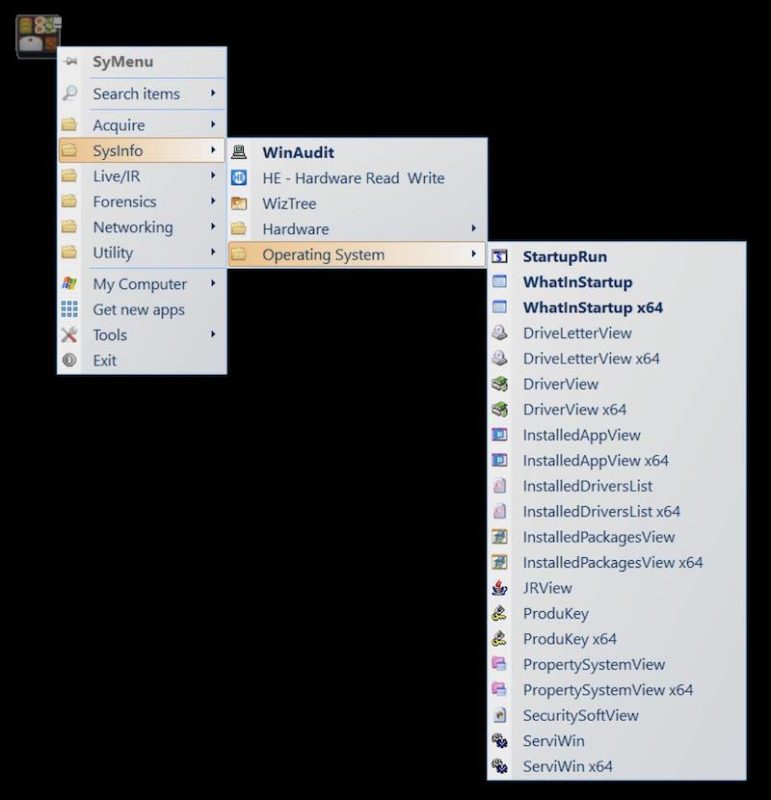

La raccolta delle prove dei comportamenti illeciti dei lavoratori e gli strumenti di forensic investigation

Le attività illecite condotte dai lavoratori per mezzo di strumenti informatici

Le tecniche investigative per l’accertamento di comportamenti illeciti

L’perizia forense dei dispositivi informatici fissi, mobili e “in cloud” per la prova dei comportamenti illeciti dei lavoratori e/o per l’individuazione di eventuali soggetti terzi responsabili di tali comportamenti

Le criticità delle “ispezioni forensi” e le buone prassi per la loro corretta gestione

Le criticità dell’analisi forense e le buone prassi per la loro corretta gestione

Il problema della “prova atipica”

I limiti dell’utilizzabilità in giudizio di sms, mms e conversazioni Whatsapp

Dott. Paolo Dal Checco

Consulente Informatico Forense

Il procedimento disciplinare e il licenziamento: disciplina e contenuto delle lettere

L’utilizzo degli strumenti di lavoro e le possibili implicazioni in materia disciplinare

La rilevazione delle informazioni necessarie all’esercizio del potere disciplinare alla luce degli orientamenti del Garante Privacy e della giurisprudenza

L’esercizio del potere disciplinare: modalità e limiti

Tecniche di redazione delle lettere di contestazione e di licenziamento

Il licenziamento in caso di utilizzo dei social network: implicazioni e limiti alla luce della più recente giurisprudenza

Avv. Renato Scorcelli

Scorcelli & Partners Studio Legale

Per scaricare la brochure pdf del corso sui controlli a distanza sull’attività dei lavoratori è disponibile al seguente link.