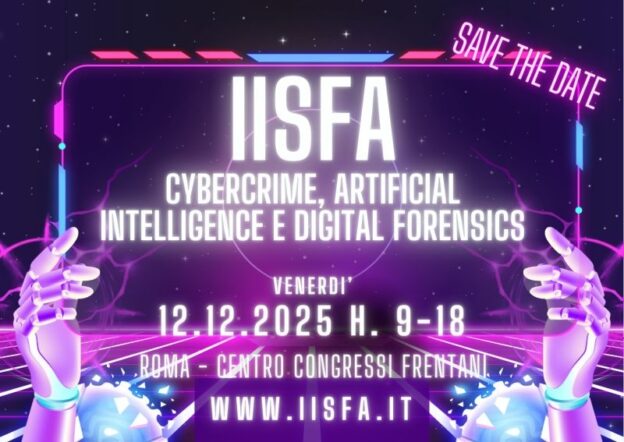

Venerdì 12 dicembre 2025 si terrà, a Roma, presso il Centro Congressi Frentani Srl – in Via dei Frentani, 4, a pochi passi dalla Stazione Termini di Roma – il seminario “IISFA FORUM 2025 – Cybercrime, Artificial Intelligence & Digital Forensics” durante il quale si succederanno interventi su Cybercrime, Artificial Intelligence & Digital Forensics tenuti da esperti della materia.

La conferenza “IISFA Forum 2025 – Cybercrime, Artificial Intelligence e Digital Forensics”, organizzata dall’associazione IISFA, riunisce le principali istituzioni italiane impegnate nella sicurezza cibernetica per analizzare l’evoluzione delle minacce digitali e il ruolo crescente dell’intelligenza artificiale nelle attività investigative.

La mattinata è dedicata ai trend nazionali sui cyber attacchi, alle nuove forme di cybercrime e all’impatto delle tecnologie emergenti sulle indagini, grazie agli interventi di rappresentanti dell’Agenzia per la Cybersicurezza Nazionale, della Polizia Postale, dei Carabinieri, della Guardia di Finanza e di esperti del settore legale e forense. Due tavole rotonde approfondiscono i temi etici legati all’IA e la relazione tra criminalità informatica, social media e comunicazione giornalistica.

Nel pomeriggio, la conferenza entra nel vivo delle attività tecniche, con interventi dedicati allo spyhunting su dispositivi mobili, alle investigazioni digitali in ambito aziendale, ai nuovi reati informatici legati alla cybersecurity e all’IA, fino alle sfide della post-quantum security e all’evoluzione dei ransomware.

La giornata si conclude con un coinvolgente cyber forensics game, una simulazione pratica su un caso reale di analisi forense, che permette al pubblico di confrontarsi direttamente con metodologie e tecniche operative utilizzate nei moderni scenari investigativi.

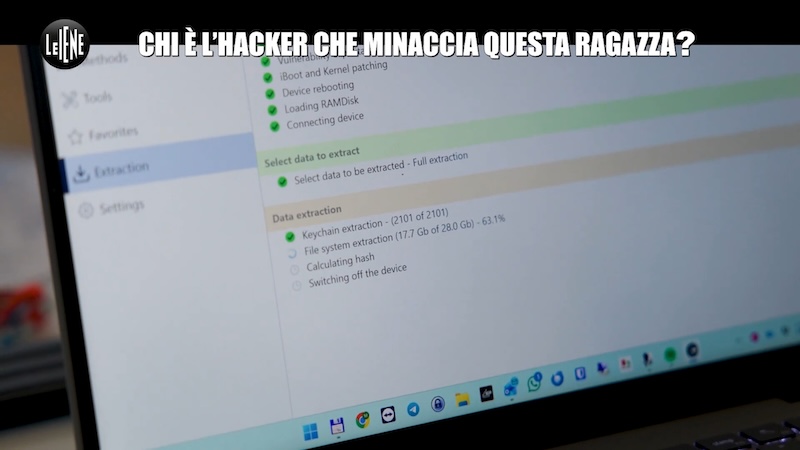

Spyhunting su smartphone: tecniche, strumenti e metodologie di rilevamento dei software spia

Avrò l’occasione di essere tra i relatori, nel pomeriggio, con un intervento intitolato “Spyhunting sui sistemi cellulari: lo stato dell’arte”, durante il quale parlerò delle tecnologie attualmente utilizzate per verificare la presenza di malware, captatori, spy software, trojan sugli smartphone iOS e Android.

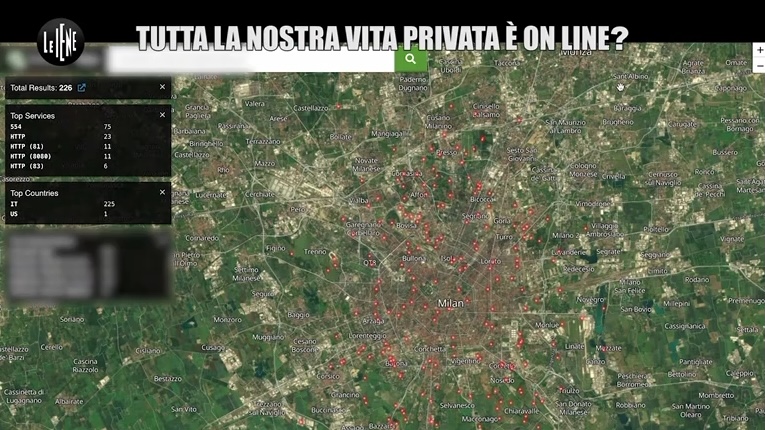

In questi ultimi mesi sono emersi diversi casi di smartphone intercettati tramite software spia – o captatori – che hanno alzato la soglia di attenzione e la necessità di poter disporre di metodologie e strumenti per capire se un telefono è sotto controllo tramite spysoftware.

Durante il talk avrò l’occasione di presentare lo stato dell’arte nelle tecniche e strumenti di spyhunting, cioè di ricerca di software spia, captatori, trojan e malware finalizzati a intercettare le comunicazioni delle vittime, captare foto, video, messaggi Whatsapp, Signal, Telegram o iMessage.

Vedremo infatti in breve le principali tecniche di individuazione di software spia e attività malevole sui sistemi cellulari, le differenze tra le varie modalità di copia forense (logical, advanced logical, Full File System o FFS, physical) nelle possibilità di rilevamento dei malware, gli strumenti di analisi forense utilizzati oggi per l’attività di spyhunting su smartphone, gli strumenti di estrazione dati, analisi e malware detection come Mobile Verification Toolkit (MVT), Android Quick Forensics, parser per Sysdiagnose, le potenzialità della intelligenza artificiale nel rilevamento di malware e spy software; l’utilizzo dei log e dei dump (sysdiagnose, unified logs, shutdown.log, event log, crash log, bug report, logcat, tombstone, ANR, etc…) per rinvenire tracce delle infezioni da malware sui disposivi, l’analisi del traffico di rete come strumento di rilevamento di attività malevola di spy software su smartphone e alcuni casi d’uso e scenari investigativi in cui l’analisi forense mobile è centrale per la ricostruzione dei fatti.

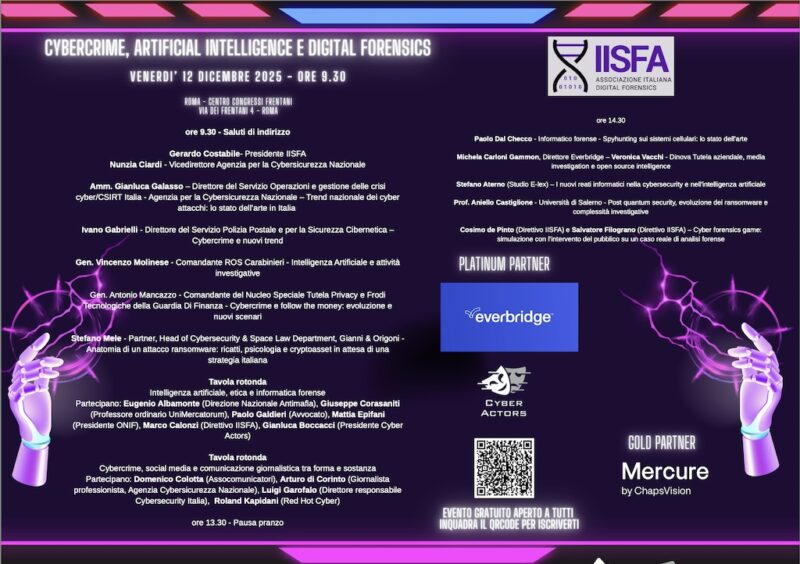

La giornata sarà ricca d’interventi di altissimo rilievo, con relatori istituzionali, militari, con il seguente programma.

Programma della conferenza IISFA Forum 2025 a Roma

Il programma della giornata si snoda in una mattinata con saluti d’indirizzo e due tavole rotonde, mentre il pomeriggio si snoderà tra interventi focalizzati su specifici argomenti d’informatica forense, tutela aziendale, OSINT, reati informatici, intelligenza artificiale, post quantum security ed analisi forense con il cyberforensics game conclusivo.

Ore 9:30 – Saluti di indirizzo

- Gerardo Costabile – Presidente IISFA

- Nunzia Ciardi – Vicedirettore Agenzia per la Cybersicurezza Nazionale

- Amm. Gianluca Galasso – Direttore del Servizio Operazioni e gestione delle crisi cyber/CSIRT Italia – Agenzia per la Cybersicurezza Nazionale

Trend nazionale dei cyber attacchi: lo stato dell’arte in Italia - Ivano Gabrielli – Direttore del Servizio Polizia Postale e per la Sicurezza Cibernetica

Cybercrime e nuovi trend - Gen. Vincenzo Molinese – Comandante ROS Carabinieri

Intelligenza Artificiale e attività investigative - Gen. Antonio Mancazzo – Comandante del Nucleo Speciale Tutela Privacy e Frodi Tecnologiche della Guardia di Finanza

Cybercrime e follow the money: evoluzione e nuovi scenari - Stefano Mele – Partner, Head of Cybersecurity & Space Law Department, Gianni & Origoni

Anatomia di un attacco ransomware: ricatti, psicologia e cryptoasset in attesa di una strategia italiana

Tavola rotonda

Intelligenza artificiale, etica e informatica forense

Partecipano:

- Eugenio Albamonte (Direzione Nazionale Antimafia)

- Giuseppe Corasaniti (Professore ordinario UniMercatorum)

- Paolo Galdieri (Avvocato)

- Mattia Epifani (Presidente ONIF)

- Marco Calonzi (Direttivo IISFA)

- Gianluca Boccacci (Presidente Cyber Actors)

Tavola rotonda

Cybercrime, social media e comunicazione giornalistica tra forma e sostanza

Partecipano:

- Domenico Colotta (Assocomunicatori)

- Arturo di Corinto (Giornalista professionista, Agenzia Cybersicurezza Nazionale)

- Luigi Garofalo (Direttore responsabile Cybersecurity Italia)

- Roland Kapidani (Red Hot Cyber)

Ore 13:30 – Pausa pranzo

Ore 14:30 – Sessione pomeridiana

- Paolo Dal Checco – Consulente Informatico forense

Spyhunting sui sistemi cellulari: lo stato dell’arte - Michela Carloni Gammon, Direttore Everbridge – Veronica Vacchi, Dinova

Tutela aziendale, media investigation e open source intelligence - Stefano Aterno (Studio E-lex)

I nuovi reati informatici nella cybersecurity e nell’intelligenza artificiale - Prof. Aniello Castiglione – Università di Salerno

Post quantum security, evoluzione dei ransomware e complessità investigative - Cosimo de Pinto (Direttivo IISFA) & Salvatore Filograno (Direttivo IISFA)

Cyber forensics game: simulazione con l’intervento del pubblico su un caso reale di analisi forense

Iscrizioni al seminario IISFA Forum 2025 a Roma

L’evento IISFA Forum 2025 a Roma è gratuito e aperto a tutti, non soltanto ai soci IISFA: per partecipare è sufficiente registrarsi online su Eventbrite e presentarsi venerdì 12 dicembre 2025 presso il Centro Congressi Frentani Srl alle ore 9:30 per l’inizio dei lavori.

I posti sono limitati ma vi sono ancora alcune disponibilità, raccomandiamo di affrettarvi con la registrazione e di cancellare l’adesione in caso d’impossibilità di partecipare all’evento IISFA a Roma.

Locandina dell’evento IISFA Forum 2025 a Roma

La locandina in PDF dell’evento IISFA Forum 2025 a Roma è disponibile qui di seguito, visionabile online o scaricabile direttamente sul proprio PC o Smartphone.