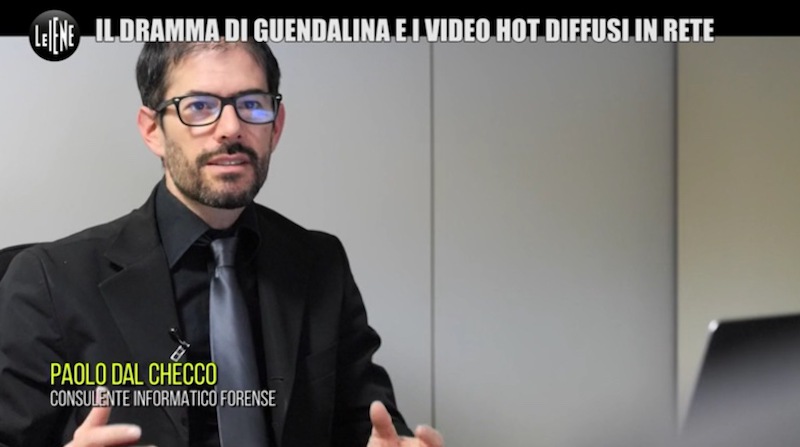

Il seguente mio scritto su Ripetibilità e Irripetibilità delle Acquisizioni Forensi è tratto dagli Atti del Convegno della tavola rotonda su “Ripetibilità e irripetibilità delle acquisizioni forensi in ambito d’indagini digitali” dove il 19 ottobre 2016 ho tenuto un intervento come relatore a Roma, insieme agli amici e ottimi professionisti Giovanni Ziccardi, Francesco Paolo Micozzi, Andrea Ghirardini e Mattia Epifani durante il Forum ICT 2016 organizzato da Tecna Editrice.

Durante la tavola rotonda tenutasi a Roma a ottobre 2016 si è parlato delle problematiche di ripetibilità e irripetibilità ex art 360 c.p.p. e 359 c.p.p. delle fasi di copia forense e acquisizione delle evidenze digitali in ambito di computer, hard disk, pendrive, cloud, smartphone e cellulari, cloud, siti e pagine web, NAS e datacenter con la partecipazione di consulenti informatici forensi e giuristi specializzati nelle nuove tecnologie.

Introduzione

Il dibattito sulla ripetibilità o irripetibilità degli accertamenti in campo d’informatica forense è fra i più accesi: fin dagli esordi della disciplina è stato argomento di discussione fra Consulenti, Pubblici Ministeri, Giudici e Giuristi senza che si riuscisse purtroppo ad arrivare a una linea condivisa. Al contrario, l’aumentare della complessità dei dispositivi di archiviazione e trasmissione dati ha fatto sì che le modalità di acquisizione diventassero sempre più invasive e si rimettessero in discussione le poche certezze che, con il tempo, sembravano essersi fatte strada tra gli esperti del settore.

Il dibattito sulla ripetibilità o irripetibilità degli accertamenti in campo d’informatica forense è fra i più accesi: fin dagli esordi della disciplina è stato argomento di discussione fra Consulenti, Pubblici Ministeri, Giudici e Giuristi senza che si riuscisse purtroppo ad arrivare a una linea condivisa. Al contrario, l’aumentare della complessità dei dispositivi di archiviazione e trasmissione dati ha fatto sì che le modalità di acquisizione diventassero sempre più invasive e si rimettessero in discussione le poche certezze che, con il tempo, sembravano essersi fatte strada tra gli esperti del settore.

Precisiamo che parlando di ripetibilità e irripetibilità degli accertamenti ci riferiamo alle fasi della consulenza tecnica in ambito giudiziario ove al Consulente viene richiesto elaborare e valutare elementi di prova, eventualmente previa acquisizione di una copia. Questo tipo di accertamenti – ex artt. 359 o 360 c.p.p. – si differenzia dalle operazioni tecniche eseguite nel corso delle attività di Polizia Giudiziaria, in genere finalizzate alla mera rilevazione degli elementi a disposizione.

Art. 359 o art. 360 c.p.p.?

La discussione origina, essenzialmente, dall’interpretazione di due articoli di Legge che vengono citati durante la nomina del Consulente e che delineano la forma in cui si svolgeranno le Operazioni Peritali e quindi la modalità con la quale verranno coinvolte le parti e si formerà la prova.

L’art. 359 c.p.p. descrive la possibilità, per il Pubblico Ministero, di avvalersi di Consulenti per eseguire “accertamenti, rilievi segnaletici, descrittivi o fotografici e ad ogni altra operazione tecnica per cui sono necessarie specifiche competenze”. L’articolo, implicitamente, annovera fra le attività quelle che non causano modificazioni a persone, cose o luoghi, cioè “accertamenti ripetibili”. La “ripetizione” entra in gioco in quanto si richiede – appunto – che un esame porti agli stessi identici risultati anche se ripetuto più volte e da diversi soggetti. Ovviamente affinché ciò avvenga, la fonte di prova deve innanzitutto rimanere integra e non deteriorarsi o distruggersi.

L’art. 360 c.p.p. precisa invece che “quando gli accertamenti previsti dall’art. 359 riguardano persone, cose o luoghi il cui stato è soggetto a modificazione, il pubblico ministero avvisa, senza ritardo, la persona sottoposta alle indagini, la persona offesa dal reato e i difensori del giorno, dell’ora e del luogo fissati per il conferimento dell’incarico e della facoltà di nominare consulenti tecnici”. Si parla in questo caso di “accertamenti irripetibili”, nelle quali cioè lo stato degli oggetti sottoposti ad esame è stato modificato e accertamenti successivi porterebbero a risultati diversi o persino potrebbero non essere più esperibili perché gli oggetti sono andati distrutti. Alcuni esempi tipici esami su stati soggetti a modificazione sono i rilievi stradali, accertamenti sui corpi umani o in ambienti aperti dove le condizioni meteo possono causare alterazioni. Tutti casi nei quali “i difensori nonché i consulenti tecnici eventualmente nominati hanno diritto di assistere al conferimento dell’incarico, di partecipare agli accertamenti e di formulare osservazioni e riserve” a meno che prima del conferimento dell’incarico, la persona sottoposta alle indagini non abbia formulato riserva di promuovere incidente probatorio”. Si consideri come non si parla soltanto della fase di acquisizione, ma anche di analisi: ci sono infatti esami che possono essere eseguiti una sola volta, si pensi ad esempio all’analisi del DNA di una particella molto esigua di sangue che, durante l’esame stesso, viene interamente utilizzata.

Ripetibilità e irripetibilità degli accertamenti su memorie di massa

Nella maggioranza dei casi ciò che è memorizzato su un dispositivo di archiviazione dati (hard disk, scheda di memoria, pendrive, etc…) vi rimarrà fino a che non interverrà un ordine esplicito di cancellazione o modifica o un danneggiamento/deperimento dell’hardware. Questa caratteristica fa sì che si possa innanzitutto dividere in due fasi ben distinte l’accertamento sul materiale informatico: l’acquisizione e l’analisi dei dati.

La fase di acquisizione prevede la generazione di una copia il più possibile conforme all’originale, finalizzata a poter eseguire su di essa la fase successiva di analisi, che consiste nell’elaborazione di quanto acquisito per produrre una relazione tecnica che risponda ai quesiti posti dagli inquirenti o dal cliente.

La prima fase, quella di acquisizione, su alcuni dispositivi “tradizionali” come hard disk, schede di memoria o pendrive viene ormai considerata ripetibile. Dal punto di vista tecnico, il motivo è che i dispositivi di archiviazione di massa permettono in genere (tralasciamo per ora le questioni legate ai dischi SSD e al trim o wear leveling delle memorie flash) all’operatore di eseguire una copia integrale dell’intero spazio disponibile per i dati, siano essi presenti o cancellati. La copia integrale viene chiamata “copia forense”, “copia bistream” o “copia bit-to-bit” perché contiene tutti i bit/byte del supporto di memoria, dal primo all’ultimo, allocati (cioè sui quali sono scritti dei dati ancora presenti) o non allocati (cioè vuoti o sui quali vi sono dati non più considerati presenti).

La seconda fase, quella di analisi del dato copiato, è la meno problematica dal punto di vista della ripetibilità perché è per definizione ripetibile. Partendo dalla stessa copia forense, sia il consulente del PM sia quello delle parti e, in un momento successivo, anche l’eventuale Perito del Giudice sarà in grado di ottenere gli stessi risultati.

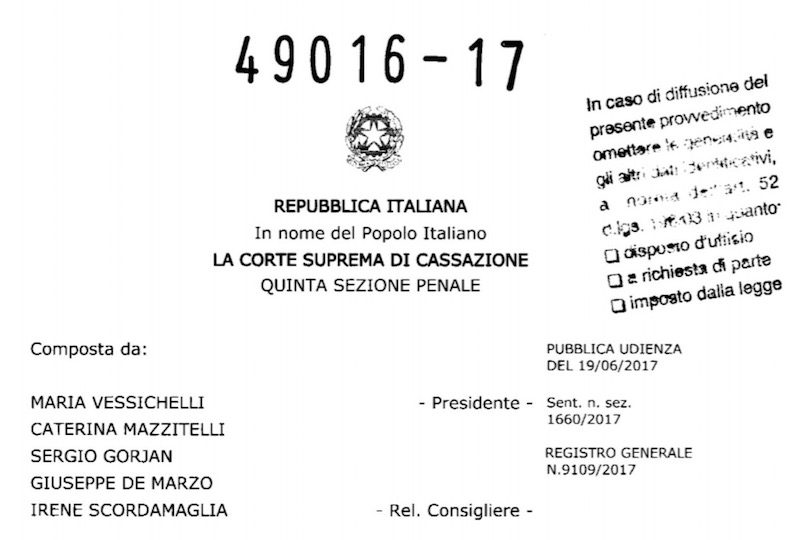

Dal punto di vista giuridico, secondo giurisprudenza consolidata l’estrazione di un dato da un hard disk di un pc sottoposto a sequestro è un atto ripetibile (si vedano ad esempio le sentenze di Cassazione sez. I 25.2.2009 n. 11503 e sez. I 5.3.2009 n. 14511) poiché un’attività di questo tipo non comporta al-cuna attività di carattere valutativo su base tecnico scientifica né determina alcuna alterazione dello stato delle cose. Questo ovviamente se nell’eseguire la copia dei dati vengono adottate le necessarie precau-zioni, cioè le operazioni avvengano “adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione”, “con una procedura che assicuri la conformità dei dati acquisiti a quelli originali e la loro immodificabilità” (così come prescritto dalla Legge 48/2008).

Ripetibilità e irripetibilità degli accertamenti su cellulari, smartphone e cloud

A differenza delle memorie di massa, per quanto riguarda gli smartphone la situazione è certamente più complessa ma si sta lentamente arrivando a una visione condivisa. Dal punto di vista dell’acquisizione, la differenza tra uno smartphone e un hard disk consiste nel fatto che eseguire copie forensi bit-to-bit del primo è sostanzialmente più difficile, talvolta impossibile, mentre sul secondo la pratica è ormai consolidata sia dal punto di vista tecnico sia giuridico.

Per alcuni telefoni (es. alcuni Android) sono disponibili procedure che permettono tramite bootloader di avviare il dispositivo e acquisire copia della memoria così come si farebbe con un hard disk, dal primo all’ultimo byte, senza modificare nessuna area della memoria di massa contenente Sistema Operativo o dati. L’acquisizione così realizzata viene definita “physical” perché – a differenza delle acquisizioni che avvengono in modalità “filesystem” o “logical” – comporta la copia di tutto il supporto su cui vengono scritti i dati. La ripetibilità delle operazioni di acquisizione di questi dispositivi si riconduce a quella della copia di hard disk, ormai pacifica.

Ciò che invece richiede uno sforzo interpretativo maggiore è la copia forense di dispositivi che 1) richiedono l’avvio del Sistema Operativo per poter permettere le operazioni di copia e 2) possono non permettere acquisizione “physical” ma soltanto “logical” o “filesystem”. Il punto 1) già di per sé implica un qualche tipo di modifica all’oggetto che viene copiato, il che non significa necessariamente modifica ai dati. Il punto 2) implica che, non potendo eseguire operazione di copia in modalità “physical”, qualche informazione non possa essere acquisita (primi fra tutti, i dati cancellati ma ancora presenti in aree non allocate).

In questa situazione, ciò che aiuta a uscire dall’impasse è la distinzione tra “dato” e “contenitore” e la precisazione di quale subisce eventuali alterazioni. Se operazioni di copia successive, anche in modalità “logical” o “filesystem” non implicano modifiche ai dati (es. agli SMS, messaggi WhatsApp, foto, email, video, etc…) l’attività – dal punto di vista tecnico e del dato oggetto di eventuale quesito – può essere ripetuta a piacere e produrrà sempre gli stessi risultati. Certamente non saranno acquisiti dati cancellati e informazioni come file di log degli avvii del dispositivo potranno subire modifiche, ma il dato estratto sarà sempre lo stesso.

Per quanto riguarda il cloud, la situazione non è molto diversa da quanto descritto per i cellulari anzi vi è la complessità di un accesso remoto rispetto ad un’operazione su un oggetto che si può esaminare in laboratorio. Una modificazione dell’ambiente è congenita ma va valutato, caso per caso, il contesto sul quale il quesito pone l’attenzione. Il fine è capire se le attività possono non essere – dal punto di vista tecnico – irripetibili a fronte dell’analisi dell’impatto sui dati e dell’affidabilità e conformità di quanto acquisito con l’originale.

Conclusioni

La trattazione di questioni legate a ripetibilità e irripetibilità degli accertamenti (intesi come attività di copia e successivo esame dei dati) non può certamente concludersi nello spazio di poche righe, che però possono essere un punto di partenza per introdurre la problematica, i punti fermi e gli sforzi interpretativi legati alle operazioni sui dispositivi più recenti (cellulari, ma anche cloud).

Per quanto riguarda gli hard disk e le memorie di massa, la giurisprudenza si è già schierata ampiamente verso una condizione di “ripetibilità” delle operazioni, di copia e ancora di più di analisi ed elaborazione del dato. Per quanto riguarda gli smartphone, ma anche il cloud, la situazione è più complessa e va valutata di caso in caso. Certamente, se il quesito focalizza l’attenzione sul dato (es. foto, video, SMS, contatti, chat, etc…) e il dato non viene modificato dalle operazioni di copia, si può concludere che queste possano assumere una connotazione di ripetibilità, almeno dal punto di vista tecnico.