Quanto è facile inviare un messaggio di posta elettronica a nome di altri? La risposta è che è facilissimo, ci sono persino siti tipo Emkei o AnonyMailer che permettono a chiunque di scrivere messaggi apparentemente provenienti da indirizzi di posta di terzi, inclusi potenzialmente gli indirizzi PEC, che ovviamente non possono essere utilizzati per invio PEC tramite spoofing ma esclusivamente PEO.

Il punto è che il server dell’account email del ricevente ha modo di verificare se il messaggio proviene effettivamente dall’indirizzo del mittente oppure è stato inviato tramite email spoofing e quindi decidere di scartarlo o mandarlo in spam, eventualmente segnalando al server del dominio del mittente l’anomalia.

Affinché ciò avvenga è però essenziale che il dominio del mittente sia correttamente configurato, a livello DNS e server di posta, per indicare il corretto record DMARC, SPF ed eventuale chiave pubblica DKIM (in tal caso il messaggio deve poi essere anche firmato tramite DKIM) così da permettere al server ricevente di fare le opportune verifiche.

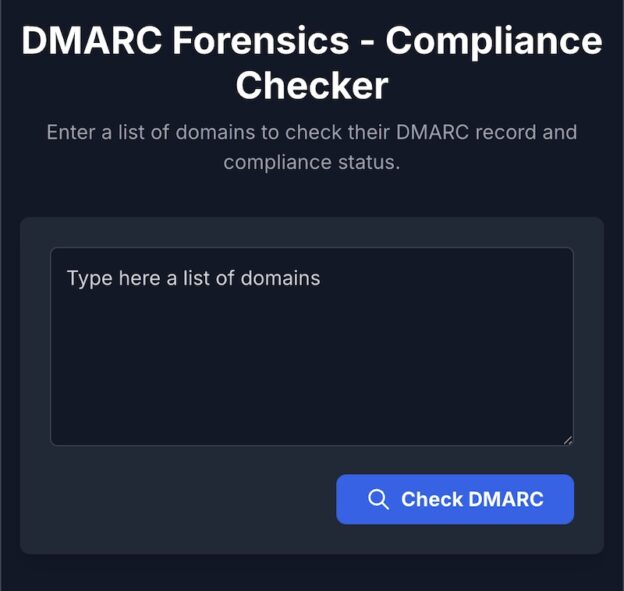

DMARC Forensics, una soluzione per verificare la configurazion DMARC

Prendendo spunto dal post Linkedin di Andrea Draghetti sulla configurazione del server di Poste Italiane che a giugno 2025 ha evidenziato come il server supportasse SPF ma nessuna non vi fosse traccia di DKIM e DMARC, dopo aver rivisto il video di Francesco Guiducci e Raffaele Colavecchi che spiegano come configurare SPF, DKIM e DMARC che illustrano come proteggere la posta elettronica (e la propria reputazione) tramite una opportuna configurazione del protocollo DMARC, DKIM e SPF, con un occhio alle raccomandazioni dell’Agenzia per la Cybersicurezza Nazionale ACN sul Framework di Autenticazione della posta elettronica ho scritto un semplice script di DMARCForensics per verificare la conformità DMARC dei domini, che potete trovare pubblicamente sul sito DMARC Forensics.

Esistono decine di dmarc checker tool, il tool di DMARC Forensics che ho sviluppato non differisce di molto dagli altri però potete usarlo con liste di domini e con la consapevolezza che non caricate alcun dato sul server: tutto gira in locale sul vostro browser.

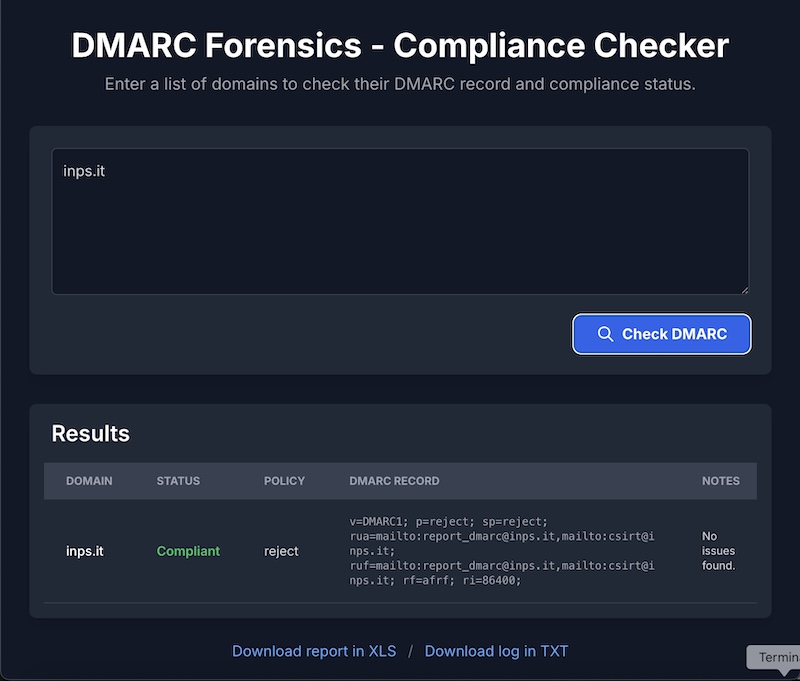

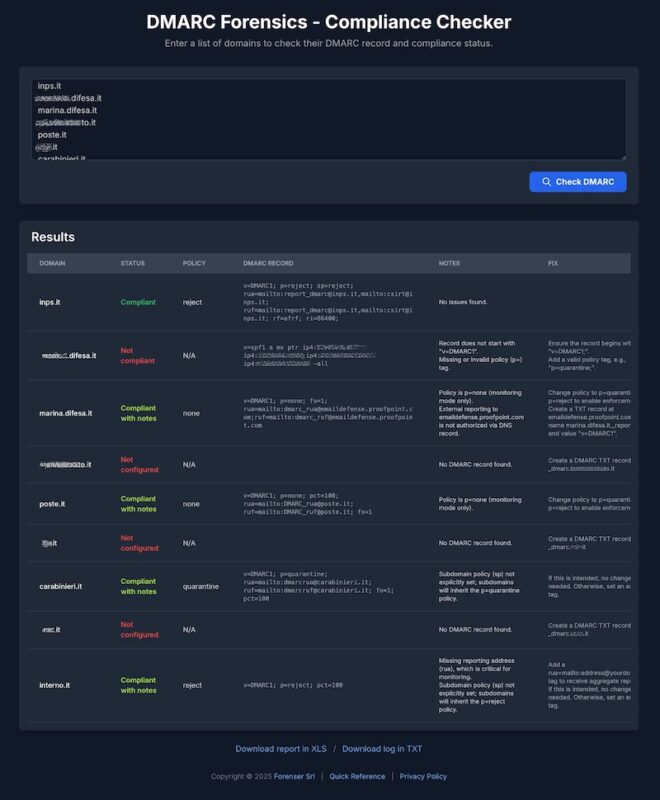

Ho testato con il DMARC Forensics tool alcuni domini istituzionali utilizzati per invio posta elettronica, parte dei quali risultano ben configurati, altri meno, alcuni per nulla, in generale l’80% dei domini è ben configurato e quelli con problemi sul record DMARC non è detto che poi non firmino comunque i messaggi tramite DKIM o supportino SPF.

Non andrebbero ovviamente ignorati i domini che non inviano posta, tratteremo più aventi la questione di siti o domini istituzionali che non vengono usati per invio di messaggi di posta elettronica e che quindi possono essere utilizzati per inviare mail impersonando tali istituzioni mediante spoofing senza alcun controllo sull’autorità del dominio.

Integrerò più avanti verifica SPF e DKIM (con selector fornito dall’utente o bruteforced) oltre che permettere la cristallizzazione forense dei record tramite web forensics così da preservarne lo stato DMARC (ma anche DKIM ed SPF) per eventuale uso legale, al momento è possibile comunque scaricare in formato TXT il log delle query e in XLSX la tabella.

Ricordiamo infatti quanto, nei casi di Man in The Mail (i casi dei bonifici fraudolenti ottenuti tramite cambio IBAN da parte degli attaccanti) può essere strategica una valutazione forense della configurazione DMARC, una verifica delle firme DKIM, un test dei requisiti SPF per rappresentare correttamente ai legali eventuali responsabilità nella truffa informatica subita dalla vittima.

Il tool “DMARC Forensics” è molto “severo” ed evidenzia note o commenti anche per i domini che risultano conformi, come ad esempio la presenza di record multipli, il mancato allineamento con sottodomini o la policy eccessivamente permissiva o ambigua: in tal caso nella colonna “Fix” viene indicato come rimediare.

Qui di seguito si possono osservare i risultati del sito DMARC Forensics dove ho offuscato i domini non compliant, anche perché alcuni – pur non avendo DMARC configurato – firmano comunque i messaggi con DKIM (seppur talvolta senza alignment al domain) e rispettano policy SPF, quindi la mancata configurazione DMARC è un problema minore.

Il motivo dell’oscuramento e redact è che non ritengo corretto che i domini non conformi vengano presentati con accezione negativa, anche purtroppo un dominio non solo non ha record DMARC configurato ma restituisce il record SPF al suo posto e come ciliegina sulla torta non firma neanche con DKIM le email inviate.

DMARC Forensics, istruzioni per l’uso

Il DMARC Forensics – Compliance Checker è uno strumento web gratuito e avanzato, progettato per analizzare la configurazione DMARC (Domain-based Message Authentication, Reporting, and Conformance) di uno o più domini. Creato per essere semplice, veloce e sicuro, il tool opera interamente lato client, garantendo che nessun dato inserito dall’utente venga trasmesso o memorizzato su server esterni, nel pieno rispetto della privacy.

Il tool DMARC Forensics è semplice da utilizzare, è sufficiente inserire nel campo di testo un elenco di domini, uno per riga o separati da due punti o punto e virgola e le sue caratteristiche principali sono le seguenti:

- Analisi Multi-Dominio: L’applicazione consente agli utenti di inserire un elenco di domini (fino a 20 per volta, per evitare saturazione lato client) in un’unica interfaccia. Questo permette di effettuare controlli massivi in modo efficiente, ideale per amministratori di sistema che gestiscono molteplici proprietà web.

- Validazione Sintattica: Prima di avviare le query DNS, il tool esegue una validazione preliminare sui nomi di dominio inseriti per verificare che rispettino gli standard RFC, segnalando all’utente eventuali errori di formattazione.

- Interrogazione DNS Client-Side: Utilizzando l’API pubblica di Google DNS, lo script interroga il record TXT

_dmarcper ciascun dominio. Tutta l’operazione avviene direttamente nel browser dell’utente, assicurando la massima privacy e velocità. - Analisi Dettagliata della Conformità: Il cuore del tool è il suo motore di analisi. Non si limita a verificare l’esistenza del record, ma esamina ogni direttiva DMARC secondo le best practice di sicurezza. I risultati sono classificati con un sistema di colori intuitivo:

- Compliant (Verde): Il record è valido e applica una policy restrittiva (

quarantineoreject) senza problemi significativi. - Compliant with notes (Verde-giallo): Il record è valido ma presenta criticità minori che non ne compromettono l’efficacia (es. alignment rilassato, policy

p=none, mancate autorizzazioni per i report esterni). - Not compliant (Rosso): Il record presenta errori fatali (es. più record DMARC, sintassi errata, policy mancante).

- Not configured (Rosso): Nessun record DMARC trovato.

- Compliant (Verde): Il record è valido e applica una policy restrittiva (

- Note e Soluzioni (FIX): Per ogni problema rilevato, il tool fornisce una spiegazione chiara nella colonna “Notes” e un suggerimento pratico su come risolverlo nella colonna “FIX”. Questo trasforma l’analisi da un semplice controllo a una guida operativa.

- Export dei Dati: I risultati possono essere esportati in due formati:

- Report XLS: Un file Excel che riproduce la tabella dei risultati, mantenendo la formattazione a colori per una facile consultazione e archiviazione.

- Log TXT: Un file di testo dettagliato contenente le query DNS esatte inviate e le risposte JSON complete ricevute, ideale per analisi forensi e debugging tecnico.

A Chi si Rivolge il DMARC Forensics tool

Questo strumento è pensato per un’ampia gamma di professionisti e tecnici informatici:

- Amministratori di Sistema e DevOps: Per verificare e mantenere la corretta configurazione DMARC sui domini aziendali;

- Professionisti della Sicurezza Informatica: Per condurre audit di sicurezza sulla posta elettronica e identificare vulnerabilità legate a spoofing e phishing;

- Consulenti di Informatica Forense: Per acquisire rapidamente dati sulla configurazione DMARC durante un’indagine e cristallizzarne – a breve – lo stato a uso legale in perizie informatiche forensi, ad esempio in casi di Man in The Mail (MITM);

- Webmaster e Proprietari di Domini: Per assicurarsi che il proprio dominio sia protetto e che le comunicazioni via email siano affidabili.

Attenzione che funzionando lato client e utilizzando per le informazioni DNS le API di Google (https://dns.google/resolve) può non fornire risultati se lo si utilizza da IP con bassa reputazione come VPN o Tor.