Il 19 e 20 maggio si terranno a Milano le due giornate dell’IISFA Forum, Associazione Internazionale No Profit di Informatica Forense, durante le quali si parlerà della cultura delle indagini digitali e delle tecniche di investigazione, con l’obiettivo di individuare, acquisire e analizzare le prove da usare in ambito processuale.

Il 19 e 20 maggio si terranno a Milano le due giornate dell’IISFA Forum, Associazione Internazionale No Profit di Informatica Forense, durante le quali si parlerà della cultura delle indagini digitali e delle tecniche di investigazione, con l’obiettivo di individuare, acquisire e analizzare le prove da usare in ambito processuale.

L’apertura della conferenza sull’informatica forense è prevista venerdì 19 maggio alle ore 9.00, presso il Museo Nazionale “Leonardo da Vinci”. Si farà il punto sulle ultime novità tecnologiche come la drone forensics, vehicle forensics e ransomware alla presenza dei massimi esperti del settore forense e il mattino successivo, sabato 20 maggio alle ore 9.30, presso l’Aula Magna del Palazzo di Giustizia, si terrà una sfida multimediale che permetterà ai presenti di partecipare ad una vera e propria indagine d’informatica forense, attraverso l’utilizzo di una Applicazione per smartphone dedicata.

L’iniziativa è organizzata con il Patrocinio della Camera Penale di Milano e dell’Ordine degli Avvocati di Milano e il contributo dell’Agenzia di Comunicazione Ital Communications.

Quest’anno ricorre il decennale dell’IISFA, che dal 2007 vanta un importante bagaglio di attività svolte, tra cui la pubblicazione di oltre 15 libri sul tema dell’informatica forense, oltre 1000 ore di formazione e convegni alcuni riservati ai soci, che sono più di 850 tra tecnici informatici, investigatori, avvocati e magistrati.

Per registrazioni e approfondimenti visitare il sito http://www.iisfa.net o scaricare la locandina con il programma delle due giornate organizzate da IISFA. L’evento è gratuito e aperto a tutta la cittadinanza e il programma dell’IISFA Forum 2017 è il seguente:

19 maggio 2017 ore 9.00

Museo Nazionale della Scienza e della Tecnologia Leonardo da Vinci

Sala AUDITORIUM – ingresso da Via SAN VITTORE 21

Indirizzi di saluto

Gerardo Costabile – Presidente IISFA

Dott. Alberto Nobili – Coordinatore Dipartimento Antiterrorismo, Procura di Milano

Avv. Alessandro Bastianello – Ordine Avvocati di Milano

Avv. Monica Barbara Gambirasio – Presidente Camera Penale di Milano

Ore 09.30

Chairman

Avv. Stefano Aterno – Foro di Roma

Prof. Corrado Aaron Visaggio – Università degli Studi del Sannio

“Ransomware su cellulari e stato dell’arte”

Marco Valleri – Neutrino srl – CRO & Founder

“Bitcoin Intelligence: follow the money in the cryptocurrency world”

Avv. Stefano Mele – Carnelutti Studio Legale Associato, Avvocato specializzato in Diritto delle Tecnologie, Privacy, Sicurezza delle informazioni e Intelligence

“Esportazione e Tecnologie per intercettazioni ed intrusioni: regole e restrizioni”

11.00 – Coffee break

Ore 11.15

Chairman: Cristina Posa – Department of Justice Attaché at U.S. Embassy Rome

Tavola rotonda

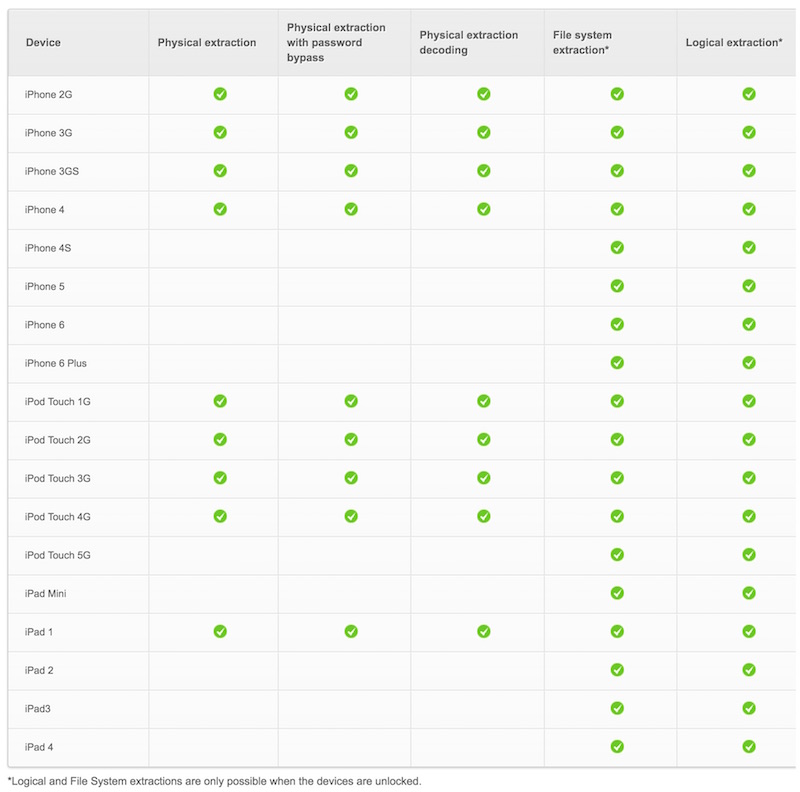

“Mobile forensics e attività di indagine: accesso fisico e logico, crittografia e riconoscimento delle impronte digitali. Esperienze a confronto, problematiche di diritto processuale e garanzie difensive”

Partecipano

Matteo Flora – Founder The Fool srl

“Impronte digitali e falsificazione: 10 anni dopo”

Intervengono al dibattito

Prof. Avv. Angelo Giarda – Camera Penale Milano

Andrea Salemme – Magistrato dell’Ufficio del Massimario e del Ruolo

presso la Suprema Corte di Cassazione

Ore 13.00 – Fine sessione mattutina

Ore 14.30 – Inizio sessione pomeridiana

Chairman: Avv. Mario Ianulardo – Direttivo IISFA

Prof. Giorgio Metta – Università di Genova

“Robotica e progettazione: sistemi informatici e telematici coinvolti, complessità ed esperienze”

Avv. Michele Iaselli

Docente di informatica giuridica – Luiss, Presidente ANDIP

Avv. Antonino Attanasio – Direttivo IISFA

“Le nuove frontiere della robotica, responsabilità personale nel settore penale e profili etici: aspetti giuridici, casistica e scenari futuri”

Federica Bertoni

Brixia Forensics Institute – Brescia

“Le nuove frontiere della Vehicle Forensics”

Ing. Selene Giupponi

Cyber Security & Senior Digital Forensics Consultant

“Drone Forensics e attività investigativa”

Ore 18.00 – Termine della prima giornata

20 maggio ore 9.30

Aula Magna Emilio Alessandrini – Guido Galli

Palazzo di Giustizia, Via Freguglia n. 1

Coordinano: Gerardo Costabile e Giuseppe Mazzaraco

Fabio Pietrosanti – Naif – Security & Digital Forensics Consultant

Andrea Ghirardini – Pila – Security & Digital Forensics Consultant

“Sistema di supervisione e controllo digitale, tra cyberspionaggio e attività investigative: simulazione live e riflessi dibattimentali”

A margine della simulazione live sul piano tecnico, tramite un’App dedicata, sarà possibile interagire in tempo reale alle domande e punti di osservazione.

Partecipano, sul piano giuridico-investigativo-difensivo:

Giudice: Marco Maria Alma, Giudice presso la Suprema Corte di Cassazione

Pubblico Ministero: Francesco Cajani, Procura di Milano –

Difensore dell’imputato: Avv. Giuseppe Vaciago – Camera penale di Milano

Difensore della parte civile: Avv. Stefano Aterno – Foro di Roma

Ore 12.30 – Conclusione dei lavori