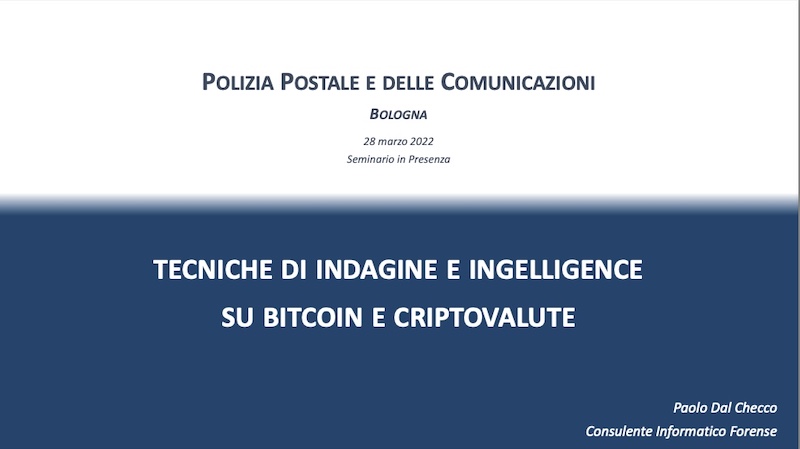

Il 28 marzo, dalle ore 13:30 alle ore 16.00, ho avuto il piacere di partecipare in presenza, come relatore, al seminario sulle Tecniche di Indagine e Intelligence su Bitcoin e Criptovalute tenutosi presso la Polizia Postale e delle Comunicazioni di Bologna.

Il mio intervento a Bologna presso la Polizia Postale e delle Comunicazioni si è focalizzato sulle tecniche d’indagine forense e intelligence su Bitcoin e Criptovalute, trattando argomenti come l’informatica forense applicata alle perizie informatiche sulle criptomonete, analisi investigativa OSINT e intelligence su Bitcoin, ethereum e altre criptovalute, deanonimizzazione, clustering, tracciamento e analisi delle transazioni.

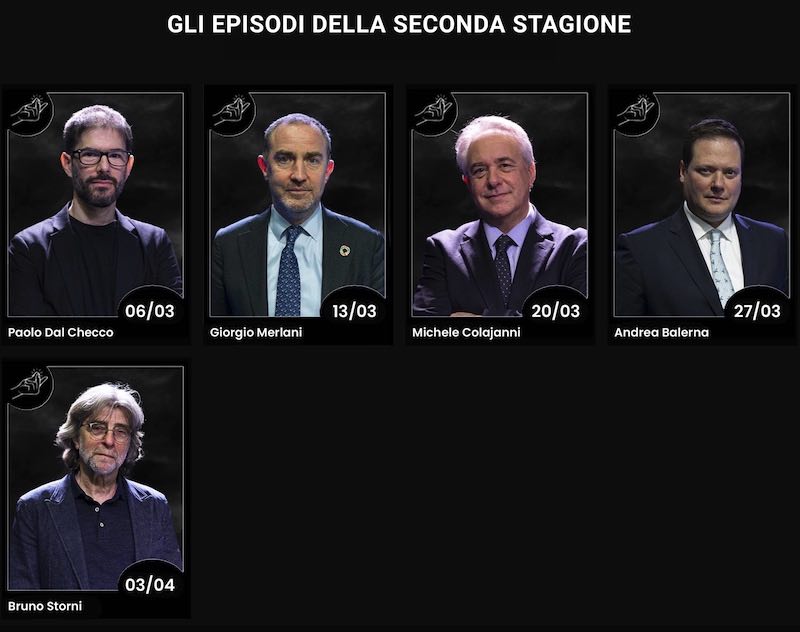

Il mio talk presso la Polizia Postale di Bologna si è inserito all’interno di un seminario più ampio, sempre orientato alle indagini sulle criptomonete, durante il quale ho apprezzato il vivo interesse da parte degli operatori ma anche il livello sempre più alto di preparazione su una materia ancora di nicchia che però ormai sta diventando argomento d’indagine quotidiano.

Ringrazio quindi coloro che – presso la Polizia Postale e delle Comunicazioni di Bologna – si sono occupati dell’ottima organizzazione e la Procura della Repubblica di Bologna, che ha partecipato all’evento con alcuni rappresentanti.