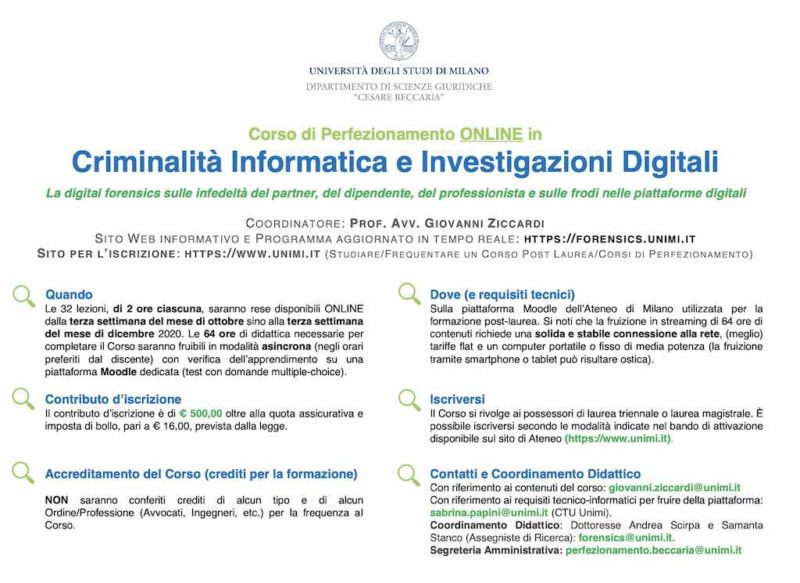

Nuova edizione per l’A.A. 2020/2021 del tradizionale Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali presso l’Università degli Studi di Milano, Facoltà di Giurisprudenza Dipartimento di Scienze Giuridiche “Cesare Beccaria” con una novità: quest’anno sarà interamente online.

Da ottobre 2020, tramite un sito basato su piattaforma Moodle, si potranno seguire le lezioni in maniera asincrona, nell’orario preferito dal discente, senza doversi recare in aula, con un notevole risparmio di tempo, costi e meno problemi legati al distanziamento sociale dovuto all’emergenza Covid-19 ancora in corso.

Argomenti e presentazione del Corso di Perfezionamento dell’Università di Milano

L’argomento di questo corso sarà la digital forensics, con approfondimenti sulle infedeltà del partner, del dipendente, del professionista e sulle frodi nelle piattaforme digitali.

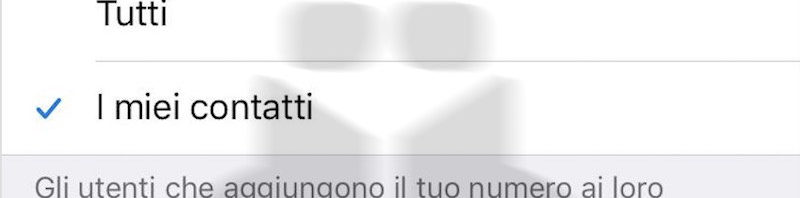

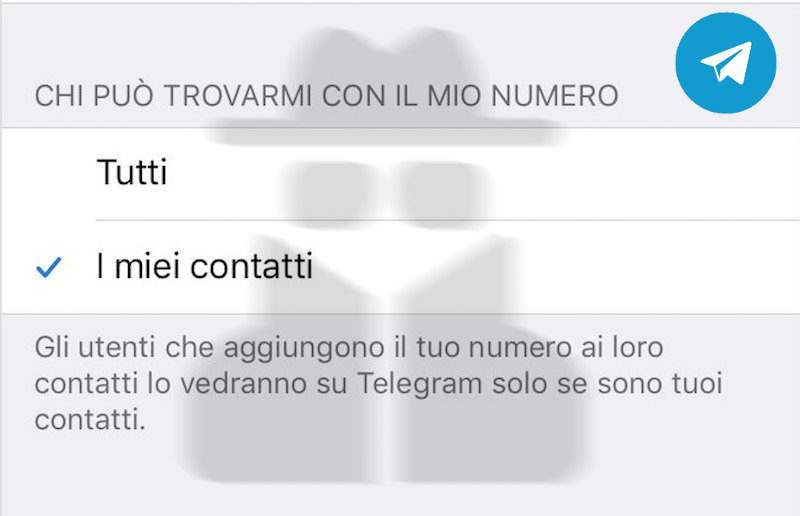

Anche questo Corso di Perfezionamento in “Criminalità Informatica e Investigazioni Digitali” dell’Università degli Studi di Milano sarà coordinato dal Prof. Giovanni Ziccardi e avrà come obiettivo quello di formare esperti in grado di comprendere a livello teorico le principali problematiche criminali legate al mondo digitale ma anche d’intervenire su dispositivi e sui dati quali fonti di prova digitali, con particolare attenzione alle evidenze ricavabili da chat come Whatsapp, Telegram, dai social network come Facebook, Linkedin, Twitter e reti il tutto con un corretto approccio investigativo e con modalità impeccabili da un punto di vista tecnico d’informatica forense.

Particolare attenzione sarà dedicata, quest’anno, alla formazione dei discenti sulla raccolta, acquisizione e copia forense di prove digitali circa le infedeltà del partner, del dipendente e del professionista. Sarà prevista, altresì, l’analisi dettagliata di truffe sentimentali online, revenge porn ed estorsioni sessuali, nonché di truffe su aste online, phishing e attacchi informatici di altro genere.

I docenti del Corso si dedicheranno allo studio delle modalità di investigazione su account segreti, profili falsi e siti fake, con particolare riferimento ai dispositivi informatici e/o telematici più utilizzati.

Sarà prestata particolare attenzione alla protezione dei segreti industriali e dei dati aziendali riservati, soffermandosi poi sugli aspetti relativi alla tutela della reputazione online dell’azienda e del professionista, oltre ai doveri di fedeltà del dipendente e ai reati contro la Pubblica Amministrazione.

L’ultima parte del Corso sarà destinata allo studio delle fonti di prova digitali e alle modalità di indagine sulle diverse piattaforme, sia dal punto di vista tecnico sia teorico, poiché ormai buona parte delle prove in Giudizio sono tratte evidenze digitali, siano esse dati provenienti da hard disk, email, chat, pagine web, social network.

Verranno infine trattati i principali rischi e responsabilità penali dei professionisti e consulenti informatici forensi che si trovino ad operare in contesti investigativi, analizzando inoltre l’aspetto della presenza dei minori sulle piattaforme e le connesse responsabilità genitoriali.

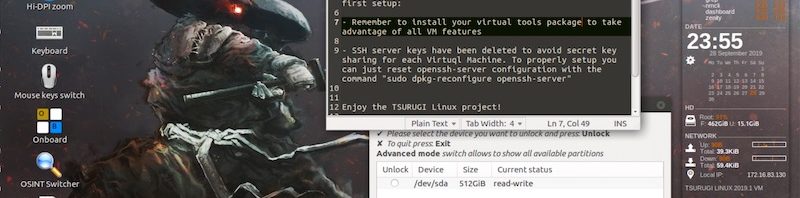

In dettaglio, nella prima parte del corso si parlerà di prove digitali di infedeltà su WhatsApp e sui social, informazioni personali su fonti aperte (OSINT) e nei big data, investigazioni su account segreti, profili falsi e siti fake, Spionaggio, controllo degli adulti e dei bambini e captatori, truffe sentimentali, revenge porn ed estorsioni sessuali, pedinamenti elettronici, celle telefoniche e geo-localizzazione, analisi forense di smartphone e computer personali, come mantenere i dati segreti cifrando le informazioni e attaccandole, investigazioni digitali su iPhone e su iOS, investigazioni digitali su dispositivi Android, comportamenti insicuri e cybersecurity.

Nella seconda parte del corso, si parlerà di segreti industriali e protezione di dati aziendali riservati, reati informatici, Pubblica Amministrazione, Anticorruzione, intelligenza artificiale e algoritmi predittivi in ambito penalefiltri e l’utilizzo di strumenti quali VPN e Tor, reputazione aziendale e personale con strategie di creazione e di tutela, la natura del phishing, del ransomware e di altri attacchi, truffe sulle aste online e sui siti di vendita di prodotti, indagini difensive telematiche e OSINT, reati informatici e i reati contro la Pubblica Amministrazione, dovere di fedeltà del dipendente: casistica e tutele, anche nel lavoro agile.

Nella terza parte del corso, gli argomenti saranno i seguenti: acquisizione di fonti di prova digitali sulle piattaforme, indagini sulle piattaforme e sulle transazioni di criptovalute, whistleblowing e i suoi aspetti informatici e di sicurezza, diritto d’autore e la sua violazione sulle piattaforme, data breach: gestione emergenza e aspetti giuridici, diffusione di contenuti di revenge porn mediante falsi profili, minori sulle piattaforme e responsabilità genitoriali, intercettazioni telematiche e aspetti processualpenalistici, responsabilità penale dei professionisti e consulenti, Admin, DPO e CISO, criminalità finanziaria e riciclaggio.

Informazioni sul corso di perfezionamento in Criminalità Informatica e Investigazioni Digitali

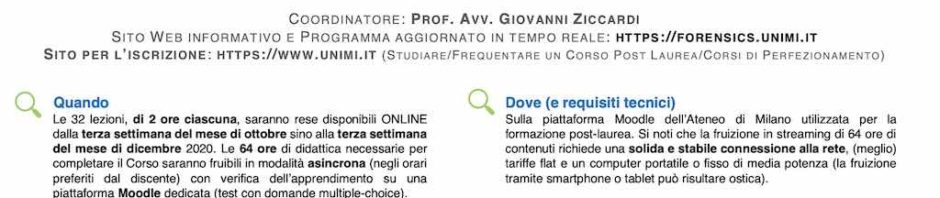

Le 32 lezioni, di 2 ore ciascuna, saranno rese disponibili online dalla terza settimana del mese di ottobre sino alla terza settimana del mese di dicembre 2020 (19 ottobre – 18 dicembre). Le 64 ore di didattica che sono necessarie per completare il Corso saranno fruibili in modalità asincrona (negli orari preferiti dal discente) con modalità di verifica dell’apprendimento su una piattaforma Moodle dedicata.

Il corso si terrà sulla piattaforma Moodle dell’Ateneo di Milano utilizzata per la formazione post-laurea. Si noti che la fruizione in streaming di 64 ore di contenuti richiede una solida e stabile connessione alla rete, tariffe flat e un computer portatile o fisso di media potenza (la fruizione tramite smartphone o tablet può risultare ostica).

Il contributo d’iscrizione è di € 500,00 oltre alla quota assicurativa e imposta di bollo, pari a € 16,00, prevista dalla legge (Totale: 516,00 Euro).

Il Corso si rivolge ai possessori di laurea triennale o laurea magistrale. É possibile iscriversi secondo le modalità indicate nel bando di attivazione disponibile sul sito di Ateneo. Il sito dell’Università di Milano, nell’area dedicata al post-laurea, è al seguente indirizzo: https://www.unimi.it/it/corsi/corsi-post-laurea/master-e-perfezionamento/catalogo-corsi-di-perfezionamento.

Programma del Corso di Perfezionamento

Il programma del Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali, edizione 2020/2021, che si terrà interamente online, è il seguente:

| Ottobre 2020 – Infedeltà del Partner | Novembre 2020 – Lavoro e Professionista | Dicembre 2020 – Frodi e Piattaforme |

| Lezione #1 (2h): Prove digitali di infedeltà su WhatsApp e sui social, Paolo Dal Checco | Lezione #12 (2h): Segreti industriali e protezione di dati aziendali riservati, Donato Caccavella | Lezione #22 (2h): L’acquisizione di fonti di prova digitali sulle piattaforme, Francesco Cajani |

| Lezione #2 (2h): Informazioni personali su fonti aperte (OSINT) e nei big data, Pierluigi Perri | Lezione #13 (2h): Reati informatici, Pubblica Amministrazione, Anticorruzione, Chiara Ubiali | Lezione #23 (2h): Le indagini sulle piattaforme e sulle transazioni di cryptovalute, Davide Gabrini |

| Lezione #3 (2h): Investigazioni su account segreti, profili falsi e siti fake, Silverio Greco | Lezione #14 (2h): Intelligenza artificiale e algoritmi predittivi in ambito penale, Fabio Basile | Lezione #24 (2h): Il whistleblowing e i suoi aspetti informatici e di sicurezza, Angela Della Bella |

| Lezione #4 (2h): Spionaggio, controllo degli adulti e dei bambini e captatori, Federica Bertoni | Lezione #15 (2h): I filtri e l’utilizzo di strumenti quali VPN e Tor, Claudio A. Ardagna e Nicola Bena | Lezione #25 (2h): Il diritto d’autore e la sua violazione sulle piattaforme, Francesco Paolo Micozzi |

| Lezione #5 (2h): Truffe sentimentali, revenge porn ed estorsioni sessuali, Alessia Sorgato | Lezione #16 (2h): Reputazione aziendale e personale: strategie di creazione e di tutela, Matteo Flora | Lezione #26 (2h): I data breach: gestione emergenza e aspetti giuridici, Giuseppe Vaciago |

| Lezione #6 (2h): Pedinamenti elettronici, celle telefoniche e geo-localizzazione, Litiano Piccin | Lezione #17 (2h): La natura del phishing, del ransomware e di altri attacchi, Andrea Lanzi | Lezione #27 (2h): La diffusione di contenuti di revenge porn mediante falsi profili, Giulia Escurolle |

| Lezione #7 (2h): Analisi forense di smartphone e computer personali, Ferdinando Ditaranto | Lezione #18 (2h): Le truffe sulle aste online e sui siti di vendita di prodotti, Davide D’Agostino | Lezione #28 (2h): Minori sulle piattaforme e responsabilità genitoriali, Silvia Scalzaretto |

| Lezione #8 (2h): Mantenere i dati segreti: cifrare le informazioni (e attaccarle), Mattia MongaLezione #9 (2h): Investigazioni digitali su iPhone e su iOS, Mattia EpifaniLezione #10 (2h): Investigazioni digitali su dispositivi Android, Andrea GhirardiniLezione #11 (2h): Comportamenti insicuri e cybersecurity, Danilo Bruschi | Lezione #19 (2h): Indagini difensive telematiche e OSINT, Giovanni Battista GallusLezione #20 (2h): I reati informatici e i reati contro la Pubblica Amministrazione, Barbara IndovinaLezione #21 (2h): Il dovere di fedeltà del dipendente: casistica e tutele, anche nel lavoro agile, Giuseppe Matarazzo | Lezione #29 (2h): Intercettazioni telematiche e aspetti processual-penalistici, Novella GalantiniLezione #30 (2h): Responsabilità penale dei professionisti e consulenti, Marco ScolettaLezione #31 (2h): Admin, DPO e CISO, Valerio VertuaLezione #32 (2h): Criminalità finanziaria e riciclaggio, Manfredi Bontempelli |

Docenti del Corso di Perfezionamento

I docenti che parteciperanno con le loro lezioni al Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali presso l’Università degli Studi di Milano, Facoltà di Giurisprudenza Dipartimento di Scienze Giuridiche “Cesare Beccaria” sono i seguenti:

Giovanni Ziccardi, Pierluigi Perri, Danilo Bruschi, Claudio A. Ardagna, Mattia Monga, Andrea Lanzi, Fabio Basile, Novella Galantini, Manfredi Bontempelli, Angela Della Bella, Marco Scoletta, Silverio Greco, Paolo Dal Checco, Donato Caccavella, Giovanni Battista Gallus, Giuseppe Vaciago, Mattia Epifani, Davide D’Agostino, Matteo Flora, Ferdinando Ditaranto, Litiano Piccin, Davide Gabrini, Andrea Ghirardini, Francesco Cajani, Barbara Indovina, Francesco Paolo Micozzi, Giulia Escurolle, Valerio Vertua, Federica Bertoni, Silvia Scalzaretto, Alessia Sorgato, Giuseppe Matarazzo, Nicola Bena.

Locandina del Corso su Investigazioni Digitali

La locandina in formato PDF del corso Corso di Perfezionamento in Criminalità Informatica e Investigazioni Digitali, organizzato dall’Università degli Studi di Milano, edizione 2020/2021 è disponibile al seguente link.