Con un tweet dall’account ufficiale il Team Tsurugi ha fatto sapere che da oggi è disponibile per il download la nuova release della distribuzione per informatica forense, incident response, OSINT e malware analysis “Tsurugi Linux Lab” in versione 2019.1.

Nove mesi dopo la pubblicazione della prima versione della distribuzione Tsurugi Linux – dal nome giapponese ma prodotta da un team di sviluppatori italiani – è scaricabile la versione “Lab” della suite Tsurugi con grandi novità, ottimizzazione di spazio occupato e memoria, maggiore velocità di esecuzione e bugfix.

Di rilevanza la sezione “Computer Vision“, curata da Antonio Broi, con la suite di “face recognition” e “object detection” dedicata al riconoscimento automatico di volti umani e oggetti. La sezione “Computer Vision” è raggiungibile dal menù “TSURUGI->Picture Analysis->Computer Vision” e contiene diversi tool per riconoscimento facciale e di oggetti, configurati e pronti per l’uso.

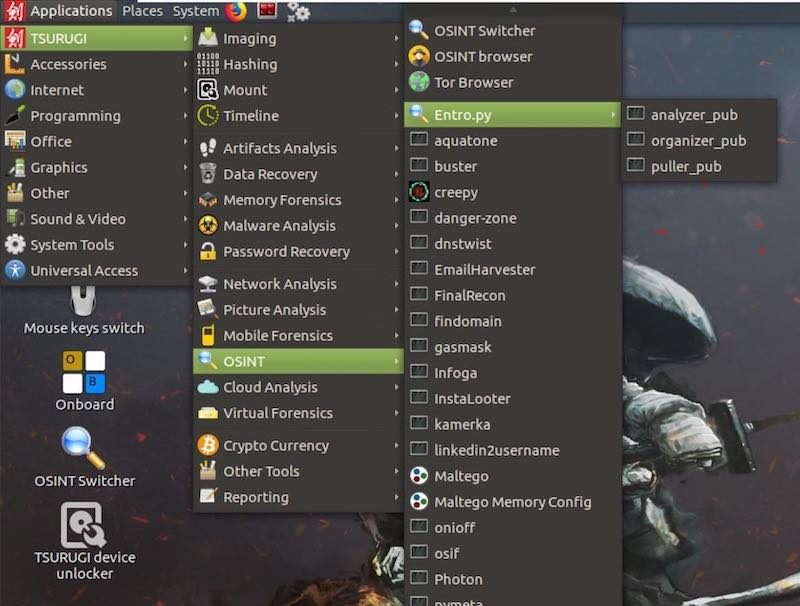

Anche la sezione OSINT della suite Tsurugi è stata arricchita con decine di tool e strumenti per attività di Open Source Intelligence, configurati e pronti per l’utilizzo immediato, così da far risparmiare tempo a chi intende utilizzarli senza doverli scaricare, testare, configurare e installare.

Il menù OSINT, nella release attuale di Tsurugi Linux Lab, comprende le seguenti voci: OSINT Switcher, OSINT Browser, Tor Browser, Entro.py, aquatone, buster, creepy, danger-zone, dnstwist EmailHarvester, FinalRecon, findomain, gasmask, Infoga, InstaLooter, kamerka, linkedin2username, Maltego, Maltego Memory Config, onioff, osif, Photon, pymeta, pwnedornot, raven, ReconCat, recon-cli, recon-ng, recon-rpc, recon-web, SnapStory, skiptracer, spiderfoot, sublist3r, tinfoleak, TorCrawl, totalhash, tweets_analyzer, URLextractor, userrecon, userrecon-py, waybackpack, WhatBreach, youtube-dl.

Ricordiamo che l’opzione OSINT Switcher – presente sia nel menù sia sul desktop – oscura temporaneamente da Tsurugi le voci di menù relative a digital forensics, incident response e malware analysis, lasciando esclusivamente i menù OSINT, Artifacts Analysis, Network Analysis, Picture Analysis, Crypto Currency e Other Tools, modificando anche lo sfondo del desktop per rendere evidente il passaggio alla modalità “OSINT”.

Anche i menù dedicati alla digital forensics e incident response sono degni di nota, disposti indicativamente nell’ordine tipico con il quale si procede durante un’indagine informatica: Imaging, Hashing, Mount, Timeline, Artifacts Analisys, Data Recovery, Memory Forensics, Malware Analysis, Password Recovery, Network Analysis, Picture Analysis, Mobile Forensics, Cloud Analysis, Virtual Forensics, Crypto Currency, Other Tools e Reporting.

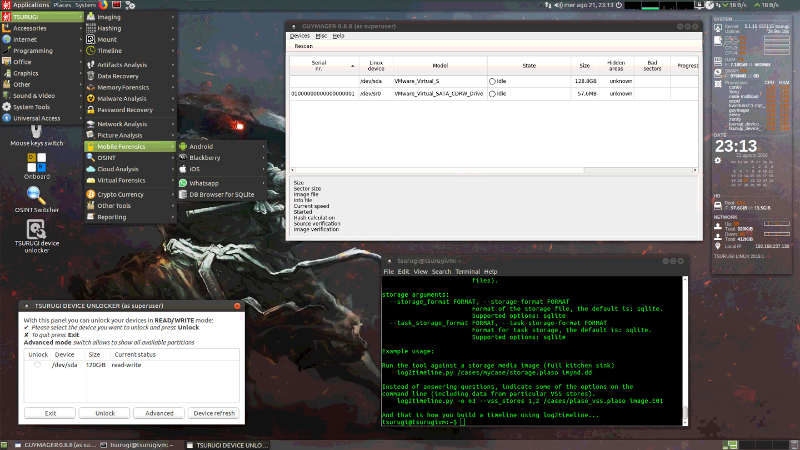

Nella sezione “Imaging” sono contenuti i tool per eseguire immagini, copie e acquisizioni forensi, con strumenti come Guymager, ewfacquire, dcfldd, dc3dd, esximager, cyclone, la suite afflib ed ewftools e gli strumenti per recupero dati come ddrescue e dd_rescue. Nella sezione “Hashing” osserviamo i tradizionali tool per generare diversi tipi di hash, inclusi i fuzzy hash mediante il tool “ssdeep”, utili quando gli oggetti da confrontare non sono proprio identici bit a bit. Nella sezione “Mount” risiedono i programmi per montare diversi filesystem e dispositivi, incluse macchine virtuali disci cifrati con bitlocker, shadow copy, il nuovo filesystem di Apple APFS e il coltellino svizzero xmount, che permette di montare – anche in modalità read-write – immagini forensi e convertirle “on the fly”. Il menù “Timeline” contiene i vari software per generare timeline e supertimeline con PLASO, log2timeline, TimeSketch, Yarp-timeline e il “The Sleuth Kit”, provvisto di tutti i tool da linea di comando oltre che della versione “Autopsy” con interfaccia grafica. La voce “Artifacts Analysis” è suddivisa per tipologia di artefatto e sistema operativo, spaziando da Mac/Apple a Boot Code, Browser, Email, Files, File System Google Takeout, Jump List, Metadata, Office Documents, P2P, Registry, Trash e Windows Logs. Decine di tool per esaminare artefatti EXIF ma anche tracce lasciate dagli strumenti di File Sharing Peer to Peer come Torrent ed Emule, registro, cestino, jump list ed eventi di Windows. “Data Recovery” contiene un’intera collezione di tool e script per il recupero dati, immagini, filesystem e artefatti con tool come Bulk Extractor e la sua GUI BEViewer, foremost, scalpel, photorec con la GUI qphotorec, testdisk, RecuperaBit e tanti altri. La sezione “Memory Forensics” raccoglie strumenti per acquisizione e analisi/parsing della RAM come lime, rekall, volatility e tanti altri. “Malware Analysis” è una categoria a sé, con diversi sottomenù contenenti strumenti per analisi di binari, debugger, decoder, analisi Flash, Java e Javascript, memoria, Office e PDF, sandbox, scanner e XOR e tantissimi altri strumenti. Il menù “Password Recovery” contiene tool per recuperare e decifrare/forzare password di file, archivi, pdf, wifi e persino wallet Bitcoin. La sezione “Network Analysis” contiene tutti gli strumenti utili per lavorare in rete e analizzare la rete, a partire da strumenti per raccolta e analisi log, PCAP, portscan, hping, map, scapy, ssldump, torify, Zenmap e tanti altri. Il menù “Picture Analysis” raccoglie strumenti per analisi forensi su immagini, steganografia, analisi exif ma anche la sottosezione “Computer Vision”. La categoria “Mobile Forensics” raccoglie invece tutti gli strumenti utili per acquisizioni e analisi di smartphone e cellulari, suddivisi per sistema operativo con tool per acquisire analizzare iPhone, iPad e tablet Apple con iOS, Android e Blackberry, con alcuni tool per parsing e analisi dei database Whatsapp e un browser per database SQLite, sempre utile quando si analizza il contenuto di copie forensi di smartphone. La voce “Cloud Analysis” contiene strumenti per cloud forensics o analysis, con tool come aws_ir e aws_respond, sshfs, s3fs, margaritashotgun e Turbinia. “Virtual Forensics” contiene i tool per analisi forense e conversione di macchine virtuali in diversi formati, oltre a docker. La sezione “Crypto Currency” contiene strumenti per attività di bitcoin forensics, utili ad esempio per generare, aprire, analizzare wallet Bitcoin, ricercare indirizzi bitcoin, transazioni, chiavi private su copie forensi o hard disk e forzare password dei più svariati wallet. La sezione “Other Tools” contiene strumenti non classificabili direttamente nelle sezioni precedenti, come tool per NFC, strumenti di auditing come Lynis, multidiff, TCHunt-ng o USBGuard. Infine, la sezione “Reporting” contiene software utile per la parte di raccolta delle evidenze, reportistica e redazione della relazione tecnica forense.

Fuori dal menù TSURUGI sono presenti strumenti di word processing e fogli di calcolo con tutta la suite LibreOffice, strumenti di grafica, analisi video, foto e audio, VPN, Remote Desktop e centinaia di tool di uso comune in ambito di computer e digital forensics, incident response, OSINT e malware analysis.

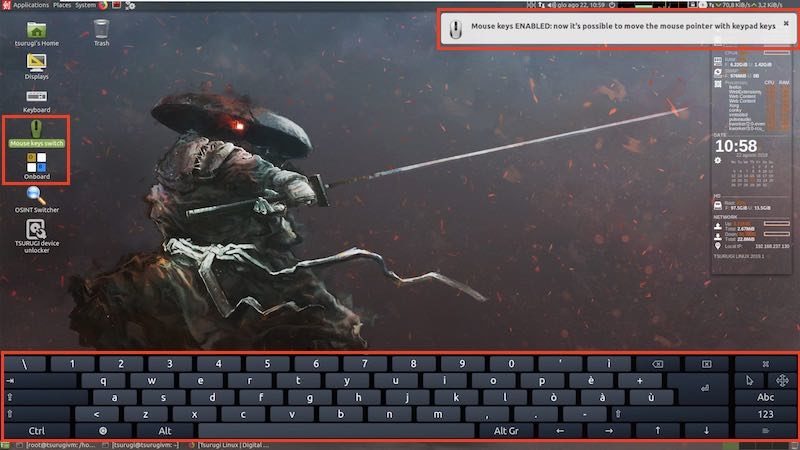

Altre feature spesso sottovalutate sono la tastiera e il mouse virtuale, che permettono di utilizzare la distribuzione live anche su dispositivi con porte USB occupate, poche porte USB (es. il Macbook Air con una sola porta USB) e indisponibilità di hub o su piattaforme dove mouse e tastiera hardware non vengono correttamente riconosciuti.

Da segnalare infine – elemento essenziale per attività di digital forensics – come dalla release di Tsurugi Linux Lab 2019.1 viene assicurata la funzionalità di write blocking anche nella versione installata, che nella release precedente era prerogativa solamente della distribuzione avviata in modalità “live”.

La suite Tsurugi è prodotta attraverso lo sviluppo di tre diversi componenti, tutti distribuiti gratuitamente, scaricabili dal sito Tsurugi-Linux.org e progettati per diverse esigenze:

- Tsurugi Lab (versione a 64 bit, completa di tutti gli strumenti per OSINT, informatica forense, analisi malware e gestione degli incidenti informatici);

- Tsurugi Acquire (versione a 32 bit, limitata ai soli tool per acquisizione forense e triage/live preview, ideale per avvio in ram tramite modalità kernel “toram”);

- Bento (portable toolkit per DFIR, raccolta di strumenti per attività di digital forensics e incident response).

La nuova release 2019.1 di Tsurugi Lab è scaricabile liberamente dal sito ufficiale Tsurugi Linux, direttamente dalla pagina Downloads alla quale si trovano i vari mirror. L’immagine ISO tsurugi_lab_2019.1.iso ha dimensione 4,152,360,960 byte e si può avviare in macchina virtuale, installare sul disco di un PC, masterizzare su DVD o riversare su pendrive USB tramite i tool UnetBootIn o Rufus.

Rispetto all’edizione precedente, ci sono novità anche nel Team Tsurugi, che dal 2019 vede nello staff, oltre a Giovanni Rattaro, Marco Giorgi e Davide Gabrini anche Francesco Picasso, Massimiliano Dal Cero e Antonio Broi.

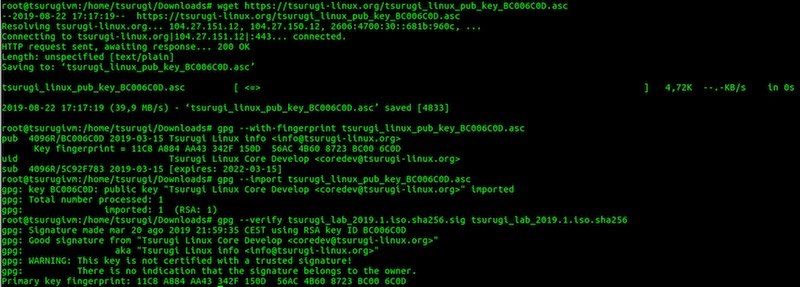

Consigliamo, dopo il download della ISO di Tsurugi Lab, di verificare la signature GPG “tsurugi_lab_2019.1.iso.sha256.sig” del file contenente il valore hash SHA256 “tsurugi_lab_2019.1.iso.sha256” apposta dal Team Tsurugi tramite la chiave pubblica ufficiale del “tsurugi_linux_pub_key_BC006C0D.asc“, con il seguente procedimento:

$ wget https://tsurugi-linux.org/tsurugi_linux_pub_key_BC006C0D.asc

(facoltativo) gpg --with-fingerprint tsurugi_linux_pub_key_BC006C0D.asc

$ gpg --import tsurugi_linux_pub_key_BC006C0D.asc

$ gpg --verify tsurugi_lab_2019.1.iso.sha256.sig tsurugi_lab_2019.1.iso.sha256

E’ importante ottenere il seguente messaggio di conferma di validità della firma GPG, per essere certi che l’immagine ISO scaricata si quella originale prodotta dagli sviluppatori:

gpg: Good signature from "Tsurugi Linux Core Develop <[email protected]>" [sconosciuto]gpg: aka "Tsurugi Linux info <[email protected]>" [sconosciuto]

E’ comunque sempre possibile – per quanto il procedimento migliore sia la verifica della firma gpg – calcolare i valori hash MD5 e SHA256 dell’immagine in download e verificarli rispetto a una fonte affidabile, che dovrebbe essere in generale il sito degli sviluppatori o frutto di una ricerca su Google.

- MD5: 38632d190f0b03ee415e1ff6c28a8a86

- SHA256: 2fbe996ac48136a6a187420258be38e5800defe66a432fcba98d2fb4ab96d6d3