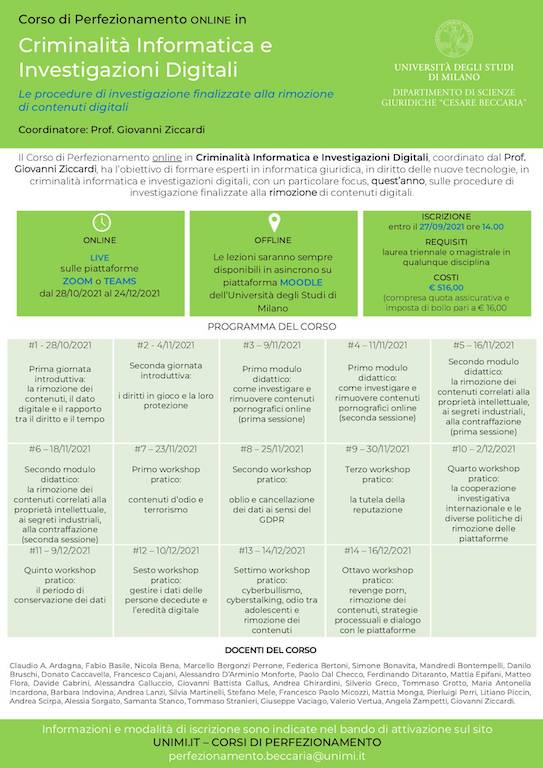

Anche quest’anno si è tenuto il tradizionale Corso di Perfezionamento in “Criminalità Informatica e Investigazioni Digitali” dell’Università degli Studi di Milano, coordinato dal Prof. Avv. Giovanni Ziccardi, che si propone, da anni, di formare esperti capaci non solo di comprendere a livello teorico le principali problematiche criminali poste oggi nella società digitale ma, al contempo, di intervenire su dispositivi, fonti di prova digitali e social network e reti con un corretto approccio investigativo e con modalità (“best practices”) impeccabili da un punto di vista tecnico.

L’obiettivo principale del Corso di quest’anno è stato quello di formare esperti in Informatica Giuridica, in diritto delle nuove tecnologie, in criminalità informatica e investigazioni digitali, con particolare focus sulle procedure di investigazione finalizzate alla rimozione di contenuti digitali contestati da siti web pornografici o affini, dai forum che veicolano odio e violenza, dagli ambienti virtuali interessati da dinamiche di cyberbullismo, nonché, più in generale, alla rimozione dei contenuti dannosi per la reputazione dell’individuo.

Particolare attenzione è stata dedicata alla tutela della proprietà intellettuale e alla rimozione dei contenuti in violazione del copyright e dei contenuti ingannevoli per il consumatore, in particolare su siti di e-commerce e aste.

Sono stati affrontati anche temi legati alla eredità digitale e al trattamento dei dati delle persone decedute, inclusi i patrimoni in bitcoin e criptomonete, del diritto all’oblio e della cancellazione dei dati ai sensi del GDPR, la distruzione dei dispositivi, il periodo di conservazione e la morte del dato.

L’ultima parte del Corso è stata destinata alle investigazioni digitali legate ai contenuti pericolosi e al terrorismo.

Come anche per gli anni scorsi, ho avuto l’onore di poter dare il contributo al corso di perfezionamento in criminalità informatica e investigazioni digitali, che ritengo un caposaldo dell’informatica forense e giuridica, organizzato in maniera impeccabile dal Prof. Ziccardi e dal suo staff. Durante il corso di perfezionamento di quest’anno ho trattato l’argomento dell’investigazione digitale sui dati e sui patrimoni delle persone decedute, approfondendo in modo particolare le problematiche relative all’eredità in criptomonete come bitcoin, ethereum o altre altcoin.

In un mondo sempre più attento alla sicurezza dei propri dati e del proprio wallet di cryptocurrency, il decesso di un soggetto titolare di somme di denaro in criptomonete è spesso un ostacolo al passaggio agli eredi del defunto di beni e patrimoni, perché non sono state ancora consolidate pratiche di trasmissione di criptomonete ai legittimi ereditieri che non presentino rischi.

Esistono servizi che iniziano a gestire questo tipo di problematiche, ma ancora non godono della fiducia o non sono noti al punto da essere utilizzati, così ognuno improvvisa lasciando foglietti, password, wallet hardware, paper wallet, mnemonic parziali in cassette di sicurezza, rendendo sempre più complicato ricostruire tutto in caso di necessità.

La seppur breve lezione che ho tenuto per il corso di perfezionamento è servita proprio a illustrare le problematiche legate al decesso di persone che possiedono bitcoin e criptomonete e alla possibilità per gli eredi di beneficiare dell’eredità in bitcoin e cryptocurrency.

Durante la lezione, sono state presentate le tipiche casistiche di utilizzo, da parte dei defunti, di wallet come Ledger, Trezor, Real Bitcoin, Opendime, Electrum, Paper Wallet o Exchange online, chiavi private o mnemonic, wallet multisig o altre soluzioni spesso create combinando varie tipologie di wallet e meccanismi di sicurezza che richiedono, talvolta, complesse attività di perizia informatica forense per recuperare i dati necessari per poter trasmettere agli eredi il patrimonio in bitcoin o in criptomonete in uso al defunto

La brochure con il programma del corso di perfezionamento in Criminalità Informatica e Indagini Digitali dell’Università di Milano, organizzato dal Prof. Giovanni Ziccardi, è scaricabile al seguente link: