Domani martedì 2 luglio 2018 dalle ore 14:00 alle 19:00 si terrà presso l’Aula 201 dell’Univeristà degli Studi di Milano, Facoltà di Giurisprudenza, il workshop sulla Cifratura dei Dati, anche in ottica GDPR. Il seminario sulla crittografia a uso dell’utente comune e del professionista vedrà diversi relatori alternarsi per trattare i diversi aspetti della crittografia.

Domani martedì 2 luglio 2018 dalle ore 14:00 alle 19:00 si terrà presso l’Aula 201 dell’Univeristà degli Studi di Milano, Facoltà di Giurisprudenza, il workshop sulla Cifratura dei Dati, anche in ottica GDPR. Il seminario sulla crittografia a uso dell’utente comune e del professionista vedrà diversi relatori alternarsi per trattare i diversi aspetti della crittografia.

La crittografia, grazie anche al GDPR, è diventata ormai argomento di discussione quasi quotidiano, motivo per il quale si è ritenuto interessante organizzare un evento per trattarne i diversi aspetti, dalla cifratura delle comunicazioni ai file, ai dischi e alle mail, alla cifratura dei dati in cloud, all’anonimizzazione e o pseudonimizzazione dei dati.

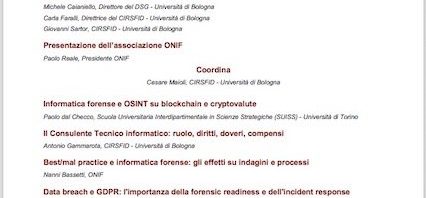

Tra le 14:00 e le 14:30, Corrado Giustozzi connesso via Skype farà una introduzione sulla storia, l’evoluzione e l’impatto odierno della crittografia. A seguire, Igor ‘koba’ Falcomatà, Paolo Dal Checco e Mattia Monga cureranno in aula la parte più generale e pratica (la crittografia nei sistemi di uso comune e Linux, la cifratura nelle comunicazioni via mail e sui telefoni, la cifratura di dischi e supporti esterni, la cifratura in ambiente Linux), per poi passare a Donato Eugenio Caccavella che ci parlerà della sua esperienza investigativa (anche in presenza di dati cifrati in attività relative all’informatica forense) e poi agli argomenti più specifici che tratteranno Andrea Ghirardini (la cifratura e il cloud), Claudio Telmon (crittografia e sicurezza) e Matteo G.P. Flora per la discussione finale.

La locandina dell’evento sulla crittografia a Milano, anche in ottica GDPR, è scaricabile da questo link.