Hanno rubato e fatto chiudere l’account Google e quindi anche il canale Youtube di Andrea Galeazzi, con quasi 1.5 milioni di follower, tramite social engineering con phishing mirato e finta autenticazione OAuth, nonostante avesse 2FA attivo e fosse consapevole dei rischi degli attacchi mirati agli youtuber.

Andrea Galeazzi racconta in un video – pubblicato sul canale appena riaperto – come è avvenuto l’attacco da parte degli hacker al suo canale, come lo hanno tagliato fuori dal suo account Google nonostante avesse 2FA attivo e come ha reagito per recuperare l’accesso.

Nella famosa “Cantinetta”, tra smartphone e gadget affascinanti, con Andrea ci sono anche io per analizzare gli aspetti tecnici e dare alcuni consigli su come proteggersi da questi hack e come rimediare se il danno è già stato fatto.

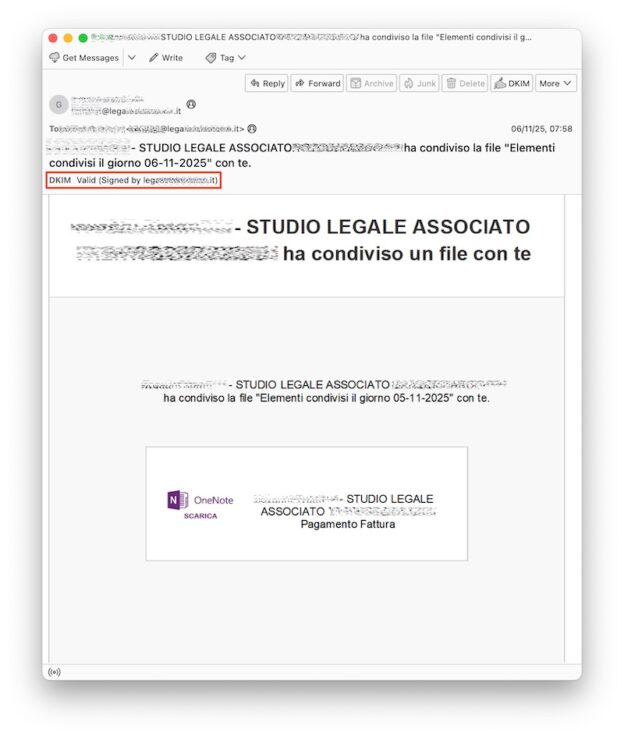

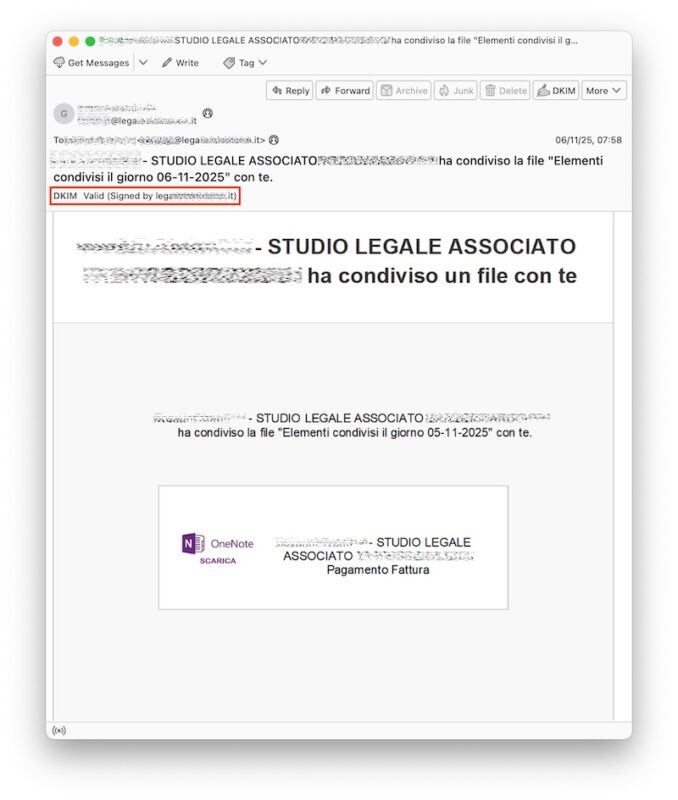

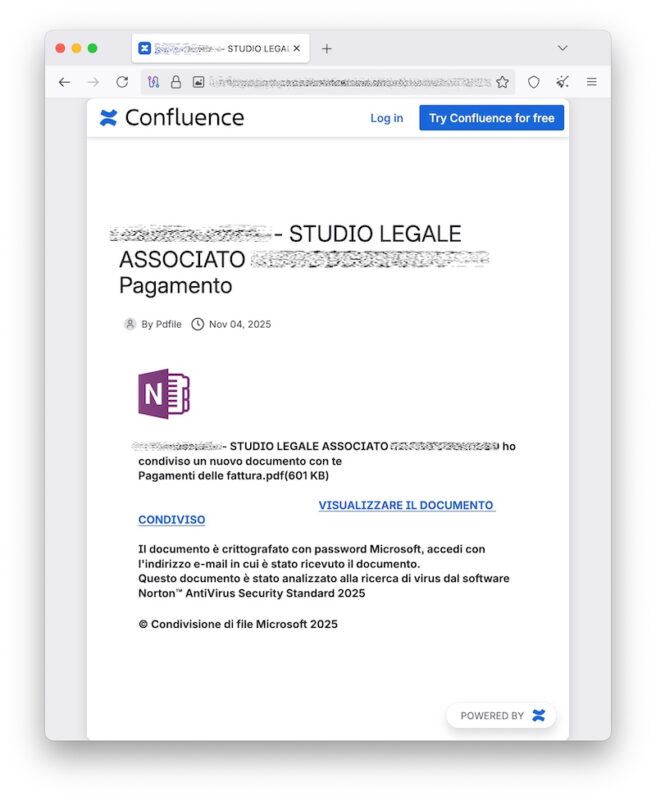

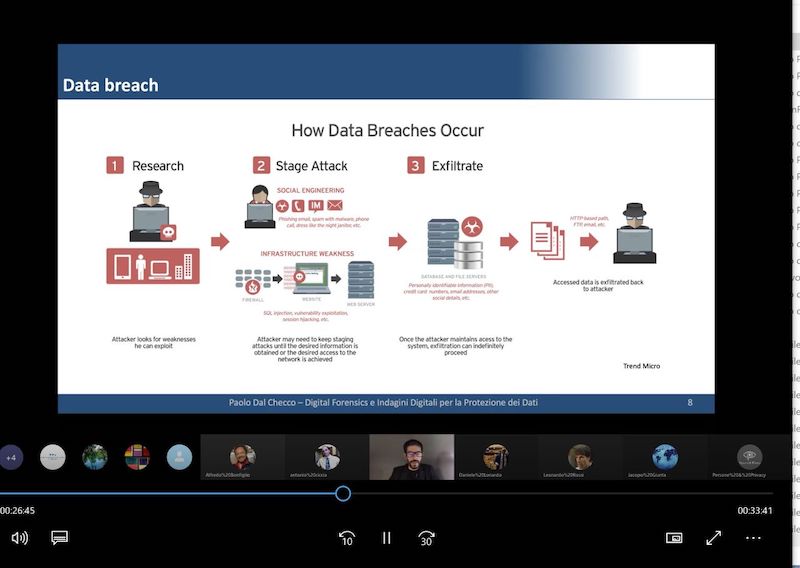

Per chi fosse curioso di capire come è stato hackerato Andrea Galeazzi, la compromissione ha avuto origine da un attacco di Spear Phishing (phishing mirato e personalizzato) estremamente sofisticato.

A differenza delle campagne generiche, gli attaccanti hanno confezionato un’esca basata su una fase di reconnaissance precisa, sfruttando le lamentele reali degli utenti sulla qualità audio dei video recenti per proporre una falsa collaborazione con un brand di microfoni noto alla vittima.

L’attuale disponibilità di strumenti basati sull’Intelligenza Artificiale permette ormai di automatizzare la creazione di scenari così contestualizzati, analizzando profili e commenti pubblici per ingannare la vittima con una precisione che un tempo avrebbe richiesto un operatore umano dedicato,.

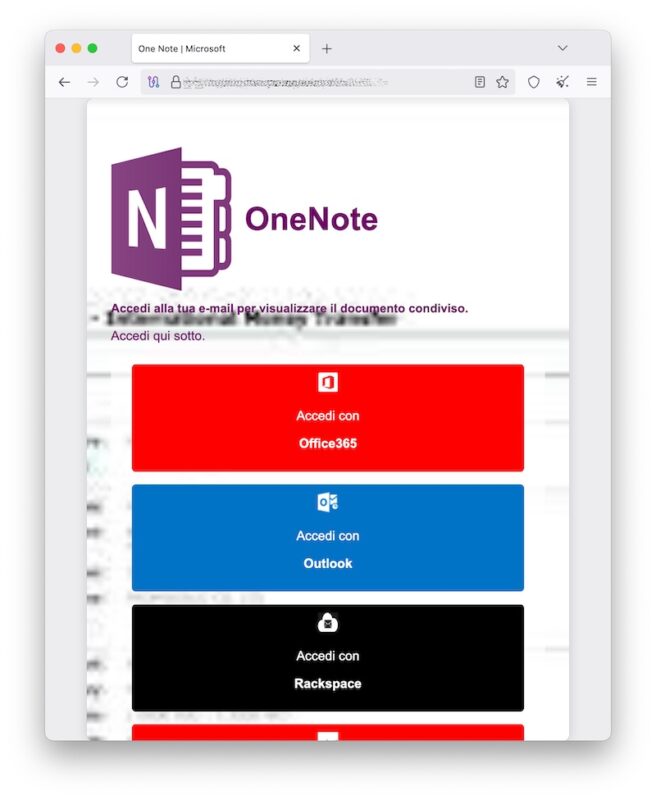

Sotto il profilo tecnico, il vettore d’attacco non ha mirato alla sottrazione diretta della password, ma allo sfruttamento del protocollo OAuth o meglio, di ciò che pareva essere un’autenticazione OAuth.

Andrea Galeazzi, rassicurato dalla coerenza del contesto e colto in un momento di stanchezza, ha autorizzato l’accesso tramite una maschera di autenticazione che pareva legittima, concedendo di fatto l’accesso ai criminali che hanno proceduto in pochi secondi al hijacking del canale.

Quello che colpisce maggiormente dal punto di vista della Incident Response è la velocità della “Kill Chain”: in meno di venti secondi dall’autorizzazione, gli attaccanti hanno modificato le credenziali, revocato le sessioni attive e, mossa cruciale per la persistenza, impostato un token fisico (chiave hardware FIDO/U2F) come unico metodo di autenticazione, tagliando fuori il legittimo proprietario e rendendo inefficaci i metodi di recupero tradizionali.

Nel video Youtube girato in Cantinetta con Andrea Galeazzi abbiamo evidenziato la debolezza intrinseca del 2FA via SMS, vulnerabile a malware e SIM Swapping, a favore di metodi più robusti come le Passkey o meglio ancora le chiavi di sicurezza hardware come le note YubiKey.

Per i profili ad alto rischio, emerge l’importanza del Google Advanced Protection Program, un’impostazione di sicurezza che limita drasticamente l’accesso alle API di terze parti e impone finestre temporali di verifica estese per operazioni critiche come il Google Takeout, mitigando il rischio di esfiltrazione immediata dei dati,.

Dal punto di vista della Digital Forensics, nel video Youtube di Andrea Galeazzi sull’hack al canale Youtube emerge l’importanza di reperire artefatti specifici che provino la titolarità storica dell’account: non basta conoscere l’handle pubblico: è necessario recuperare l’ID univoco del canale, i log storici dei dispositivi che hanno un “trust” per il provider e i dettagli dei metodi di pagamento pregressi.

Si parla poi del concetto di isolamento dei dati (o compartimentazione): abbandonare l’idea di un unico account “monolitico” per tutti i servizi e separare nettamente le identità digitali lavorative, personali e finanziarie, riducendo così il raggio d’azione di un’eventuale compromissione anche con indirizzi email diversi e persino più numeri di cellulare, così da separare attività private e lavorative/bancarie/riservate.

Per fortuna il peggio è passato ma non bisogna mai rilassarsi troppo perché può capitare a chiunque, esperti e professionisti, nessuno escluso, basta trovare il momento o la chiave giusta e chiunque può cadere vittima di hacking o phishing.

Il video di Andrea Galeazzi con Paolo Dal Checco che parlano del furto e hack del canale Youtube e account Google è visionabile al seguente link: https://www.youtube.com/watch?v=rMwLbLAMKg4