Nel mese di novembre 2019 si terrà ad Aosta il Minimaster in Protezione Operativa dei Dati, con 5 moduli formativi in 4 giornate sulla DataProtection e CyberSecurity organizzate dalle società PrivaCycura e da Security Brokers.

Un nuovo approccio alla tematica della Sicurezza delle Informazioni e dei Dati, Data Protection & CyberSecurity, studiato in base alle più innovative tecniche didattiche e di apprendimento con un approccio fortemente pratico. Proprio in quest’ottica, per massimizzare il processo di condivisione delle informazioni, ai partecipanti è richiesto di portare in aula il proprio computer personale così da metterli subito alla prova sugli strumenti e sulle metodologie illustrate a lezione. Inoltre, grazie alla possibilità di provare alcuni dispositivi per l’esecuzione di copie forensi, i partecipanti potranno simulare un’attività di acquisizione di evidenze digitali

Il Mini Master organizzato da PrivaCycura sulla Protezione Operativa dei Dati, che si terrà ad Aosta nelle prossime due settimane, vedrà quattro giorni, distribuiti su due settimane, di full immersion su GDPR, Hacking, Cybercrime e Cyber Espionage, Security Awareness, Autodifesa Digitale e Dark Web, OSINT. Durante la giornata conclusiva si terrà una simulazione di Cyber Crisis, missioni OSINT ed esame finale.

l Mini-Master si rivolge a tutte quelle professionalità che vogliono approfondire la conoscenza della cybersecurity con nozioni di informatica forense, OSINT applicato, comprensione degli ecosistemi propri dell’hacking, del cybercrime, dell’information warfare e del dark web ed, infine, teoria e pratica in autodifesa digitale. I partecipanti scopriranno come proteggere i dati personali della propria azienda o dei propri clienti, con dei cenni alle richieste normate dal GDPR. Le figure che possono beneficiare di un mini master come quello che si terrà ad Aosta sono personale IT e ICT, responsabili cybersecurity, assistenti personali, Segreterie di Direzione, Responsabili Ufficio Acquisti, Ufficio del Personale, Privacy, Internal Audit, Amministrazione e DPO. Le caratteristiche e il taglio formativo particolarmente innovativo ed efficace rendono il percorso particolarmente adatto anche a Studenti di ingegneria, informatica, Computer Science per integrare il loro curriculum accademico.

I docenti che terranno le lezioni al minimaster sono Raoul Chiesa, Mauro Alovisio, Selene Giupponi, Federico Altea, Paolo Dal Checco e Matteo Vinci.

L’evento, che si terrà nei giorni 5 / 6 / 12 / 13 novembre 2019, è accreditato all’Ordine degli Avvocati e fornisce 12 crediti formativi.

Il programma del Mini-Master in Protezione Operativa dei Dati che si terrà ad Aosta è il seguente:

Martedì 05 Novembre 2019

La protezione dei dati personali nel GDPR, Hacking, Cybercrime e Cyber Espionage

09:00/09:30Presentazione del corso

Relatori: Selene Giupponi, Raoul Chiesa, Mauro Alovisio, Federico Altea

09:30/13:00 – La protezione dei dati personali nel GDPR, dalla teoria alla dura realtà

- La protezione dei dati personali e l’approccio risk-based del Regolamento UE.

- Sanzioni e ispezioni del Garante e della Guardia di Finanza.

- La gestione degli audit interni per la data protection.

Approfondimento: Artificial Intelligence, algorithmic systems, profilazione e tutela dei dati personali. Questa prima sessione si concentra sull’art. 32 del GDPR (sicurezza del trattamento). Vengono analizzati i casi in cui è consigliata la pseudonimizzazione e la cifratura dei dati personali con approfondimenti pratici sull’obbligo di valutazione del livello di sicurezza.Relatori: Mauro Alovisio, Federico Altea

14:00/18:00 – Hacking, Cybercrime e Cyber Espionage

Vengono introdotti i concetti di Cybercrime, Cyber-espionage e Information Warfare.

Lo scopo di questa sessione è fornire gli strumenti di base per la comprensione e l’analisi dei rischi e delle minacce legate al cybercrime, al cyber-espionage e all’information warfare.Relatori: Raoul Chiesa e Selene Giupponi

Mercoledì 06 Novembre 2019

Security Awareness

9:00/13:00

Al termine del modulo il partecipante avrà un’ampia conoscenza dei principali aspetti legati alla sicurezza informatica e sarà in grado di comprendere le dinamiche proprie del cyberspazio, valutandole nel loro complesso e nel loro continuo mutamento. Inoltre potrà mettere in pratica le strategie e le azioni adeguate alle necessità che si troverà ad affrontare.

- Cultura della information security;

- Scenari di attacco, italiani ed internazionali;

- Storia dell’underground e profili hacker;

- Ritorno dell’investimento di sicurezza (ROSI);

- Prevenzione e preparazione;

- Strategie tecniche di difesa;

- Strategie umane di difesa;

- Reazione e contromisure.

Relatori: Selene Giupponi, Raoul Chiesa

Autodifesa Digitale e Dark Web

14:00/18:00

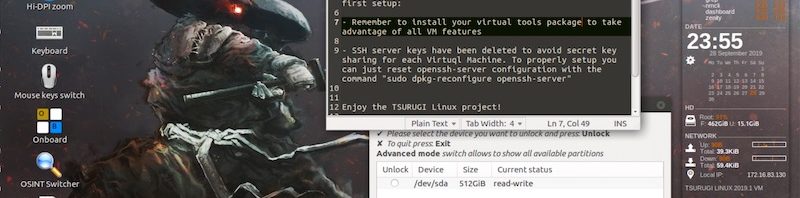

Nel modulo vengono illustrati i concetti base dell’autodifesa digitale. Lo scopo è fornire le conoscenze minime, teoriche e pratiche, per l’utilizzo dei principali strumenti di cifratura, cancellazione sicura, navigazione anonima, cifrature di file su hard disk e supporti USB, etc. Gli argomenti affrontati sono di supporto sia in ambito lavorativo, sia nella vita quotidiana, per esempio per il recupero di dati erroneamente cancellati da supporti USB esterni, HardDisk.

- Recuperare documenti cancellati da PC, chiavette USB e Memory Card;

- Recuperare contatti, SMS, foto e file da cellulari e smartphone;

- Inviare e ricevere email cifrate;

- Criptare e decriptare file, Hard Disk e archivi rimovibili;

- Metodi di autodifesa digitale: cancellazione sicura, navigazione anonima, VPN, etc;

- Effettuare chiamate vocali cifrate;

- Live Demo, sessioni pratiche e di laboratorio.

Relatori: Selene Giupponi, Raoul Chiesa

Martedì 12 Novembre 2019

OSINT – Open Source Intelligence

09:00/13:00

14:00/18:00

In questo modulo vengono esposte le nozioni e le conoscenze di base per coloro che si affacciano per la prima volta al mondo dell’intelligence e nello specifico dell’OSINT (open source intelligence).

- Il mondo dell’intelligence

- OSINT: storia e definizioni

- Metodologia e caratteristiche delle fonti aperte

- Strategie di ricerca

- Motori di ricerca standard e non: come usarli al meglio?

- I software di ricerca, OSS e commerciali: pro e contro

Relatori: Paolo Dal Checco, Matteo Vinci

Mercoledì 13 Novembre 2019

Simulazione di cyber crisis, missioni OSINT ed esame finale.

09:00/13:00 – Simulazione di Cyber Crisis

- Spiegazione dello scenario e suddivisione in gruppi di lavoro

- Simulazione di denuncia di data breach al Garante per la protezione dei dati personali.

- Recap dello scenario di crisi e simulazione della crisi aziendale.

- Presentazione dei risultati dei gruppi di lavoro

In questa giornata verranno svolti diversi laboratori pratici, sugli argomenti trattati nei precedenti moduli. L’attività inizierà con la consegna di un esempio d’incidente di Cybersecurity in azienda con la spiegazione dello scenario e di tutti i suoi attori.

L’aula verrà divisa in gruppi di lavoro. Ogni gruppo dovrà prima simulare la denuncia al Garante per data breach e poi illustrare le attività aziendali conseguenti alla crisi.Relatori: Raoul Chiesa, Matteo Vinci

14:00/17:00 – Missioni OSINT ed esame finale.

- Live Demo di strumenti OSINT e CSINT

- Missioni OSINT

- Esame finale

Dopo una breve demo di alcuni strumenti OSINT e CSINT, i gruppi di lavoro formati al mattino dovranno affrontare diverse missioni OSINT, utilizzando gli strumenti illustrati nella terza giornata di corso.

L’esame finale non sarà un test per decidere “bocciati o promossi”, ma una serie di domande che ogni partecipante si porter “a casa” per successivi approfondimenti personali!Relatori: Raoul Chiesa, Matteo Vinci, Mauro Alovisio, Federico Altea