Martedì 5 dicembre 2017 dalle 09:30 alle 18:30 si terrà una giornata di formazione sull’Open Source Intelligence e la raccolta delle prove dalla rete Internet. Il corso OSINT è pensato per Professionisti del settore Informatico, Tecnico, Investigativo e Legale e per chi è interessato ad approfondire le proprie conoscenze sulle procedure teoriche/pratiche di Analisi di informazioni provenienti da Fonti Aperte (OSINT), Acquisizione Forense di Siti e Pagine Web con alcuni cenni – visto il momento particolarmente propizio – sulle Criptovalute, in particolare i Bitcoin e sulle potenzialità investigative offerte anche in tale contesto dalle fonti aperte e pubbliche.

Martedì 5 dicembre 2017 dalle 09:30 alle 18:30 si terrà una giornata di formazione sull’Open Source Intelligence e la raccolta delle prove dalla rete Internet. Il corso OSINT è pensato per Professionisti del settore Informatico, Tecnico, Investigativo e Legale e per chi è interessato ad approfondire le proprie conoscenze sulle procedure teoriche/pratiche di Analisi di informazioni provenienti da Fonti Aperte (OSINT), Acquisizione Forense di Siti e Pagine Web con alcuni cenni – visto il momento particolarmente propizio – sulle Criptovalute, in particolare i Bitcoin e sulle potenzialità investigative offerte anche in tale contesto dalle fonti aperte e pubbliche.

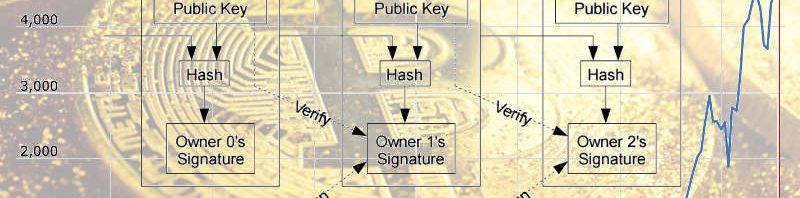

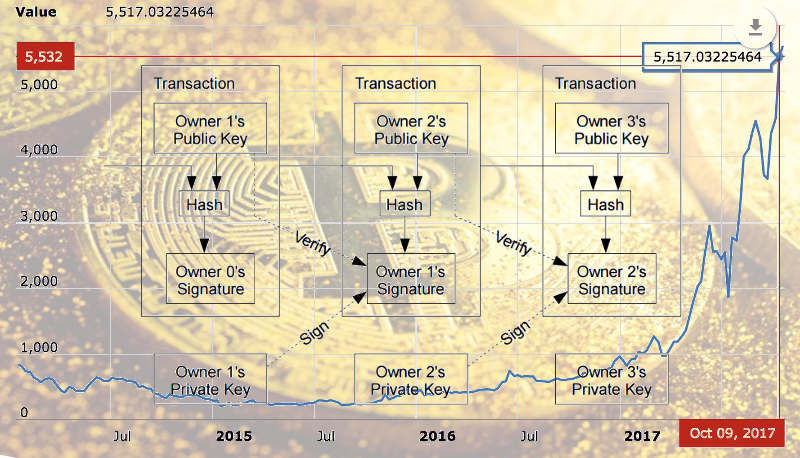

Lo scopo del corso è quello di fornire delle solide fondamenta della disciplina nota come OSINT (Open Source INTelligence) con alcune indicazioni teoriche e pratiche atte a supportare i partecipanti nella raccolta d’informazioni dalla rete. Il passaggio successivo è la corretta modalità di acquisizione delle Fonti di Prova reperite Online proprio grazie alle metodologie e strumenti OSINT illustrati nel corso. Infine, verranno fatti alcuni cenni alla bitcoin forensics, disciplina in continua trasformazione e divenire che permette di eseguire attività di bitcoin intelligence basata sulle informazioni che il protocollo Bitcoin presenta pubblicamente.

Durante il corso i partecipanti apprenderanno tecniche e strumenti di ricerca d’informazioni da fonti aperte, alcuni cenni sui Bitcoin e su come si possono eseguire attività investigative sulle criptovalute e diverse tecniche e strumenti/servizi per raccogliere prove dal web a fini legali per utilizzo in Tribunale.

Il corso OSINT verrà organizzato in un ambiente che agevola l’interazione tra i partecipanti e il contatto con il docente, una sorta di digital forensics café dove il confronto e il dialogo saranno privilegiati rispetto alle tradizionali attività di docenza frontale.

Il programma del corso su OSINT e acquisizione delle prove online è il seguente:

- Introduzione all’OSINT;

- Le basi del web e dei motori di ricerca;

- Metodologie e strumenti principali di ricerca;

- OSINT su siti web;

- Ricerche su profili e social network;

- Analisi di indirizzi di posta e numeri di telefono;

- Le basi dell’informatica forense;

- Principi di acquisizione delle evidenze digitali;

- La raccolta di prove dal web a uso legale per fini giudiziari;

- Strumenti e metodologie di acquisizione forense di pagine web e siti Internet;

- Raccolta di contenuti dinamici o protetti da autenticazione;

- Cristallizzazione, catena di conservazione e verifica della prova online;

Gli allievi sono invitati a portare con sé un notebook per poter eseguire alcune prove pratiche e prendere appunti, l’aula sarà dotata di connettività wifi per permettere a tutti di navigare sul web, scaricare software che verranno utilizzati per l’OSINT e testare i servizi che verranno illustrati durante il corso.

I destinatari del corso OSINT sono prevalentemente coloro che ricoprono la figura di Consulente Informatico Forense, Investigatore Privato, Avvocato ma anche Forze dell’Ordine, CTU, CTP, CT PM, Responsabili dei Sistemi Informativi, Responsabili di Sistemi di Pagamento, Responsabili di Progetti Internet/Intranet, Responsabili E-Commerce, Sistemisti e operatori del settore ICT, Studi d’Ingegneria Forense, Responsabili della Sicurezza Informatica, Responsabili EDP e CED, Responsabili di Rete, Amministratori di Rete, Responsabili di Siti Web, Studenti Universitari, Consulenti Tecnici, appassionati di Cyber Crime e Cyber Security, Consulenti Informatici e Giornalisti.

Il corso si terrà Brescia, in Via Cefalonia 70, presso lo Studio Ingegneria Informatica Forense dell’Ing. Michele Vitiello.

Per informazioni e iscrizioni, s’invita gli interessati a utilizzare la pagina Eventbrite realizzata per l’evento.