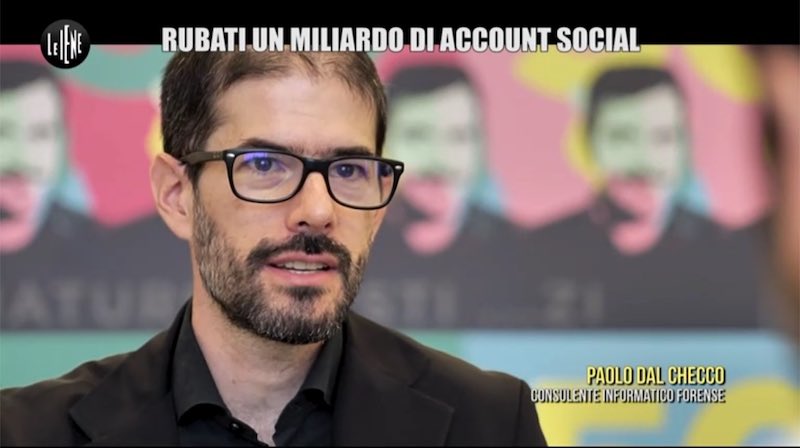

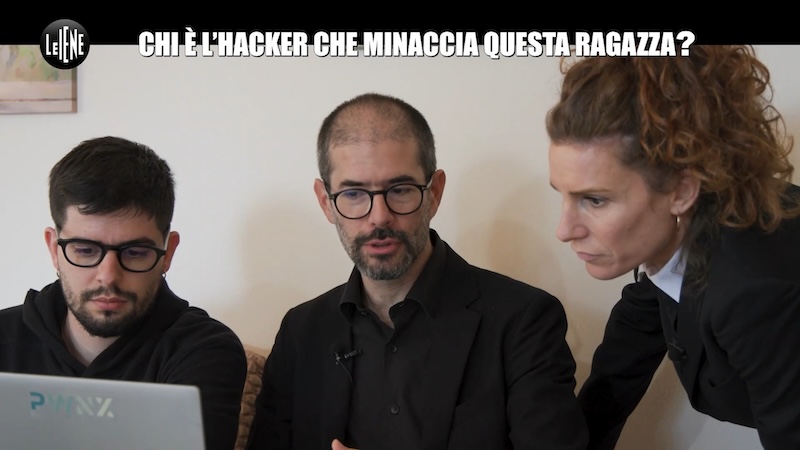

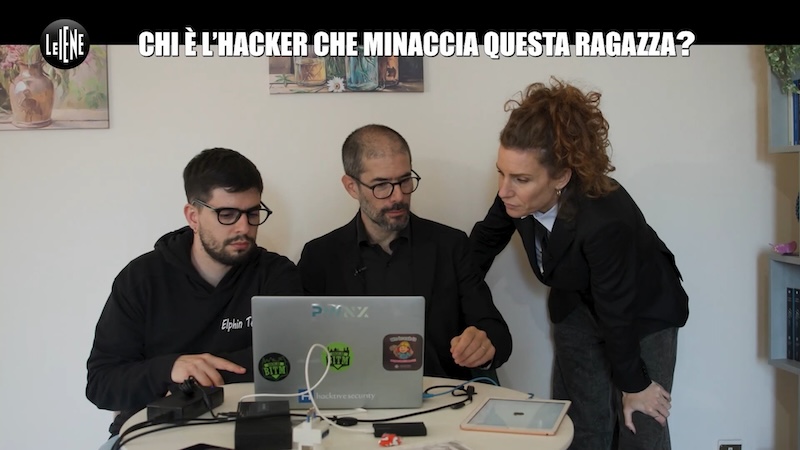

Dopo l’hacker dell’autoscuola sono tornato a collaborare con Le Iene, come perito informatico forense, nel caso di Noemi, una ragazza di Monreale in provincia di Palermo, che da 7 mesi sta raccogliendo prove digitali degli episodi di stalking di cui sarebbe vittima ricevendo quotidianamente messaggi con minacce da parte d’ignoti.

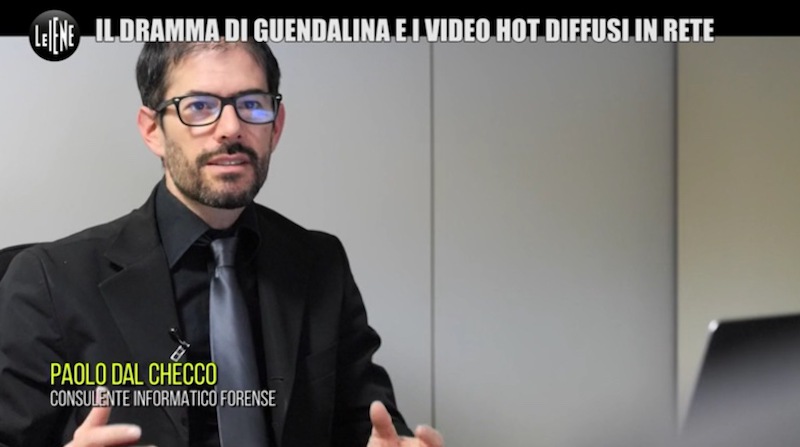

Il servizio de Le Iene, condotto da Veronica Ruggeri, andato in onda in due puntate, la prima il 18 novembre 2025 e la seconda il 26 novembre 2025 si apre con uno scenario nel quale Noemi narra gli eventi di cyberstalking che avrebbe subito nel corso degli ultimi sette mesi, fatti di messaggi SMS o Instagram, chiamate anonime, email con allegati, movimenti sotto casa, luci sospette e persino potenziali telecamere che spiano la vita sua e della madre.

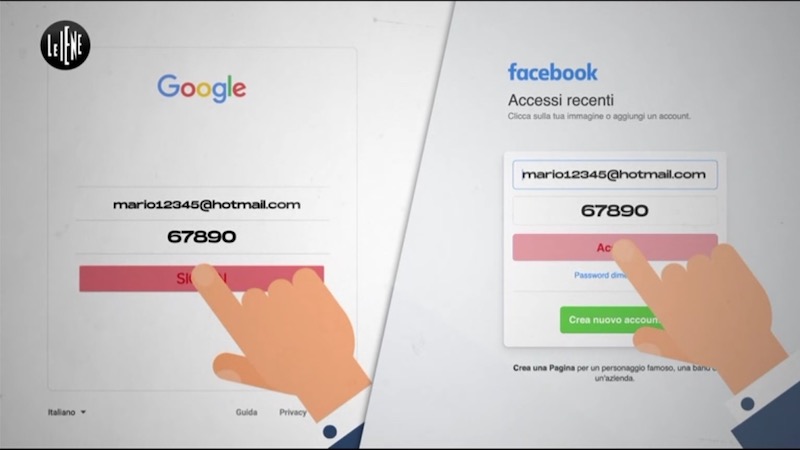

Gli SMS paiono arrivare dallo stesso numero di telefono della ragazza, si possono quindi fare due ipotesi: spoofing (cioè invio di messaggi utilizzando come mittente il numero di qualcun altro) oppure provenienza degli SMS dallo stesso smartphone che li riceve.

I profili Instagram anonimi paiono essere stati creati e poi cancellati subito dopo le comunicazioni, quindi solo la Polizia Giudiziaria è in grado di ottenere informazioni, dall’esterno anche tramite tecniche OSINT non è possibile ricavare dati che possano essere utili a svelarne l’identità.

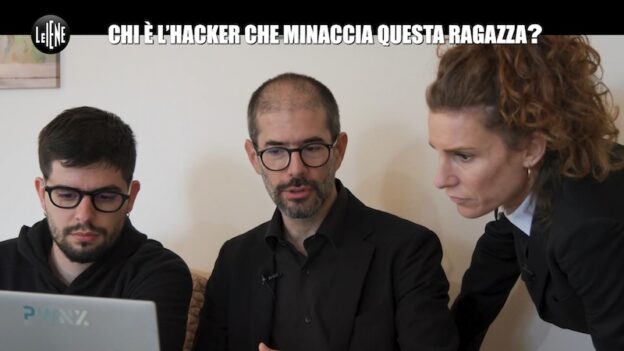

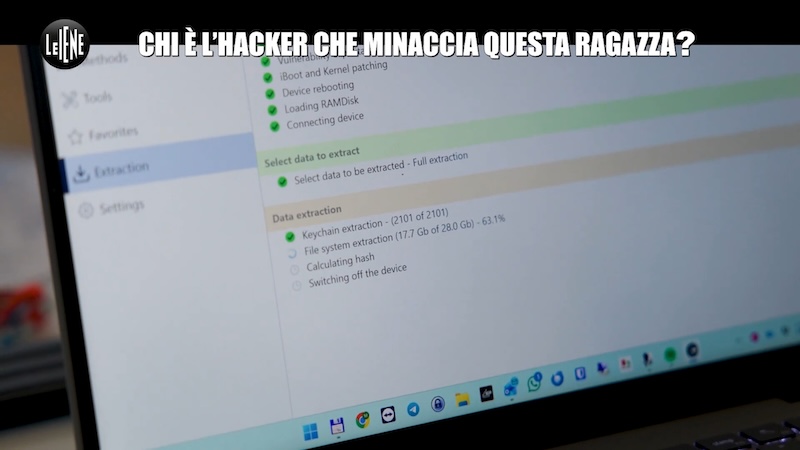

Durante la seconda puntata, nella quale ho contribuito come tecnico informatico forense per Le Iene al fine di far luce sul mistero dello stalker, abbiamo proceduto all’esecuzione di copie forensi tramite software Oxygen Forensics, con varie modalità – inclusa la Full File System FFS tramite Checkm8 – al fine di poter successivamente analizzare i dati acquisiti in maniera forense.

Prima di eseguire le copie forensi, insieme al collega Matteo Vinci – parte della società Forenser – abbiamo provveduto a generare il sysdiagnose degli iPhone e iPad, così da avere traccia dei crash log o bug report, utili per procedere con attività di spyhunting e rilevamento malware e spy software, per verificare l’eventualità che il telefono fosse controllato da remoto.

La gene

La prima puntata del servizio de Le Iene sull’hacker che minaccia Noemi è visibile a questo link, mentre la seconda puntata – nella quale ho partecipato come consulente informatico forense per Le Iene per produrre copia forense e analisi finalizzata a verificare le attività di cyberstalking e identificarne il potenziale autore – è disponibile sul sito Mediaset nella sezione Le Iene al seguente link.