Venerdì 30 Aprile 2021, dalle ore 15:00, si terrà il primo OSINT Day italiano, conferenza interamente dedicata all’Open Source Intelligence tutta italiana, organizzata dall’Associazione di Promozione Sociale “OSINTItalia“.

In un mondo sempre più sommerso d’informazioni, spesso nascoste e non facili da trovare, le tecniche di OSINT e ricerca online possono firnire un fondamentale contributo in ogni ambito, dal pubblico al privato, dalle investigazioni digitali al mondo solidale.

Il primo OSINT Day italiano, organizzato dall’Associazione OSINTITALIA in collaborazione con il Corso di Perfezionamento in Criminalità informatica e investigazioni digitali dell’Università degli studi di Milano tratterà proprio di tematiche quali l’applicazione dell’OSINT alla privacy e data protection, studio di attività criminali, sicurezza aziendale, analisi societarie, supporto alla digital forensics, contrasto alla disinformazione digitale, OSINT solidale.

Speaker e programma dell’evento OSINT Day

Durante le 4 ore dell’evento OSINT Day si altereranno professionisti, volontari e rappresentanti delle istituzioni che ogni giorno operano nel campo, che ci aiuteranno a scoprire cos’è l’OSINT, come può essere utilizzato a fini sociali, iniziative internazionali aperte a volontari in tutto il mondo ed esempi pratici di attività.

ORE 15.00

SALUTI INTRODUTTIVI

con: GIOVANNI ZICCARDI / Università degli Studi di Milano

ORE 15.10

INTRODUZIONE ALL’OSINT SOLIDALE E AL PROGETTO OSINTITALIA

con: MIRKO LAPI / Presidente OSINTITALIA

ORE 15.30

IL CONCETTO DI PRIVACY NELLE ATTIVITÀ OSINT

con: GUIDO SCORZA / Componente del Garante per la protezione dei dati personali

ORE 16.00

L’OSINT NELL’AZIONE DI CONTRASTO ALLE ATTIVITÀ CRIMINALI

con: NUNZIA CIARDI / Direttore della Polizia Postale e delle Comunicazioni

ORE 16.30

APPLICAZIONI DELLE ATTIVITÀ OSINT NELLA SECURITY AZIENDALE

con: ANDREA CHITTARO / Senior Vice President Global Security & Cyber Defence Snam – Presidente AIPSA

ORE 16.50

L’OSINT PER LE ANALISI SOCIETARIE (CASO STUDIO)

con: ANTONIO ROSSI / Membro Consiglio Direttivo OSINTITALIA

ORE 17.20

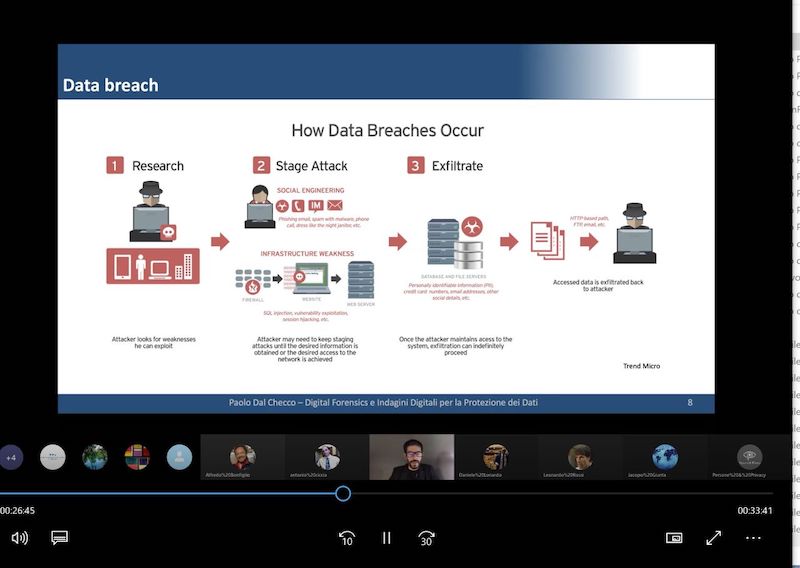

IL SUPPORTO DELL’OSINT ALLE ATTIVITÀ DI DIGITAL FORENSICS

con: PAOLO DAL CHECCO / Consulente Tecnico in ambito di Perizia Informatica Forense e Indagini Digitali

ORE 17.50

L’OSINT NEL CONTRASTO ALLA DISINFORMAZIONE DIGITALE

con: ROSITA RIJTANO / Giornalista lavialibera

ORE 18.10

GAMIFICATION DELLE INVESTIGAZIONI ONLINE PER L’OSINT SOLIDALE

con: ALESSIA GIANAROLI, VALENTINA LAVORE / Rispettivamente Vice Presidente e Segretario OSINTITALIA

ORE 18.30

SOCIAL NETWORK, RISCHI E OPPORTUNITÀ DELL’OSINT

con: MATTIA VICENZI / Membro Consiglio Direttivo OSINTITALIA

ORE 19.00

SALUTI CONCLUSIVI

con: MIRKO LAPI / Presidente OSINTITALIA

La locandina dell’evento OSINT Day 2021 è scaricabile dal seguente link.