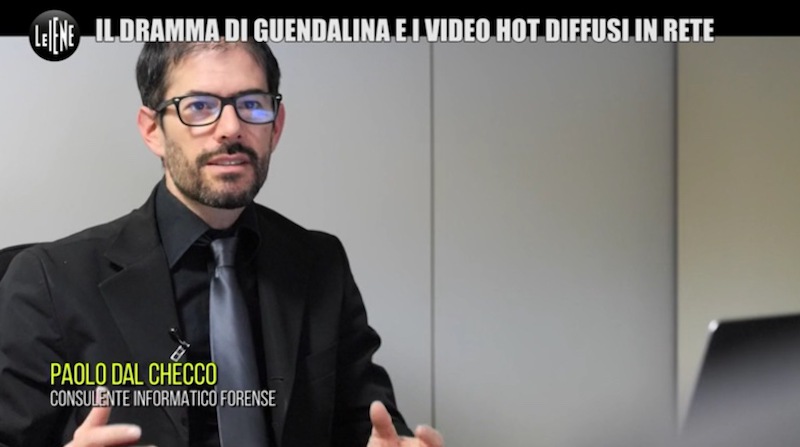

Nel servizio TV andato in onda giovedì 26 novembre 2020 nel quale ho svolto il ruolo di esperto informatico de Le Iene si è parlato di revenge porn e di come numerose donne cadano vittima di questo tipo di attacchi, peraltro non sempre motivati da vendetta da parte di ex mariti o compagni ma spesso semplicemente a seguito di attacchi a piattaforme cloud come iCloud, Google Drive o Dropbox e talvolta con attacchi di hacking su Instagram, Twitter o Facebook.

La collaborazione con Le Iene continua anche con questo servizio TV nel quale Il mio piccolo contributo è stato quello di spiegare come possono accadere questi episodi di hacking di iCloud, che in realtà con l’hacking icloud hanno spesso ben poco perché si tratta più frequentemente di attacchi di phishing o social engineering, mirati a ottenere le credenziali di iCloud tramite le quali accedere e scaricare il contenuto dei backup delle foto, filmati, note, audio e video delle vittime.

Ciò che è successo a Guendalina Tavassi – la protagonista del servizio de Le Iene nel quale ho svolto il ruolo di Consulente Informatico Forense – su iCloud a seguito di hacking o phishing è infatti piuttosto frequente e spesso avviene in contesti diversi: numerose sono infatti le richieste di supporto a seguito di hacking di profili Instagram o pagine Facebook.

In tali situazioni, spesso le vittime si chiedono come ottenere nuovamente il possesso del profilo Instagram rubato o delle pagine Facebook sottratte, cosa non banale soprattutto se sono assenti alcune delle misure di sicurezza base come la doppia autenticazione tramite 2FA, la conferma dell’utenza telefonica su cui inviare codici di sicurezza (che però può essere attaccata tramite sim swap e quindi non è totalmente affidabile) o il mancato legame ad esempio di account Instagram a profilo Facebook.

Il consiglio che si può dare per ridurre il rischio di perdere i propri dati o i propri account è quello di non cliccare sui link ricevuti via email, ma anche Whatsapp o SMS, non fornire il proprio telefono, username e password, diffidare da potenziali soggetti che promettono di recuperare account a fronte della comunicazione di altre credenziali, cosa chiaramente finalizzata a ottenere ulteriori punti di accesso nei profili della vittima.