Durante il Legal Tech Forum 2020 – che quest’anno si terrà interamente online – avrò il piacere di parlare della datazione di pagine e siti web, all’interno della sezione di Cyber Security & Digital Forensics dell’evento.

L’acquisizione forense dei siti web, delle pagine o dei documenti caricati su Internet è argomento ormai piuttosto consolidato, con diverse soluzioni atte a soddisfare l’esigenza di chi ha la necessità di “cristallizzare” lo stato di una risorsa online. Chiarita la possibilità di attestare, in qualche modo, la presenza e il contenuto di prove digitali online, rimane la questione dello stabilire quando sono state create o caricate sul web tali prove informatiche.

Si assiste talvolta, su questo fronte, all’approssimazione dell’operatore che – forse non conoscendo i dettagli del funzionamento dei server – improvvisa datazioni di evidenze digitali basate su parametri errati o fuorvianti o ancora ne conclude l’impossibilità, quando invece spesso i dati esistono, sono disponibili e pubblici ma è necessario sapere dove trovarli e come interpretarli.

Il webinar condurrà i partecipanti in un viaggio nel tempo, perché è nel tempo che bisogna muoversi per capire quando una pagina è nata, è stata modificata o cancellata. I parametri che permettono la datazione forense di pagine e siti web sono diversi, spesso cambiano in base al tipo di portale, CMS, documento ma seguono delle regole di base derivate anche da tecniche di OSINT, Open Source INTelligence, e informatica forense.

La problematica della datazione forense della data di pubblicazione di una pagina o di un sito web, al fine di poter utilizzare tale informazione in Tribunale come prova a fini legali, è tanto più sentita quanto maggiormente vengono utilizzate prove digitali in ambito penale e civile, oltre che stragiudiziale. Non è infatti più sufficiente “cristallizzare” in maniera forense l’evidenza, tramite l’acquisizione forense a fini legali delle pagine o dei siti web, diventa sempre più strategico poter fornire anche l’attribuzione delle risorse (cioè identificare in modo più o meno preciso gli autori) coì come anche la datazione della comparsa online, scrittura e pubblicazione di pagine web, foto, video, documenti (Word, Excel, PDF, software, etc…) o qualunque tipo di risorsa diffusa su Internet.

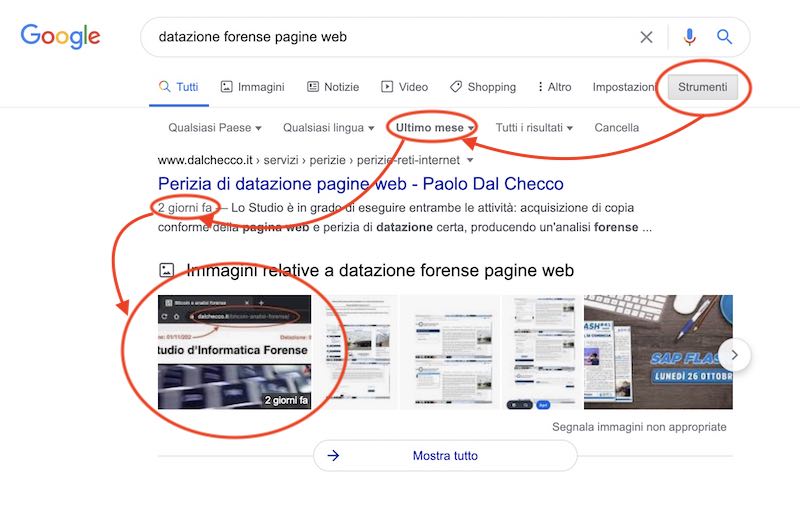

Il web è pubblico, aperto, libero e come tale tramite tecniche di OSINT e digital forensics è possibile estrarre ed elaborare diversi parametri per ricostruire la data di pubblicazione, eventuali modifiche o cancellazione di pagine e siti internet, documenti e immagini, video e registrazioni. Tramite metodologie OSINT applicate a siti web, non è necessario avere accesso al server, a livello di filesystem o di log, per poter datare con buona approssimazione gli elementi, è sufficiente collegare i vari punti raccolti in diversi luoghi e formare un quadro che può essere più o meno preciso in base alla quantità e qualità dei punti.

Ovviamente, le analisi è bene vengano fatte su una versione cristallizzata del sito o delle pagine web, così da poter validare anche in contraddittorio il risultato delle proprie attività. Ma soprattutto, le acquisizioni forensi devono includere gli elementi necessari per poter poi supportare l’analisi forense volta a ricostruire la datazione delle pagine e delle risorse a esse collegate, come immagini o documenti pdf/word/excel con relativi metadati, fogli di stile, sitemap, feed, certificati SSL o qualunque elemento possa conferire riferimenti temporali, spaziando poi verso fonti d’informazione esterne come DNS, whois, motori di ricerca o servizi di archiviazione.

Il webinar, quindi, riassumerà brevemente come interfacciare le tecniche di OSINT applicate a siti Internet con le metodologie e la strumentazione di acquisizione forense di pagine o siti web, al fine appunto raccogliere sufficienti elementi per poi datare, con la miglior approssimazione possibile, le risorse acquisite.

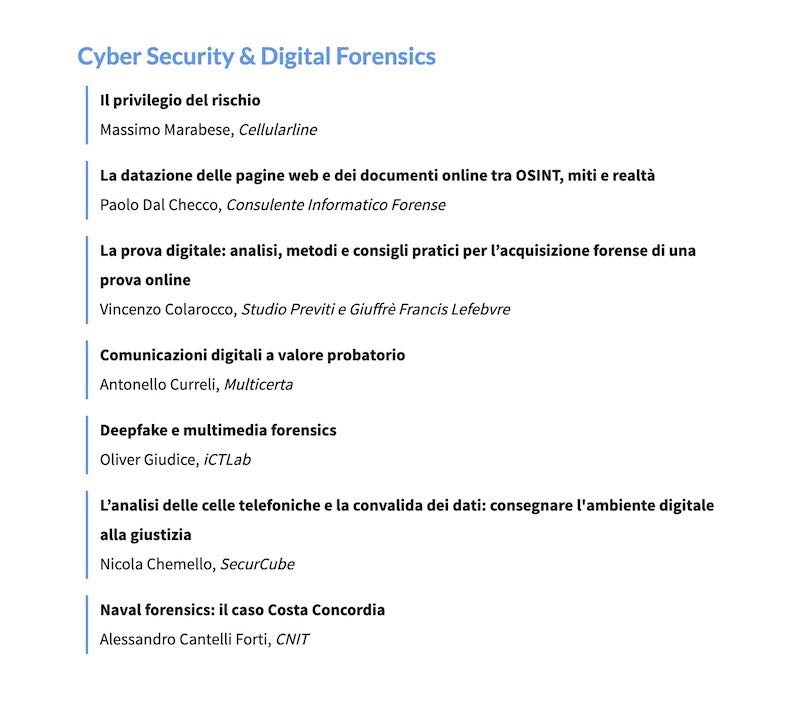

Interessantissimi anche i numerosi altri talk – per l’elenco dei quali rimandiamo alla pagina del Legal Tech Forum 2020 – non solo per la sezione Cyber Security & Digital Forensics, di cui riportiamo qui di seguito i talk.

I relatori della sezione Cyber Security e Digital Forensics saranno Massimo Marabese, Paolo Dal Checco, Vincenzo Colarocco, Antonello Curreli, Olivier Giudice, Nicola Chemello e Alessandro Cantelli Forti con i seguenti titoli.

Cyber Security & Digital Forensics

Il privilegio del rischio

Massimo Marabese, Cellularline

La datazione delle pagine web e dei documenti online tra OSINT, miti e realtà

Paolo Dal Checco, Consulente Informatico Forense

La prova digitale: analisi, metodi e consigli pratici per l’acquisizione forense di una prova online

Vincenzo Colarocco, Studio Previti e Giuffrè Francis Lefebvre

Comunicazioni digitali a valore probatorio

Antonello Curreli, Multicerta

Deepfake e multimedia forensics

Oliver Giudice, iCTLab

L’analisi delle celle telefoniche e la convalida dei dati: consegnare l’ambiente digitale alla giustizia

Nicola Chemello, SecurCube

Naval forensics: il caso Costa Concordia

Alessandro Cantelli Forti, CNIT